Um grupo de espionagem patrocinado pelo Estado chinês conhecido como Override Panda ressurgiu nas últimas semanas com um novo ataque de phishing com o objetivo de roubar informações confidenciais.

“O APT chinês usou um e-mail de spear phishing para entregar um beacon de uma estrutura Red Team conhecida como ‘Viper'”, Cluster25 disse em um relatório publicado na semana passada.

“O alvo deste ataque é atualmente desconhecido, mas com alta probabilidade, dado o histórico anterior do ataque perpetrado pelo grupo, pode ser uma instituição governamental de um país do sul da Ásia”.

Substitua o Panda, também chamado de Naikon, Hellsing e Bronze Geneva , é conhecido por operar em nome dos interesses chineses desde pelo menos 2005 para conduzir operações de coleta de inteligência visando Países da ASEAN.

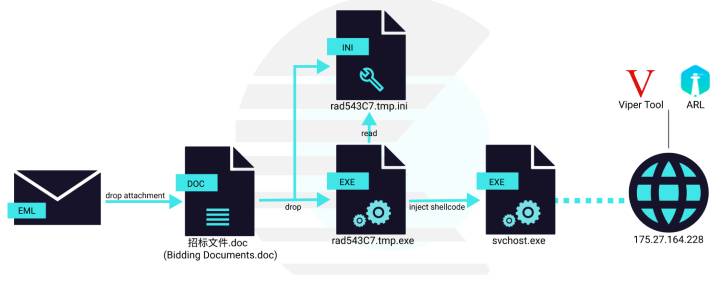

As cadeias de ataque desencadeadas pelo agente da ameaça envolveram o uso de documentos chamariz anexados a e-mails de spear phishing projetados para atrair as vítimas pretendidas a abrir e se comprometer com malware.

Em abril passado, o grupo foi vinculado a uma ampla campanha de ciberespionagem dirigida contra organizações militares no Sudeste Asiático. Então, em agosto de 2021, Naikon foi implicado em ataques cibernéticos direcionados ao setor de telecomunicações na região no final de 2020.

A campanha mais recente identificada pelo Cluster25 não é diferente, pois aproveita um documento do Microsoft Office como arma para iniciar a cadeia de eliminação de infecção que inclui um carregador projetado para lançar um código de shell, que, por sua vez, injeta um farol para a ferramenta Viper red team.

Disponível para download no GitHub, o Viper é descrito como uma “ferramenta gráfica de penetração na intranet, que modulariza e arma as táticas e tecnologias comumente usadas no processo de penetração da Intranet.”

A estrutura, semelhante ao Cobalt Strike, possui mais de 80 módulos para facilitar o acesso inicial, persistência, escalação de privilégios, acesso a credenciais, movimento lateral e execução de comandos arbitrários.

“Ao observar o arsenal de hackers do Naikon APT, concluiu-se que esse grupo tende a realizar operações de inteligência e espionagem de longo prazo, típicas de um grupo que visa realizar ataques a governos e autoridades estrangeiras”, apontaram os pesquisadores.

“Para evitar a detecção e maximizar o resultado, mudou diferentes [táticas, técnicas e procedimentos] e ferramentas ao longo do tempo.”

Fonte: TheHackerNews