O agente de ameaças com motivação financeira conhecido como FIN7 foi observado usando vários pseudônimos em vários fóruns clandestinos, provavelmente para anunciar uma ferramenta usada por grupos de ransomware como Black Basta.

“AvNeutralizer (também conhecido como AuKill), uma ferramenta altamente especializada desenvolvida pelo FIN7 para adulterar soluções de segurança, foi comercializada no submundo criminoso e usada por vários grupos de ransomware”, afirmou a empresa de segurança cibernética SentinelOne em um relatório compartilhado com o The Hacker News.

FIN7, um grupo de crimes cibernéticos originário da Rússia e da Ucrânia, tem sido uma ameaça persistente desde pelo menos 2012. Inicialmente visando terminais de ponto de venda (PoS), eles evoluíram para atuar como afiliados de ransomware para gangues agora extintas como REvil e Conti, e desde então lançaram seus próprios programas de ransomware como serviço (RaaS), DarkSide e BlackMatter.

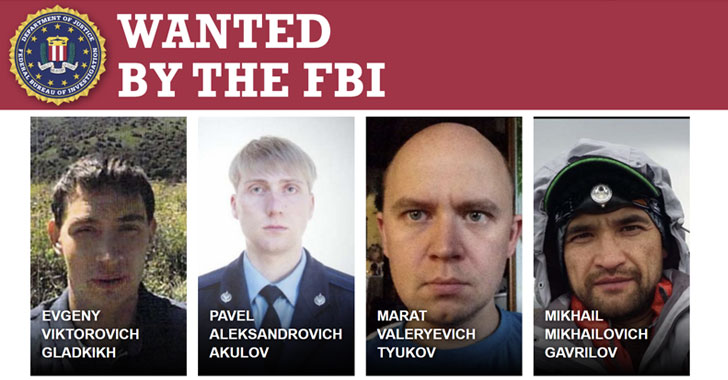

Rastreado sob pseudônimos como Carbanak, Carbon Spider, Gold Niagara e Sangria Tempest (anteriormente Elbrus), o FIN7 tem um histórico de criar empresas de fachada como Combi Security e Bastion Secure para recrutar engenheiros de software desavisados em esquemas de ransomware sob o pretexto de testes de penetração.

Ao longo dos anos, o FIN7 demonstrou um alto grau de adaptabilidade, sofisticação e destreza técnica ao reequipar seu arsenal de malware — incluindo POWERTRASH, DICELOADER (também conhecido como IceBot, Lizar ou Tirion) e uma ferramenta de teste de penetração chamada Core Impact entregue pelo carregador POWERTRASH — apesar das prisões e condenações de alguns de seus membros.

Essa adaptabilidade é evidente nas campanhas de phishing em larga escala realizadas pelo grupo para entregar ransomware e outras famílias de malware, implantando milhares de domínios “shell” que imitam empresas legítimas de mídia e tecnologia, de acordo com um relatório recente do Silent Push.

Além disso, esses domínios shell foram ocasionalmente usados em uma cadeia de redirecionamento convencional para enviar usuários a páginas de login falsificadas que se disfarçam como portais de gerenciamento de propriedades.

Essas versões do typosquat são anunciadas em mecanismos de busca como o Google, enganando usuários que buscam softwares populares para que baixem variantes carregadas de malware. As ferramentas direcionadas incluem 7-Zip, PuTTY, AIMP, Notepad++, Advanced IP Scanner, AnyDesk, pgAdmin, AutoDesk, Bitwarden, Rest Proxy, Python, Sublime Text e Node.js.

Vale a pena notar que o uso de táticas de malvertising pelo FIN7 foi destacado anteriormente pela eSentire e Malwarebytes em maio de 2024, com as cadeias de ataque levando à implantação do NetSupport RAT.

“A FIN7 aluga um grande número de IPs dedicados em vários hosts, principalmente usando a Stark Industries, um conhecido provedor de hospedagem à prova de balas vinculado a ataques DDoS na Ucrânia e na Europa”, observou a Silent Push.

As últimas descobertas da SentinelOne indicam que a FIN7 não apenas usou várias personas em fóruns de crimes cibernéticos para promover o AvNeutralizer, mas também aprimorou a ferramenta com novos recursos.

Isso é evidente pelo fato de que vários grupos de ransomware começaram a usar versões atualizadas do programa EDR impairment a partir de janeiro de 2023, uma ferramenta anteriormente exclusiva do grupo Black Basta.

O pesquisador Antonio Cocomazzi, do SentinelLabs, disse ao The Hacker News que anunciar o AvNeutralizer em fóruns clandestinos não deve ser visto como uma nova tática de malware como serviço (MaaS) da FIN7 sem mais evidências.

“A FIN7 tem um histórico de desenvolvimento e uso de ferramentas sofisticadas para suas operações”, disse Cocomazzi. “No entanto, vender ferramentas para outros criminosos cibernéticos pode ser uma evolução natural de seus métodos para diversificar e gerar receita adicional.”

“Historicamente, a FIN7 tem usado mercados clandestinos para gerar receita. Por exemplo, o DoJ relatou que, desde 2015, a FIN7 roubou dados com sucesso de mais de16 milhões de cartões de pagamento, muitos dos quais foram vendidos em mercados clandestinos. Embora isso fosse mais comum na era pré-ransomware, a propaganda atual do AvNeutralizer pode sinalizar uma mudança ou expansão em sua estratégia.”

“Isso pode ser motivado pelas proteções crescentes fornecidas pelas soluções EDR modernas em comparação aos sistemas AV anteriores. À medida que essas defesas melhoraram, a demanda por ferramentas de comprometimento como o AvNeutralizer cresceu significativamente entre os operadores de ransomware. Os invasores agora enfrentam desafios mais difíceis para contornar essas proteções, tornando essas ferramentas altamente valiosas e caras.”

A versão atualizada do AvNeutralizer emprega técnicas antianálise e aproveita um driver integrado do Windows chamado “ProcLaunchMon.sys” em conjunto com o driver do Process Explorer para adulterar soluções de segurança e evitar a detecção. Acredita-se que a ferramenta esteja em desenvolvimento ativo desde abril de 2022.

Uma tática semelhante foi usada pelo Lazarus Group, tornando-a mais perigosa, pois vai além de um ataque tradicional Traga seu próprio driver vulnerável (BYOVD) ao transformar em arma um driver suscetível já presente por padrão em máquinas Windows.

Outra atualização significativa diz respeito à plataforma Checkmarks do FIN7, que foi modificada para incluir um módulo de ataque automatizado de injeção de SQL para explorar aplicativos voltados ao público.

“Em suas campanhas, o FIN7 adotou métodos de ataque automatizados, visando servidores voltados ao público por meio de ataques automatizados de injeção de SQL”, disse SentinelOne. “Além disso, seu desenvolvimento e comercialização de ferramentas especializadas como o AvNeutralizer em fóruns do submundo criminoso aumentam significativamente o impacto do grupo.”

Fonte: TheHackerNews