O Apache Superset é vulnerável a bypass de autenticação e execução remota de código em configurações padrão, permitindo que invasores acessem e modifiquem dados, coletem credenciais e executem comandos.

O Apache Superset é uma ferramenta de visualização e exploração de dados de código aberto desenvolvida inicialmente para o Airbnb antes de se tornar um projeto de alto nível na Apache Software Foundation em 2021.

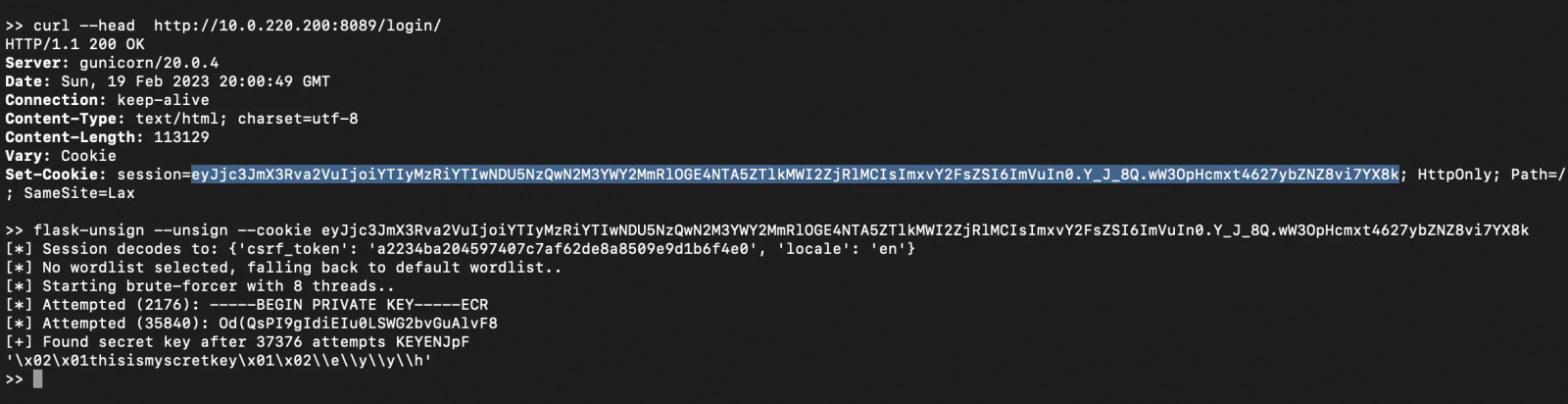

De acordo com um novo relatório da Horizon3, o Apache Superset usou uma chave secreta Flask padrão para assinar cookies de sessão de autenticação. Como resultado, os invasores podem usar essa chave padrão para forjar cookies de sessão que permitem que eles façam login com privilégios de administrador em servidores que não alteraram a chave.

Embora a documentação do Apache diga aos administradores para alterar as chaves secretas, o Horizon3 diz que essa configuração padrão perigosa é atualmente detectável em cerca de 2.000 servidores expostos à Internet pertencentes a universidades, corporações de tamanhos variados, organizações governamentais e muito mais.

Essa chave secreta padrão amplamente usada do Flask é conhecida pelos invasores que podem usar flask-unsign e forjar seus próprios cookies para obter acesso de administrador no destino, acessando bancos de dados conectados ou executando instruções SQL arbitrárias no servidor de aplicativos.

“Não estamos divulgando nenhum método de exploração neste momento, embora pensemos que será fácil para os invasores interessados descobrirem o nosso,” adverte Horizon3.

É importante observar que, se os administradores tiverem alterado a chave padrão por uma desconhecida dos invasores, suas instalações não estarão vulneráveis a esse ataque.

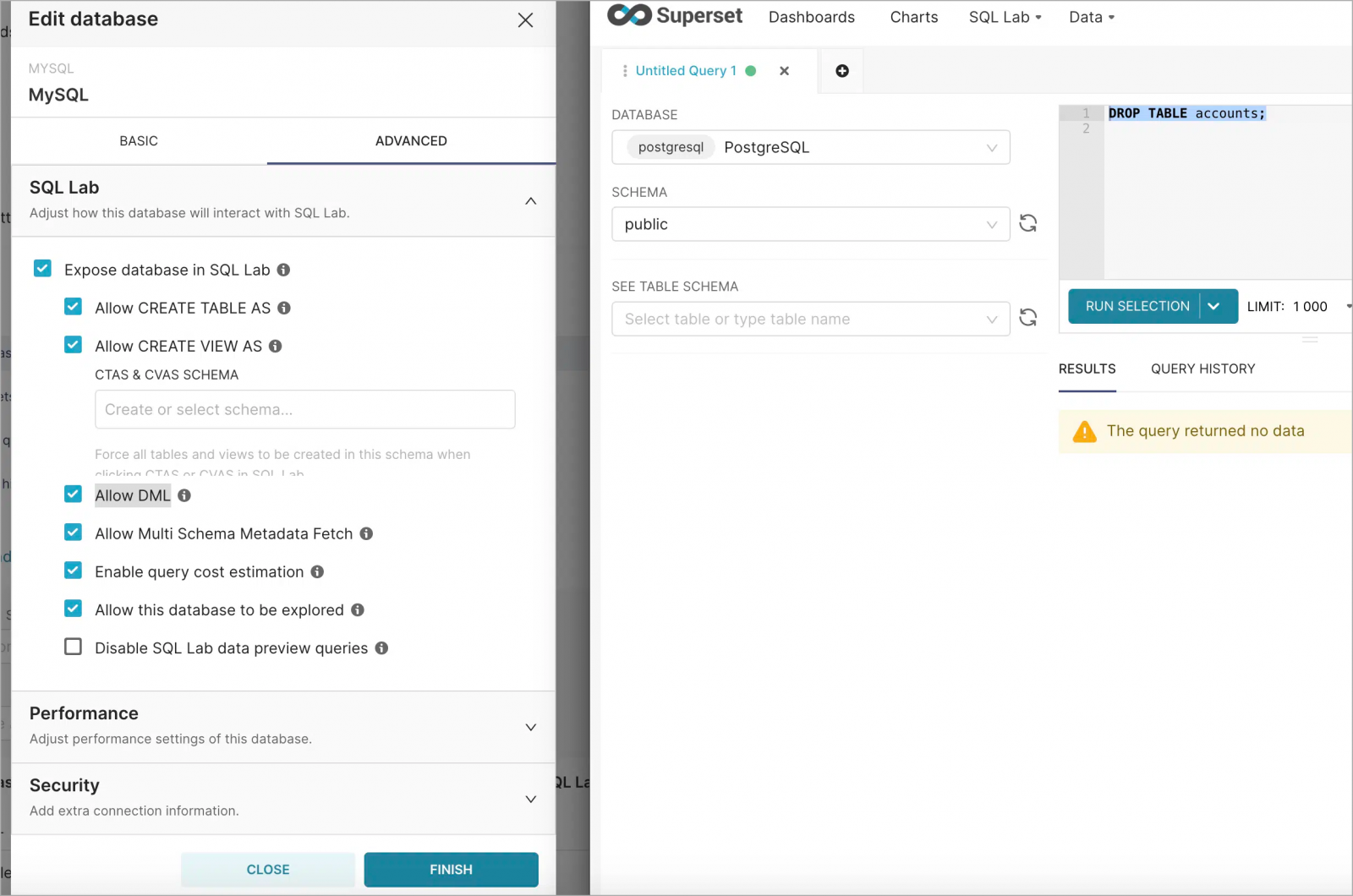

Obter acesso de administrador com um cookie de sessão forjado (Horizon3)

Descoberta e impacto

A falha foi descoberta pela equipe do Horizon3 em 11 de outubro de 2021 e relatada à equipe Apache Security.

Em 11 de janeiro de 2022, os desenvolvedores de software lançaram a versão 1.4.1, que alterou o padrão ‘SECRET_KEY’ para uma nova string, e um aviso foi adicionado aos logs quando a string padrão foi detectada na inicialização.

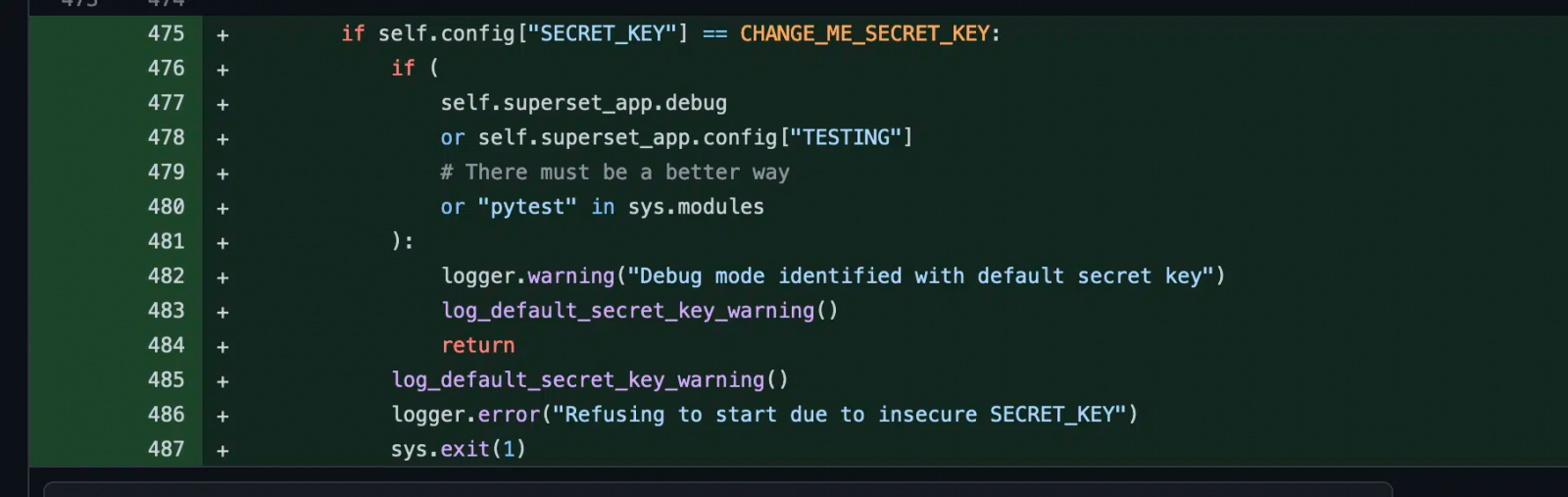

O aviso adicionado aos logs na versão 1.4.1 (Horizon3)

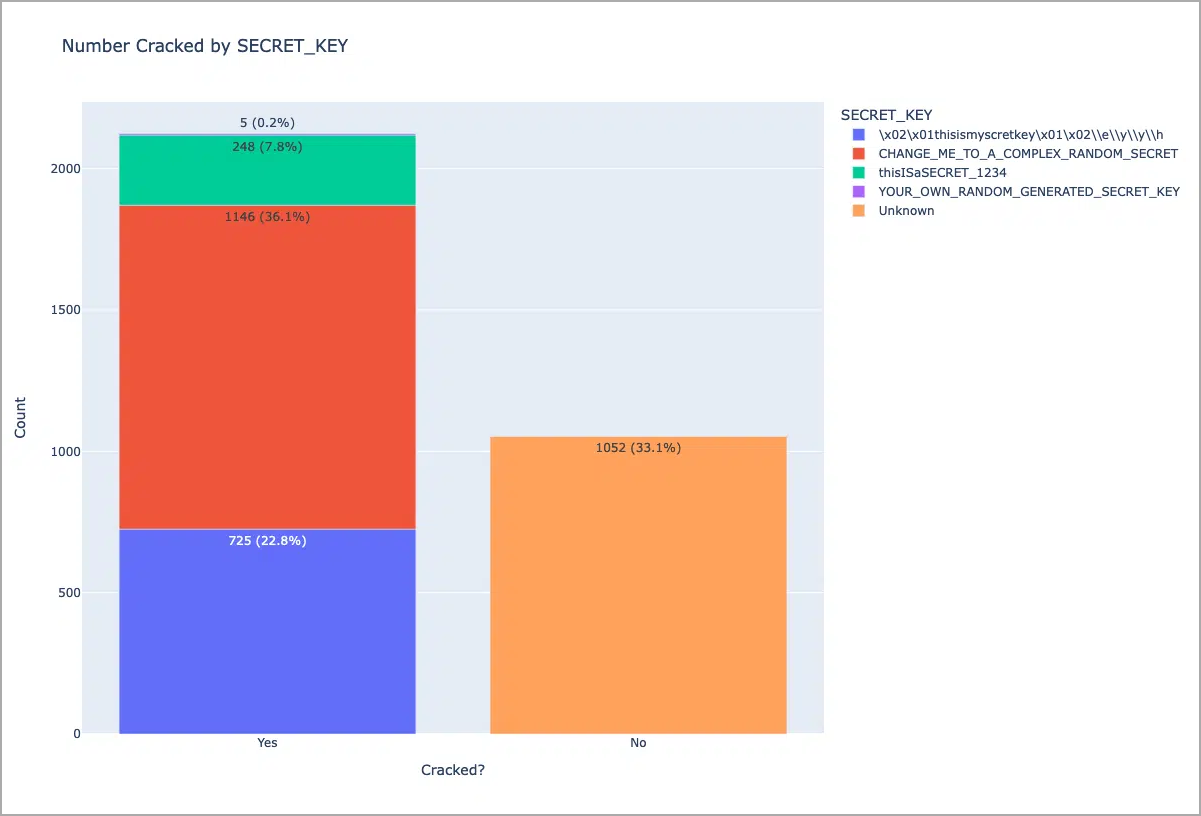

O Horizon3 também encontrou duas outras chaves padrão usadas em documentação e modelos e usou o Shodan para pesquisar instâncias usando essas quatro chaves.

Na época, o Horizon3 descobriu que cerca de 2.124 (67% do total) estavam configurados incorretamente.

Instâncias que usam uma configuração arriscada (coluna da esquerda) (Horizon3)

A Horizon3 contatou a Apache novamente e levantou as questões e, em fevereiro de 2023, os pesquisadores começaram a enviar avisos às organizações sobre a necessidade de alterar sua configuração.

Eventualmente, em 5 de abril de 2023, a equipe do Superset lançou a versão 2.1, que não permite que o servidor inicialize se estiver usando uma ‘SECRET_KEY’ padrão.

Correção implementada pela equipe Superset (Horizon3)

Embora essa solução drástica evite novas implantações arriscadas, ela não corrige as configurações incorretas existentes, que, de acordo com a Horizon3, ainda estão presentes em mais de 2.000 casos.

A empresa de segurança compartilhou um script no GitHub que os administradores do Apache Superset podem usar para determinar se sua instância é vulnerável a ataques.

Fonte: BleepingComputer, Bill Toulas