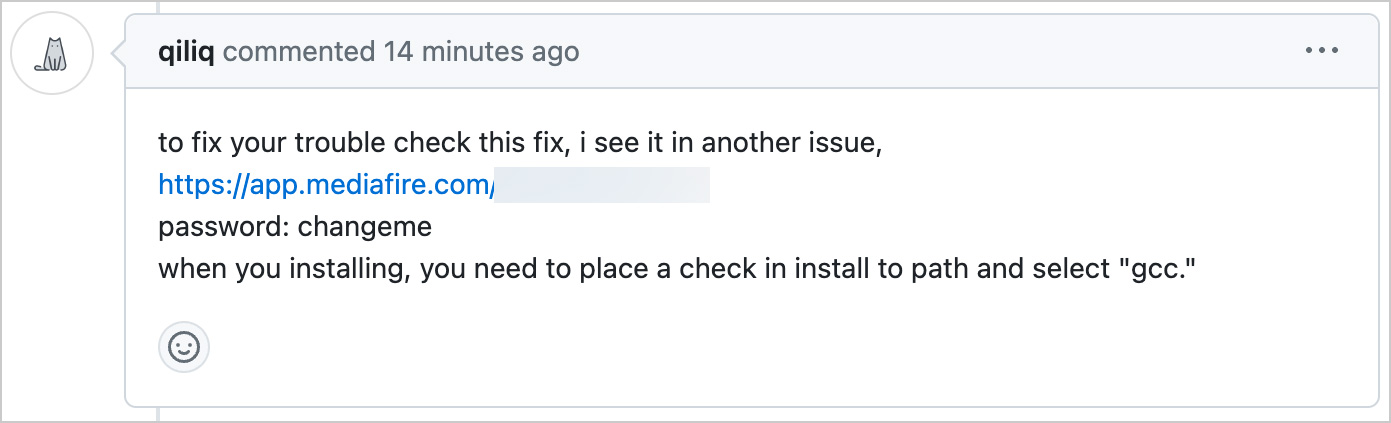

O GitHub está sendo usado indevidamente para distribuir o Lumma Stealer, um malware que rouba informações, por meio de correções falsas postadas em comentários do projeto.

A campanha foi identificada pela primeira vez por um colaborador da biblioteca Rust do teloxide. Ele relatou no Reddit que havia recebido cinco comentários sobre seus problemas no GitHub que pareciam ser correções, mas na verdade estavam espalhando malware.

Investigações posteriores do BleepingComputer revelaram milhares de comentários semelhantes em vários projetos do GitHub. Todos oferecendo correções falsas em resposta a perguntas do usuário.

Os comentários maliciosos direcionam os usuários a baixar um arquivo protegido por senha do mediafire.com ou por meio de uma URL bit.ly, com instruções para executar um executável dentro dele. Nesta campanha, a senha usada nos comentários tem sido consistentemente “changeme”.

O engenheiro reverso Nicholas Sherlock informou ao BleepingComputer que mais de 29.000 comentários desse tipo foram postados em um período de 3 dias.

Resposta falsa para um problema do GitHub que está empurrando o malware Lumma Stealer

Fonte: Andrey Brusnik

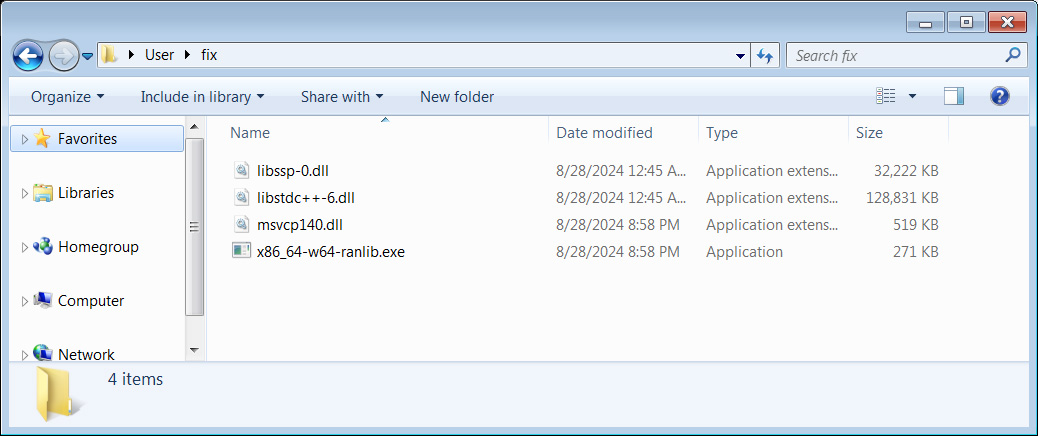

Clicar no link leva os usuários a uma página de download de um arquivo chamado ‘fix.zip’. Ele contém vários arquivos DLL e um executável chamado x86_64-w64-ranlib.exe.

Arquivo contendo o instalador do Lumma Stealer

Fonte: BleepingComputer

A execução deste arquivo no Any.Run revela que ele é o Lumma Stealer, um ladrão avançado de informações que tem como alvo

- cookies,

- credenciais,

- senhas,

- cartões de crédito

- e histórico de navegação do Google Chrome, Microsoft Edge, Mozilla Firefox e outros navegadores baseados em Chromium.

Além disso, o malware pode roubar:

- carteiras de criptomoedas,

- chaves privadas

- e arquivos de texto com nomes específicos, como seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, *.txt e *.pdf, que provavelmente contêm chaves de criptografia e senhas confidenciais.

Os dados roubados são compilados em um arquivo e enviados ao invasor, que pode:

- usá-los para ataques posteriores

- ou vendê-los em mercados de crimes cibernéticos.

Embora a equipe do GitHub tenha removido ativamente esses comentários conforme são descobertos. Alguns usuários já relataram terem sido vítimas do ataque.

Para aqueles que executaram o malware, é crucial:

- alterar as senhas de todas as contas,

- garantindo que cada site use uma senha única

- e transferir criptomoedas para uma nova carteira.

No mês passado, a Check Point Research revelou uma campanha semelhante dos agentes de ameaças Stargazer Goblin, que alavancaram mais de 3.000 contas falsas do GitHub para distribuir malware de roubo de informações por meio de um modelo de Distribuição de Malware como Serviço (DaaS).

Ainda não está claro se isso faz parte da mesma campanha ou de uma nova operação de diferentes agentes de ameaças.

Fonte: BleepingComputer, Lawrence Abrams