Cibercriminosos supostamente ligados ao governo russo estão direcionando ataques a várias empresas e agências governamentais dos Estados Unidos. O Departamento de Comércio, o Departamento do Tesouro, a Agência Nacional de Telecomunicações, Informações e Administração (NTIA), além de outras instituições do governo dos Estados Unidos, estão entre as principais vítimas.

Segundo o The Washington Post, que recebeu informações anônimas de pessoas diretamente ligadas ao caso, os ataques podem ter sido organizados pelo grupo APT29 (também conhecido como Cozy Bear), o mesmo grupo responsável pelo roubo de ferramentas da equipe vermelha, Grupo de testes de soluções de defesa da FireEye. Os cibercriminosos conseguiram até mesmo acessar os e-mails internos de algumas das instituições mencionadas.

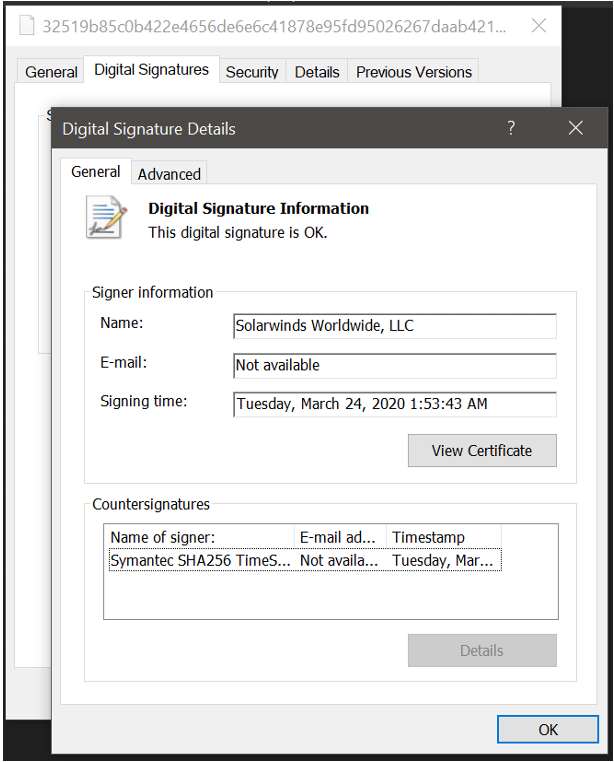

Como fontes anônimas explicam ao jornal, os cibercriminosos supostamente inseriram cavalos de Tróia em uma atualização da plataforma de gerenciamento de TI da SolarWinds, o software Orion. Esta atualização de código manipulado e malicioso (com assinatura legítima da SolarWinds), quando instalada pelos clientes, criou um backdoor que libera o acesso à infraestrutura de TI monitorada pela plataforma SolarWinds.

O principal objetivo dos ataques é se infiltrar em redes governamentais, bem como em redes de empresas privadas, como a FireEye, que tem governos como clientes e, com isso, montar um sofisticado ataque à cadeia de suprimentos.

SolarWinds relata que o ataque tem como alvo as versões 2019.4 a 2020.2 de seu software de gerenciamento de TI. “Fomos informados de que este ataque foi provavelmente liderado por um estado-nação externo e destinado a ser um ataque estreito, extremamente direcionado e executado manualmente, em oposição a um ataque em todo o sistema”, escreve a empresa em um comunicado de segurança publicado em Sábado (12).

A Agência de Segurança de Infraestrutura e Cibersegurança dos Estados Unidos (CISA) pediu que empresas e organizações vinculadas ao governo dos Estados Unidos e clientes da SolarWinds analisassem suas redes em busca de atividades suspeitas.

A SolarWinds é uma desenvolvedora de soluções de TI que também oferece serviços de infraestrutura. Com sede no Texas, EUA, possui mais de 300 mil clientes em todo o mundo, o que inclui multinacionais citadas no ranking Fortune 500, órgãos e instituições governamentais, além de universidades e instituições de ensino.

Só nos Estados Unidos, a SolarWinds trabalha em estreita colaboração com várias empresas de telecomunicações, todos os cinco ramos do exército, Pentágono, Departamento de Estado, NASA, Agência de Segurança Nacional (NSA), serviço postal, Administração Oceânica e Atmosférica Nacional (NOAA), Departamento de Justiça e o gabinete do Presidente dos EUA.

A FireEye, que está investigando o caso com a SolarWinds e o FBI, relata que essa campanha complexa pode ter começado entre março, abril e maio de 2020 e ainda está em andamento. “A campanha é obra de um ator altamente qualificado e a operação foi realizada com bastante segurança operacional”, informa a empresa em reportagem sobre a backdoor.

“SolarWinds.Orion.Core.BusinessLayer.dll é um componente assinado digitalmente do software Orion da SolarWinds, que contém um backdoor que se comunica via HTTP com servidores de terceiros. Estamos rastreando a versão trojanizada deste plug-in SolarWinds Orion como SUNBURST ”, escrevem os pesquisadores no relatório FireEye.

Fontes: The Washington Post; SolarWinds; FireEye.