Este desenvolvimento sugere que o grupo pode estar ampliando seus ataques na plataforma Linux, levando a um pool de vítimas expandido e negociações de resgate mais bem-sucedidas.

Esta é uma tendência conhecida há anos, com a maioria dos grupos de ransomware mudando o foco para máquinas virtuais ESXi depois que as empresas passaram a usá-las para armazenamento de dados e hospedagem de aplicativos críticos devido ao seu manuseio de recursos muito mais eficiente.

A derrubada das VMs ESXi de uma organização levará a grandes interrupções e interrupções nas operações comerciais, enquanto criptografar arquivos e backups reduz drasticamente as opções das vítimas para recuperar dados impactados.

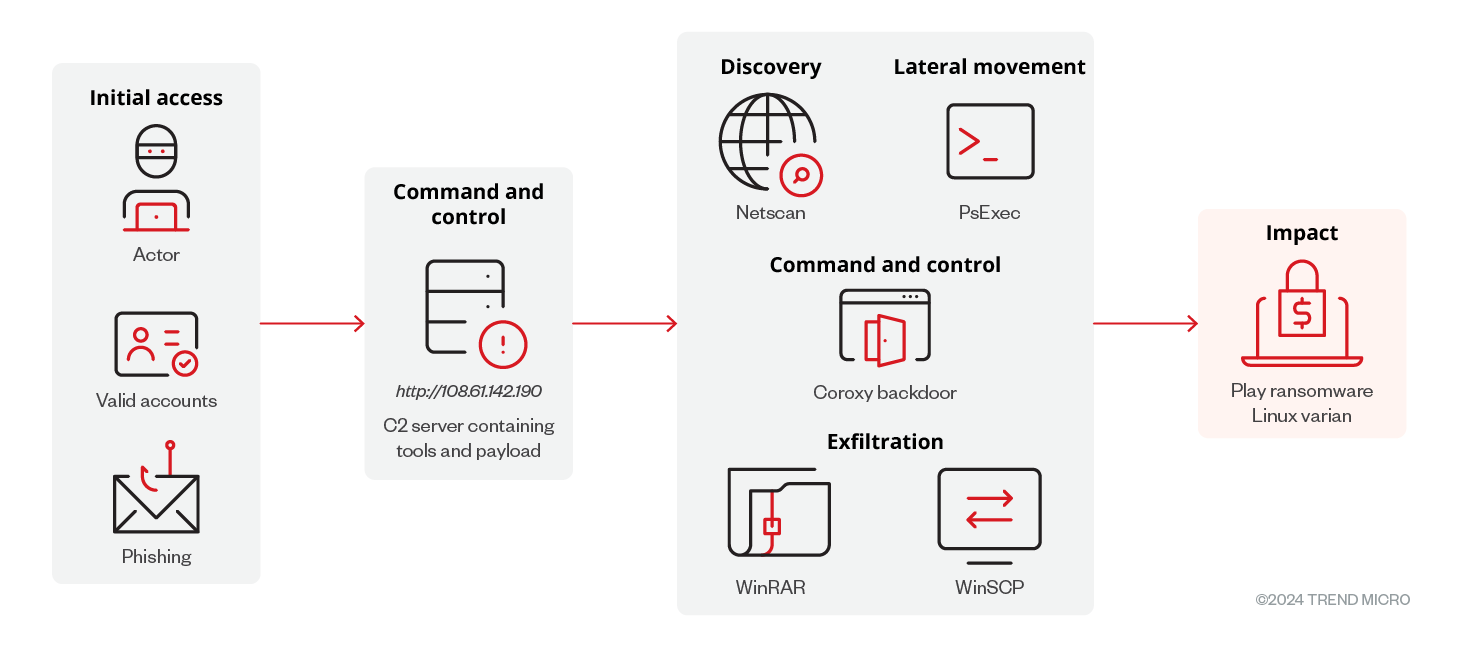

Fluxo de ataque do Play ransomware Linux (Trend Micro)

Ao investigar esta amostra do Play ransomware, a Trend Micro também descobriu que a gangue do ransomware usa os serviços de encurtamento de URL fornecidos por um agente de ameaças rastreado como Prolific Puma.

Após o lançamento bem-sucedido, as amostras do Play ransomware Linux verificarão e desligarão todas as VMs encontradas no ambiente comprometido e começarão a criptografar arquivos (por exemplo, disco da VM, configuração e arquivos de metadados), adicionando a extensão .PLAY no final de cada arquivo. Para desligar todas as máquinas virtuais VMware ESXi em execução para que elas possam ser criptografadas, a Trend Micro diz que o criptografador executará o seguinte código:

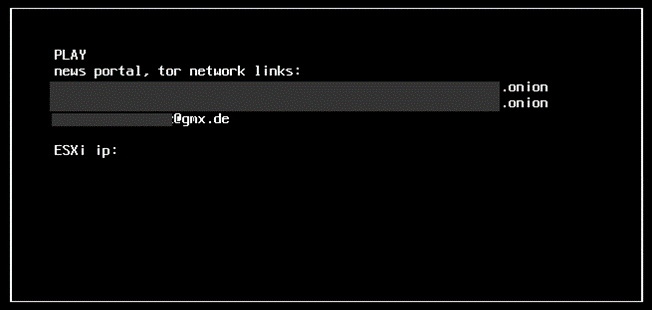

/bin/sh -c "for vmid in $(vim-cmd vmsvc/getallvms | grep -v Vmid | awk '{print $1}'); do vim-cmd vmsvc/power.off $vmid; done"Como o BleepingComputer descobriu ao analisá-lo, esta variante foi projetada para atingir especificamente o VMFS (Virtual Machine File System), que é usado pelo pacote de virtualização de servidores vSphere da VMware. Ele também deixará uma nota de resgate no diretório raiz da VM, que será exibida no portal de login do cliente ESXi (e no console após a reinicialização da VM).

Nota de resgate do console Play ransomware Linux (Trend Micro)

Fonte: BleepingComputer, Sergiu Gatlan