Uma operação de ransomware conhecida como Medusa começou a ganhar força em 2023, visando vítimas corporativas em todo o mundo com pedidos de resgate de milhões de dólares.

A operação da Medusa começou em junho de 2021, mas teve atividade relativamente baixa, com poucas vítimas. No entanto, em 2023, a gangue de ransomware aumentou em atividade e lançou um ‘Blog da Medusa’ usado para vazar dados de vítimas que se recusaram a pagar um resgate.

A Medusa ganhou atenção da mídia esta semana depois de assumir a responsabilidade por um ataque no distrito das Escolas Públicas de Minneapolis (MPS) e compartilhar um vídeo dos dados roubados.

A verdadeira Medusa, por favor, se levantará?

Muitas famílias de malware se autodenominam Medusa, incluindo uma botnet baseada em Mirai com recursos de ransomware, um malware Medusa para Android e a amplamente conhecida operação de ransomware MedusaLocker.

Devido ao nome comumente usado, houve alguns relatórios confusos sobre essa família de ransomware, com muitos pensando que é o mesmo que MedusaLocker.

No entanto, as operações de ransomware Medusa e MedusaLocker são totalmente diferentes.

A operação MedusaLocker foi lançada em 2019 como Ransomware-as-a-Service, com várias afiliadas, uma nota de resgate comumente chamada de How_to_back_files.html e uma ampla variedade de extensões de arquivo para arquivos criptografados.

A operação MedusaLocker usa um site Tor em qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion para negociação.

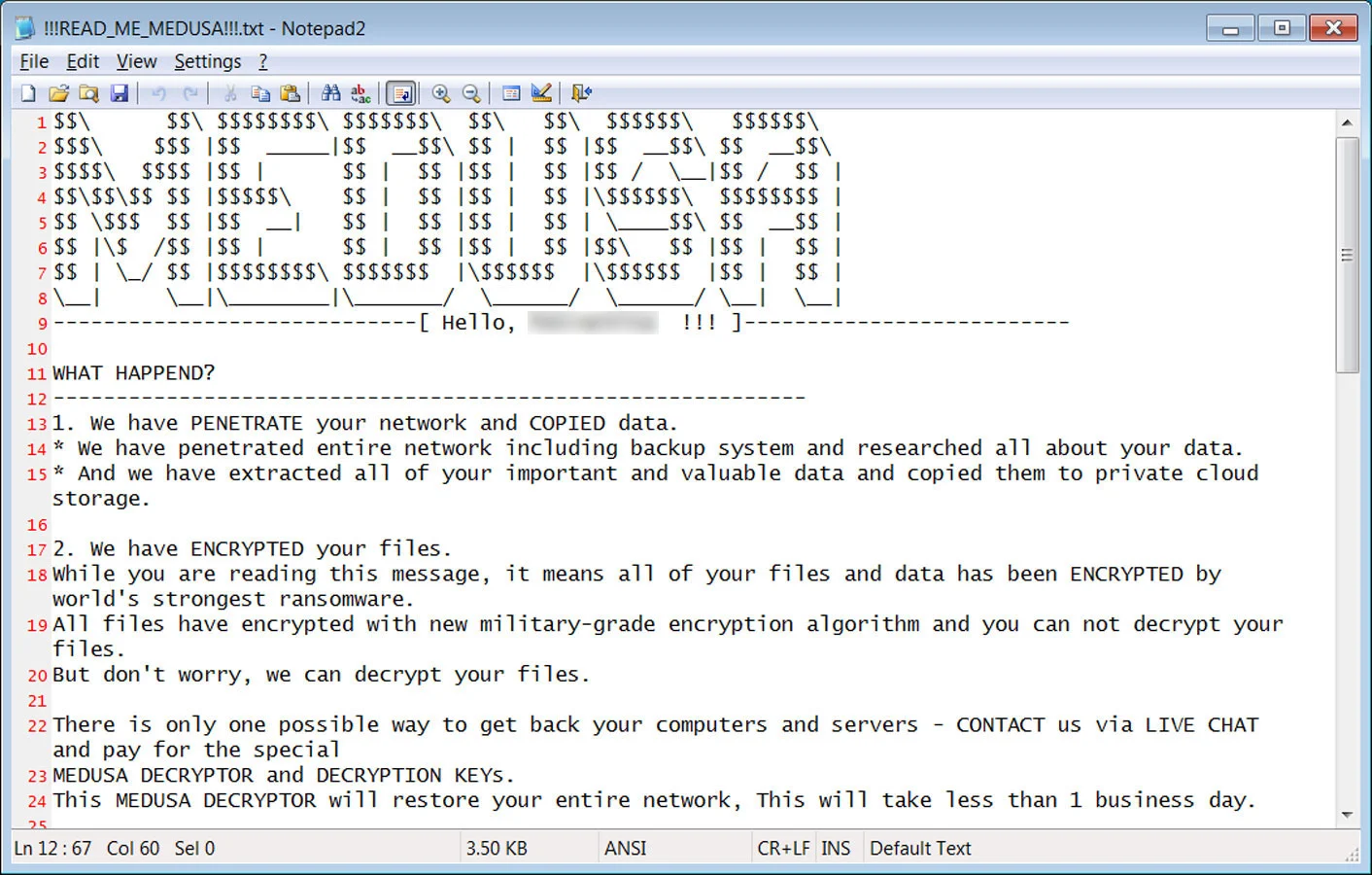

No entanto, a operação de ransomware Medusa foi lançada por volta de junho de 2021 e tem usado uma nota de resgate chamada !!!READ_ME_MEDUSA!!!.txt e uma extensão de arquivo criptografado estático de .MEDUSA.

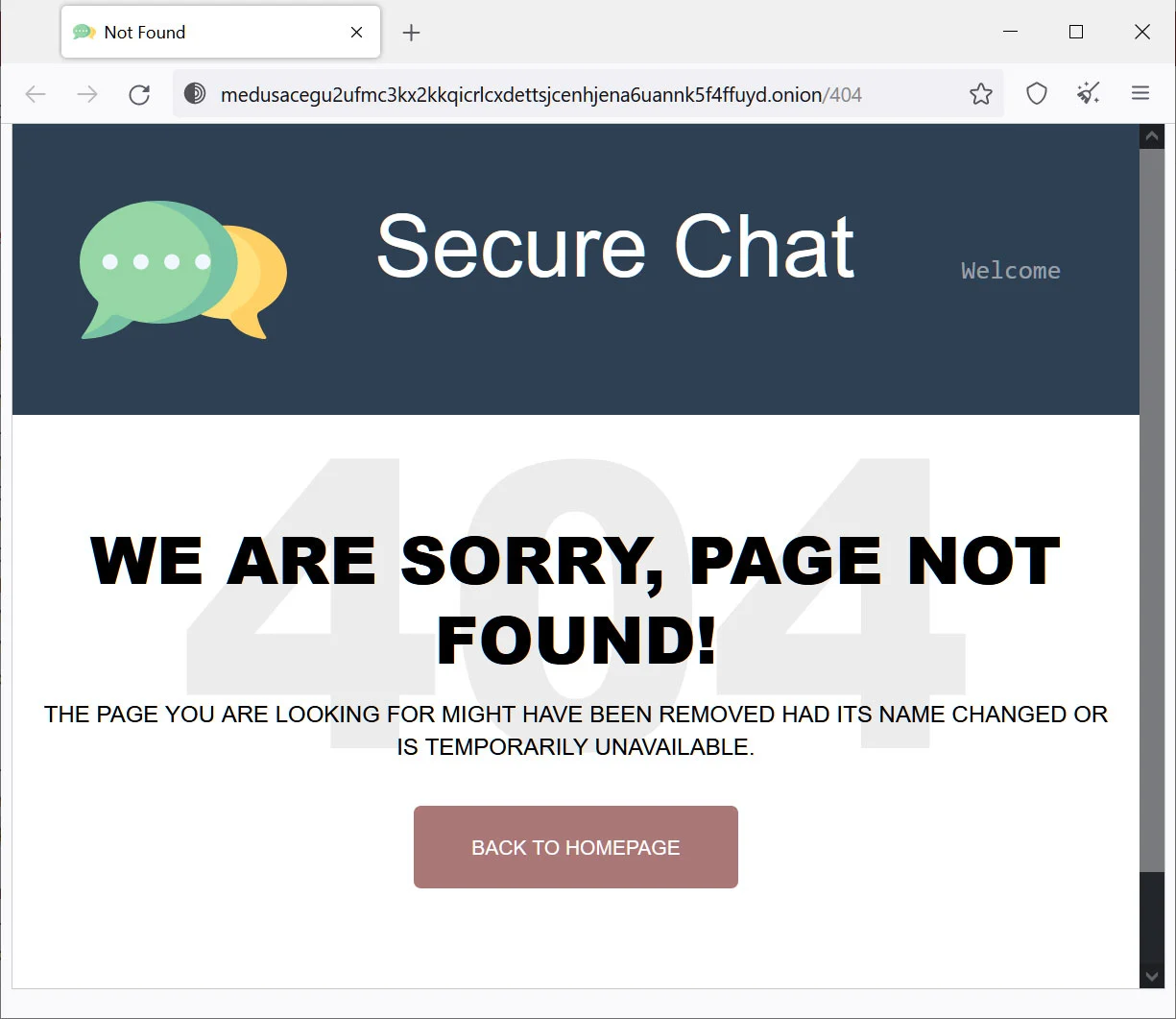

A operação Medusa também usa um site Tor para negociações de resgate, mas o deles está localizado em medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion.

Como a Medusa criptografa dispositivos Windows

O BleepingComputer só conseguiu analisar o criptografador Medusa para Windows e não se sabe se eles têm um para Linux no momento.

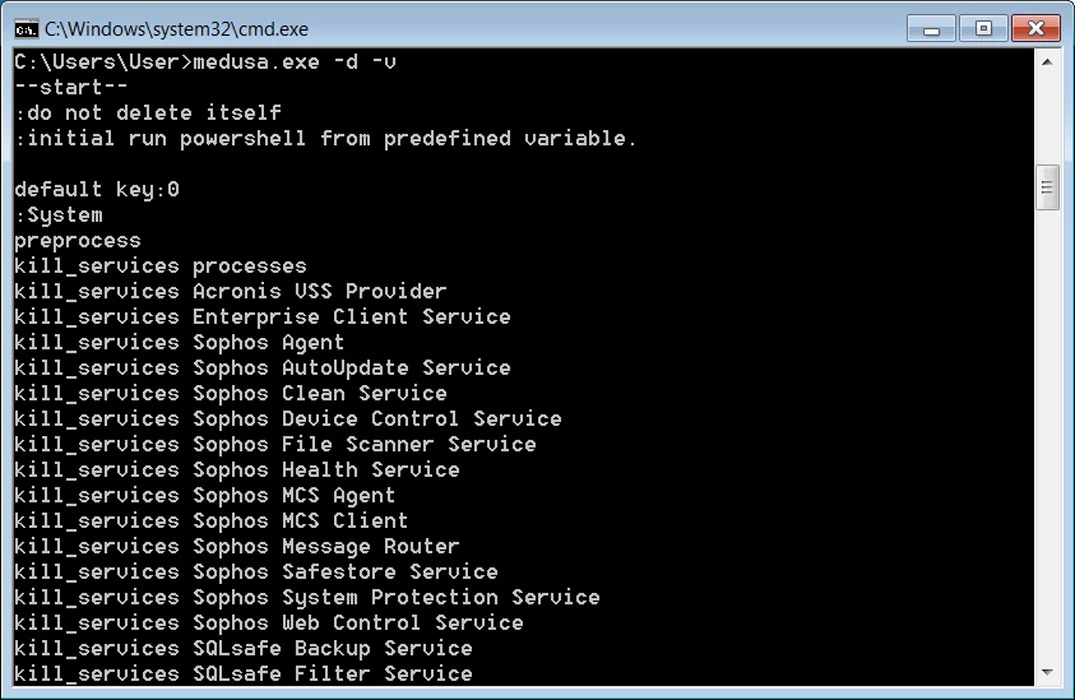

O criptografador do Windows aceitará opções de linha de comando que permitem que o invasor configure como os arquivos serão criptografados no dispositivo, conforme mostrado abaixo.

# Command Line

Option | Description

---------------------

-V | Get version

-d | Do not delete self

-f | Exclude system folder

-i | In path

-k | Key file path

-n | Use network

-p | Do not preprocess (preprocess = kill services and shadow copies)

-s | Exclude system drive

-t | Note file path

-v | Show console window

-w | Initial run powershell path (powershell -executionpolicy bypass -File %s)

Por exemplo, o argumento de linha de comando -v fará com que o ransomware exiba um console, mostrando mensagens de status enquanto criptografa um dispositivo.

Janela do console Medusa ransomware

Fonte: BleepingComputer

Em uma execução regular, sem argumentos de linha de comando, o ransomware Medusa encerrará mais de 280 serviços e processos do Windows para programas que podem impedir que os arquivos sejam criptografados. Isso inclui serviços do Windows para servidores de email, servidores de banco de dados, servidores de backup e software de segurança.

O ransomware excluirá as cópias de volume de sombra do Windows para evitar que sejam usadas para recuperar arquivos.

deletes shadow volume copies

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=%s /on=%s /maxsize=unbounded

O especialista em ransomware Michael Gillespie também analisou o criptografador e disse ao BleepingComputer que ele criptografa arquivos usando criptografia AES-256 + RSA-2048 usando a biblioteca BCrypt.

Gillespie confirmou ainda que o método de criptografia usado no Medusa é diferente daquele usado no MedusaLocker.

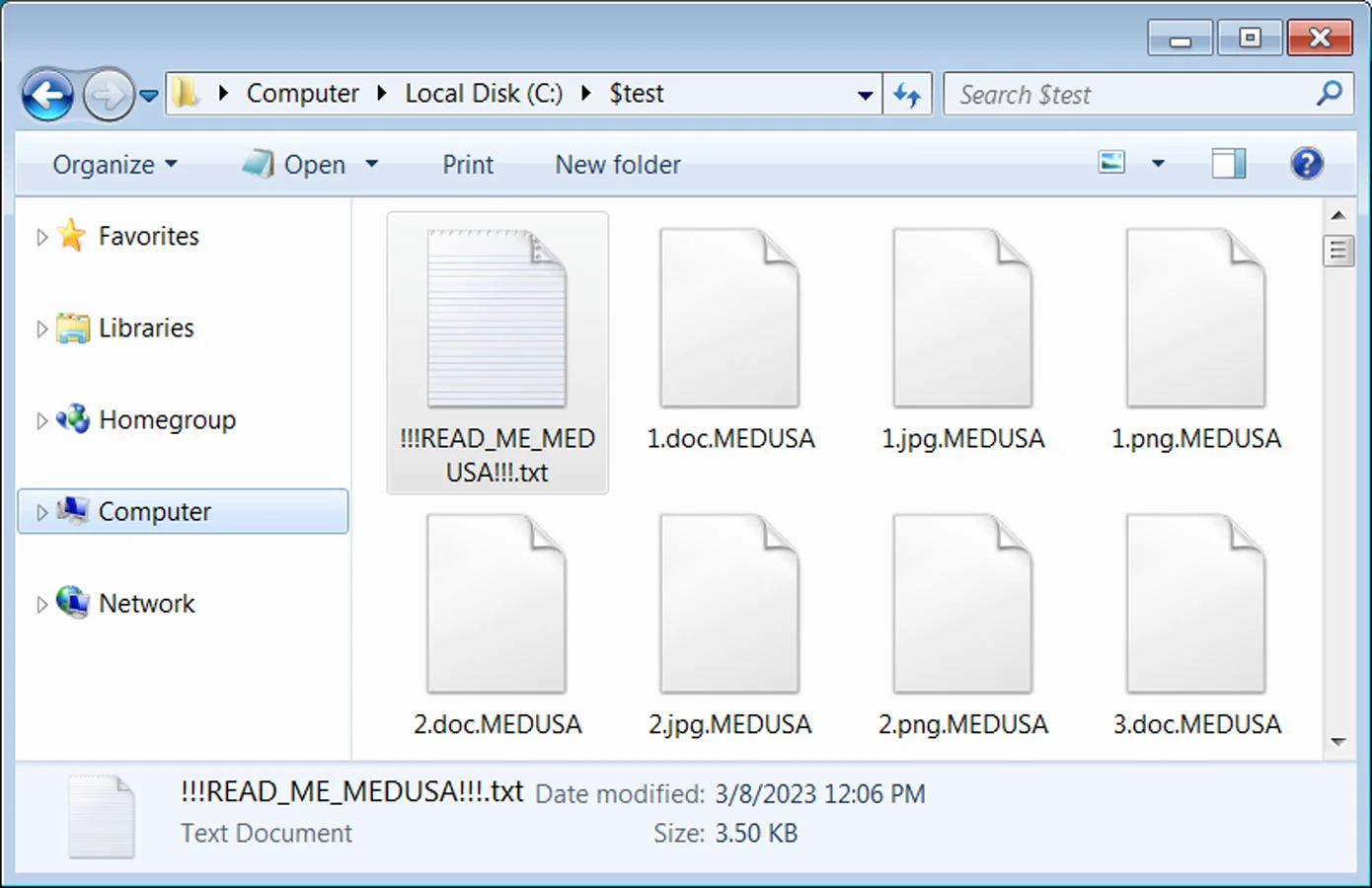

Ao criptografar arquivos, o ransomware anexará a extensão .MEDUSA aos nomes de arquivos criptografados, conforme mostrado abaixo. Por exemplo, 1.doc seria criptografado e renomeado para 1.doc.MEDUSA.

Arquivos criptografados pelo Medusa Ransomware

Fonte: BleepingComputer

Em cada pasta, o ransomware criará uma nota de resgate chamada !!!READ_ME_MEDUSA!!!.txt que contém informações sobre o que aconteceu com os arquivos da vítima.

A nota de resgate também incluirá informações de contato da extensão, incluindo um site de vazamento de dados do Tor, um site de negociação do Tor, um canal do Telegram, um Tox ID e o endereço de e-mail [email protected].

O site de negociação Tor está em http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion.

Medusa Ransomware nota de resgate

Fonte: BleepingComputer

Como uma etapa extra para impedir a restauração de arquivos de backups, o ransomware Medusa executará o seguinte comando para excluir arquivos armazenados localmente associados a programas de backup, como o Windows Backup. Este comando também excluirá discos rígidos de disco virtual (VHD) usados por máquinas virtuais.

del /s /f /q %s*.VHD %s*.bac %s*.bak %s*.wbcat %s*.bkf %sBackup*.* %sbackup*.* %s*.set %s*.win %s*.dsk

O site de negociação do Tor se autodenomina “Chat seguro”, onde cada vítima tem um ID exclusivo que pode ser usado para se comunicar com a gangue do ransomware.

Site de negociação Secure Chat da Medusa

Fonte: BleepingComputer

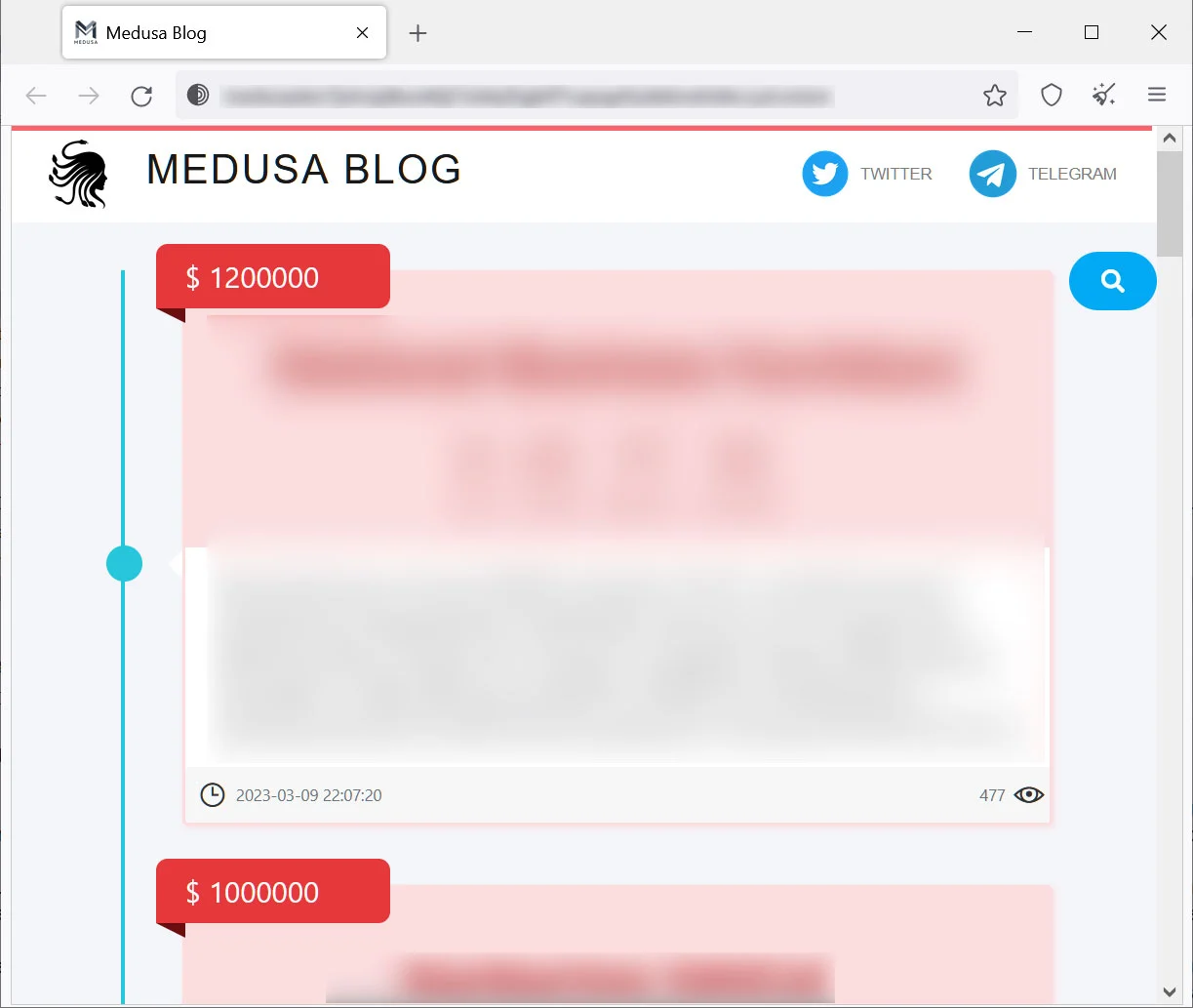

Como a maioria das operações de ransomware voltadas para empresas, a Medusa tem um site de vazamento de dados chamado ‘Medusa Blog’. Este site é usado como parte da estratégia de dupla extorsão da gangue, onde vazam dados das vítimas que se recusam a pagar o resgate.

Site de negociação Secure Chat da Medusa

Fonte: BleepingComputer

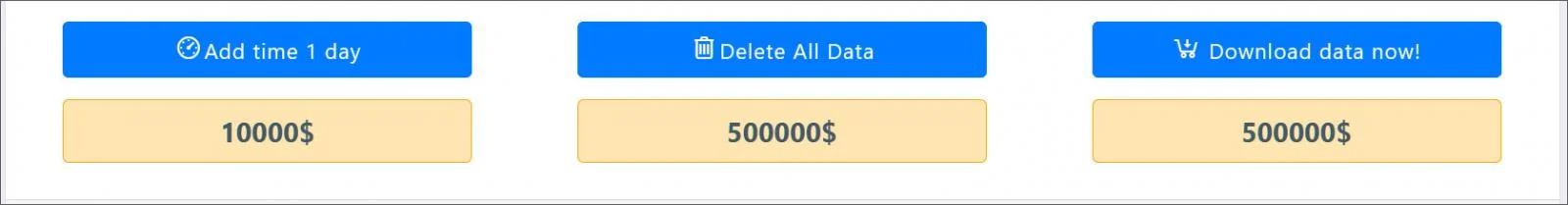

Quando uma vítima é adicionada ao vazamento de dados, seus dados não são publicados imediatamente. Em vez disso, os agentes de ameaças oferecem às vítimas opções pagas para estender a contagem regressiva antes que os dados sejam liberados, para excluir os dados ou para baixar todos os dados. Cada uma dessas opções tem preços diferentes, conforme mostrado abaixo.

Opções de vazamento de dados

Fonte: BleepingComputer

Essas três opções são feitas para aplicar pressão extra na vítima para assustá-la e fazê-la pagar um resgate.

Infelizmente, nenhuma fraqueza conhecida na criptografia do Medusa Ransomware permite que as vítimas recuperem seus arquivos gratuitamente.

Os pesquisadores continuarão a analisar o criptografador e, se for encontrada uma fraqueza, iremos denunciá-la ao BleepingComputer.

Fonte: BleepingComputer, Lawrence Abrams