Os cibercriminosos estão enviando ativamente falsas reivindicações de direitos autorais para YouTubers, com o objetivo de coagi-los a promover malware e mineradores de criptomoedas em seus vídeos.

Esses agentes de ameaças exploram a crescente popularidade das ferramentas Windows Packet Divert (WPD), que são cada vez mais usadas na Rússia devido à sua capacidade de ajudar os usuários a contornar a censura da Internet e as restrições impostas pelo governo em sites e serviços online.

Como os criadores do YouTube que atendem a esse público costumam publicar tutoriais sobre como usar várias ferramentas baseadas em WPD para contornar a censura, eles se tornaram os principais alvos de invasores que se passam por detentores dos direitos autorais dessas ferramentas.

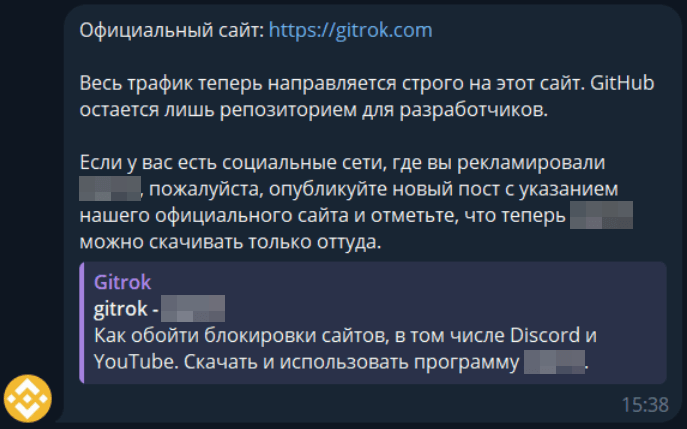

A Kaspersky observou que, na maioria dos casos, os agentes de ameaças afirmam falsamente ser os desenvolvedores originais da ferramenta de desvio de restrição exibida nos vídeos. Eles registram uma reivindicação de direitos autorais no YouTube e, em seguida, entram em contato com o criador, oferecendo uma suposta resolução: incluir um link de download fornecido por eles.

Enquanto isso, eles ameaçam que o não cumprimento resultará em dois “avisos” adicionais no YouTube, o que pode levar ao banimento do canal sob a política de “três avisos” da plataforma.

Em outros casos, os invasores ignoram completamente o processo de reivindicação de direitos autorais e abordam diretamente os criadores, se passando pelos desenvolvedores da ferramenta. Eles alegam falsamente que a ferramenta original tem uma nova versão ou link para download, incitando o criador a atualizar seu vídeo de acordo.

Message threat actors send to YouTubers

Source: Kaspersky

Temendo a perda de seus canais, os criadores geralmente cedem às exigências dos agentes de ameaças e concordam em adicionar links em seus vídeos direcionando os espectadores para repositórios do GitHub que supostamente hospedam ferramentas do Windows Packet Divert (WPD). No entanto, esses links na verdade levam a versões trojanizadas que contêm um downloader de criptominerador.

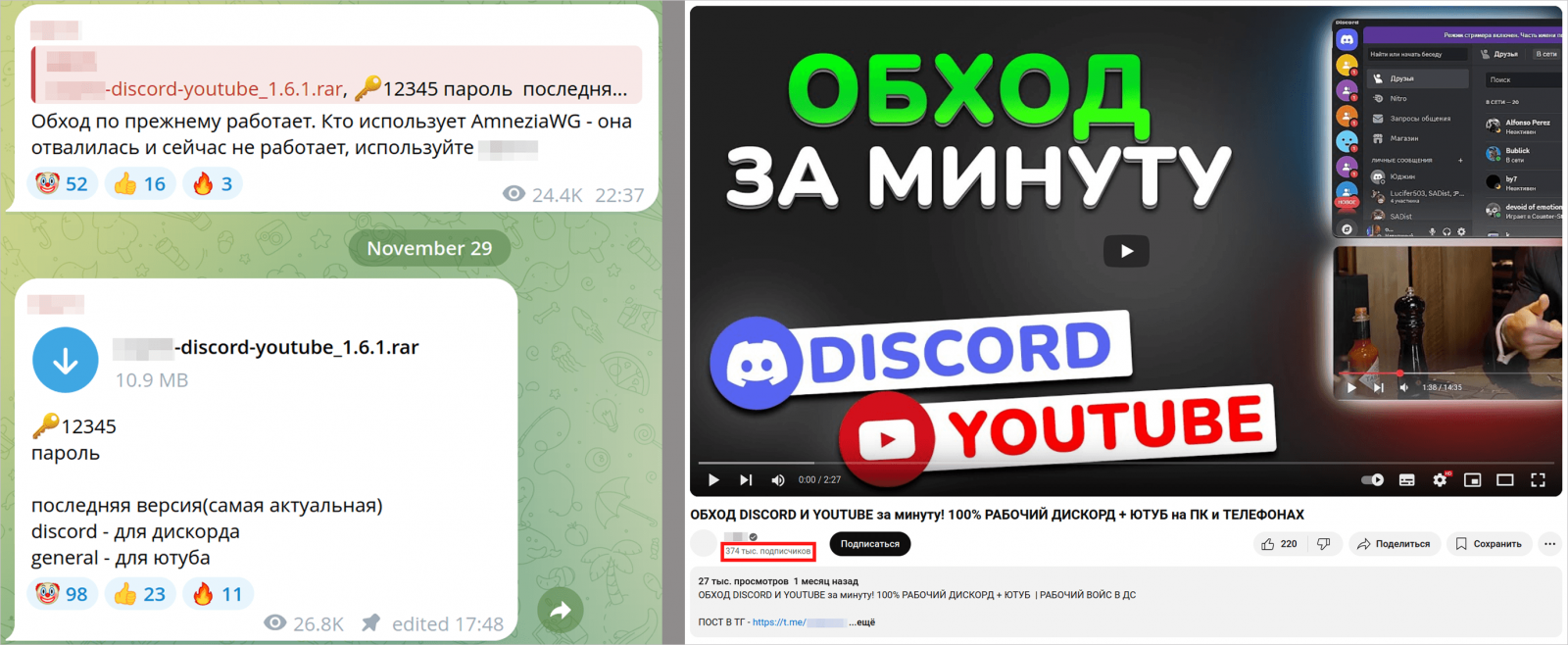

A Kaspersky identificou uma instância em que os invasores promoveram essas ferramentas WPD comprometidas por meio de um vídeo do YouTube que acumulou mais de 400.000 visualizações, resultando no link malicioso sendo baixado 40.000 vezes antes de sua remoção.

Além disso, um canal do Telegram com 340.000 assinantes foi usado para promover o malware sob o mesmo disfarce enganoso.

De acordo com a telemetria da Kaspersky, essa campanha de malware já impactou mais de 2.000 vítimas na Rússia, embora o número real de usuários afetados possa ser muito maior.

Telegram channel (left) and YouTube video (right) promoting the cryptominer

Source: Kaspersky

Implantação do SilentCryptoMiner

O arquivo malicioso baixado dos repositórios do GitHub contém um carregador de malware baseado em Python que é iniciado usando o PowerShell por meio de um script de inicialização modificado (‘general.bat’).

Se o antivírus da vítima interromper esse processo, o script de inicialização fornecerá uma mensagem de erro ‘arquivo não encontrado’ sugerindo que o usuário desabilite seu antivírus e baixe o arquivo novamente.

O executável busca o carregador de segundo estágio apenas para endereços IP russos e o executa no dispositivo.

O payload de segundo estágio é outro executável cujo tamanho foi aumentado para 690 MB para evitar a análise antivírus, enquanto também apresenta verificações anti-sandbox e de máquina virtual.

O carregador de malware desativa as proteções do Microsoft Defender adicionando uma exclusão e cria um serviço do Windows chamado ‘DrvSvc’ para persistência entre reinicializações.

Eventualmente, ele baixa o payload final, SilentCryptoMiner, uma versão modificada do XMRig capaz de minerar várias criptomoedas, incluindo ETH, ETC, XMR e RTM.

O minerador de moedas busca configurações remotas do Pastebin a cada 100 minutos para que ele possa ser atualizado dinamicamente.

Para evasão, ele é carregado em um processo do sistema como ‘dwm.exe’ usando o processo hollowing e pausa a atividade de mineração quando o usuário inicia ferramentas de monitoramento como o Process Explorer e o Gerenciador de Tarefas.

Embora a campanha descoberta pela Kaspersky tenha como alvo principal usuários russos, as mesmas táticas podem ser adotadas para operações de escopo mais amplo que também entregam malware de alto risco, como ladrões de informações ou ransomware.

Os usuários devem evitar baixar software de URLs em vídeos ou descrições do YouTube, especialmente de canais menores e médios que são mais suscetíveis a golpes e chantagens.

Source: BleepingComputer, Bill Toulas