O recém-descoberto ‘Bootkitty’ Linux UEFI bootkit explora a falha LogoFAIL, Rastreada como CVE-2023-40238, para atingir computadores que rodam em Firmware vulnerável.

A empresa de Segurança de Firmware Binarly confirmou isso, tendo descoberto o LogoFAIL em novembro de 2023 e alertado sobre seu uso potencial em ataques reais.

Conexão Bootkitty e LogoFAIL

SET descobriu o Bootkitty e Publicou um Relatório na semana passada, observando que é o primeiro bootkit UEFI Especificamente visando o Linux. No entanto, neste momento, ele funciona mais como um malware UEFI em desenvolvimento que funciona apenas em versões Específicas do Ubuntu, em vez de representar uma ameaça Generalizada.

LogoFAIL representa um conjunto de falhas no código de análise de imagem de imagens de firmware UEFI usadas por vários fornecedores de hardware. Imagens ou logotipos maliciosos plantados na partição do sistema EFI (ESP) podem explorar essas Vulnerabilidades.

“Quando essas imagens são analisadas durante a inicialização, os invasores podem acionar a vulnerabilidade para executar uma carga útil que sequestra o fluxo de execução e ignora recursos de segurança como a inicialização segura, incluindo mecanismos de inicialização verificada baseados em hardware”, Binarly explicou anteriormente.

O último Relatório da Binarly revela que o Bootkitty incorpora shellcode em arquivos BMP (‘logofail.bmp‘ e ‘logofail_fake.bmp‘) para ignorar as Proteções da Inicialização segura Injetando Certificações desonestas na variante MokList.

Arquivos de imagem maliciosos

Fonte: Binarly

O arquivo ‘logofail.bmp’ incorpora Shellcode em seu final, e um valor de altura Negativo (0xfffffd00) aciona a Vulnerabilidade de Gravação fora dos limites durante a análise.

Os Invasores Substituem o MokList Legítimo por um Certificado Desonesto, Efetivamente Autorizando um bootloader malicioso (‘bootkit.efi’).

Após desviar a Execução para o Shellcode, o Bootkitty Restaura as Instruções Originais em locais de memória Bobrescritos dentro da função Vulnerável (RLE8ToBlt), Apagando Quaisquer sinais óbvios de Adulteração.

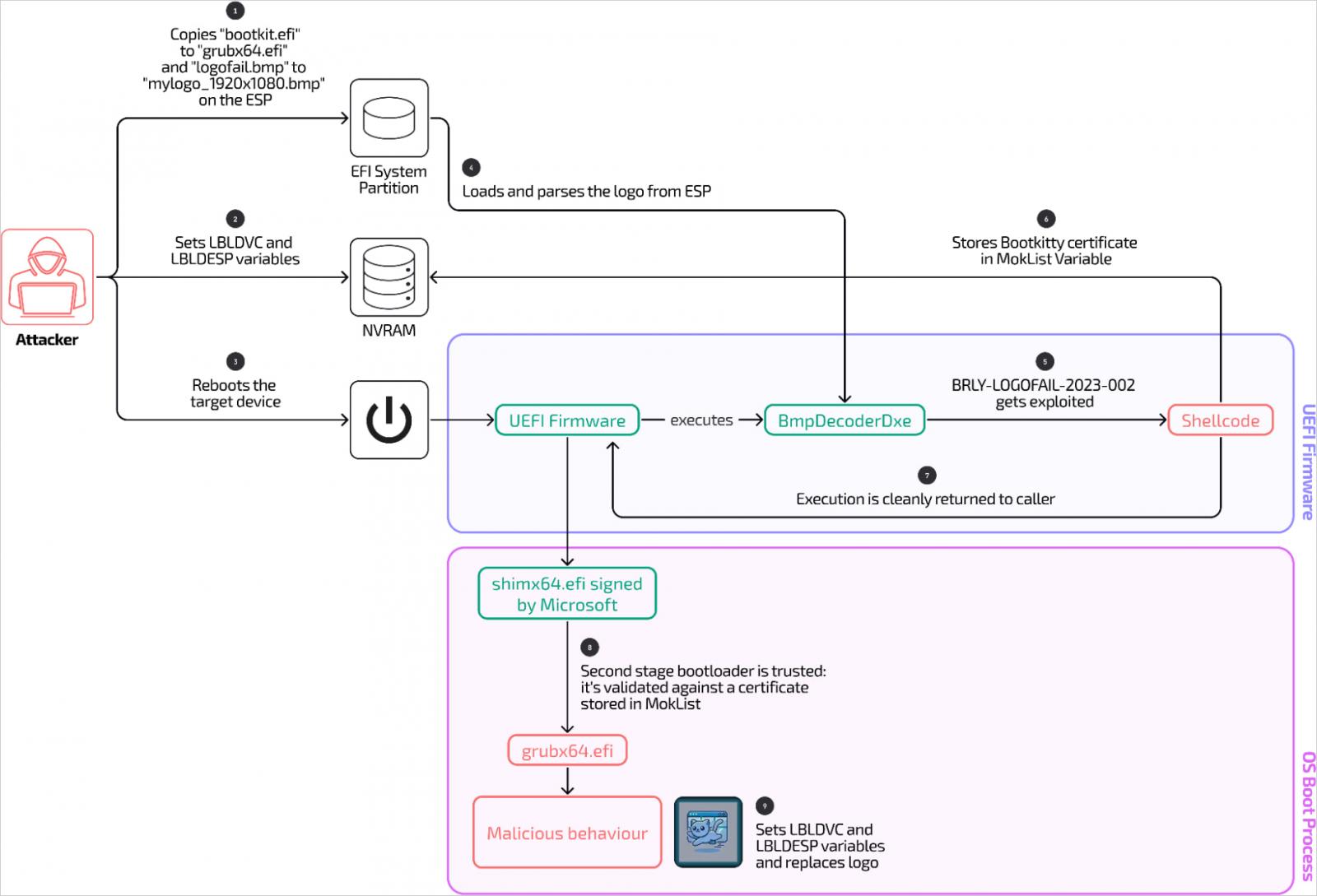

Visão geral do ataque Bootkitty

Fonte: Binarly

Impacto em hardware Específico

Binarly explica que Bootkitty pode Impactar Qualquer Dispositivo ainda não Corrigido contra LogoFAIL, mas seu Shellcode atual tem como alvo módulos de Firmware Específicos Encontrados em Computadores Acer, HP, Fujitsu e Lenovo.

Os Pesquisadores Analisaram o arquivo bootkit.efi e Identificaram Dispositivos Lenovo Baseados em Insyde como os mais Suscetíveis, Observando que Bootkitty faz Referência a nomes de Variáveis e Caminhos Específicos usados por esta marca. No entanto, eles sugerem que o Desenvolvedor pode estar Testando o bootkit em seu próprio laptop e pode Adicionar suporte para mais Dispositivos no futuro.

Alguns Dispositivos Amplamente usados com Firmware ainda Vulnerável a exploits LogoFAIL incluem o IdeaPad Pro 5-16IRH8, Lenovo IdeaPad 1-15IRU7, Lenovo Legion 7-16IAX7, Lenovo Legion Pro 5-16IRX8 e Lenovo Yoga 9-14IRP8.

“Já faz mais de um ano desde que soamos o alarme sobre o LogoFAIL, mas muitas partes afetadas continuam vulneráveis a uma ou mais variantes dessas vulnerabilidades”, avisa a Binarly.

“O Bootkitty é um lembrete claro das consequências quando essas vulnerabilidades não são adequadamente abordadas ou quando as correções não são implantadas corretamente nos dispositivos em campo.”

Se nenhuma Atualização de Segurança estiver Disponível para mitigar o risco do LogoFAIL, os Usuários devem limitar o acesso físico, Habilitar o Secure Boot, Proteger as Configurações UEFI/BIOS por senha, Desabilitar a Inicialização de mídia externa e apenas baixar Atualizações de Firmware do site oficial do OEM.

Atualização 12/2/24: A ESET Atualizou seu artigo original do BootKitty hoje, Revelando que os alunos de Segurança Cibernética do Programa de Treinamento Best of the Best (BoB) da Coreia criaram o projeto.

“O objetivo principal deste projeto é conscientizar a comunidade de segurança sobre riscos potenciais e encorajar medidas proativas para evitar ameaças semelhantes”, explicou o programa à ESET.

“Infelizmente, poucas amostras de bootkit foram divulgadas antes da apresentação planejada para a conferência.”

Fonte: BleepingComputer, Bill Toulas