Uma plataforma de phishing como serviço (PhaaS) conhecida como Robin Banks realocou sua infraestrutura de ataque para o DDoS-Guard, um provedor russo de serviços de hospedagem à prova de balas.

A mudança ocorre depois que “a Cloudflare desassociou a infraestrutura de phishing do Robin Banks de seus serviços, causando uma interrupção de vários dias nas operações”, de acordo com um relatório da empresa de segurança cibernética IronNet.

Robin Banks foi documentado pela primeira vez em julho de 2022, quando foram reveladas as habilidades da plataforma de oferecer kits de phishing prontos para criminosos, possibilitando o roubo de informações financeiras de clientes de bancos populares e outros serviços online.

Também foi encontrado para solicitar que os usuários insiram credenciais do Google e da Microsoft em páginas de destino não autorizadas, sugerindo uma tentativa de parte dos autores do malware de monetizar o acesso inicial às redes corporativas para atividades pós-exploração, como espionagem e ransomware.

Nos últimos meses, a decisão da Cloudflare de bloquear sua infraestrutura após a divulgação pública levou o ator Robin Banks a mover seu front-end e back-end para o DDoS-Guard, que no passado hospedou a rede social de alta tecnologia Parler e o notório Kiwi Fazendas.

“Esse provedor de hospedagem também é notório por não cumprir as solicitações de remoção, tornando-o mais atraente aos olhos dos agentes de ameaças”, observaram os pesquisadores.

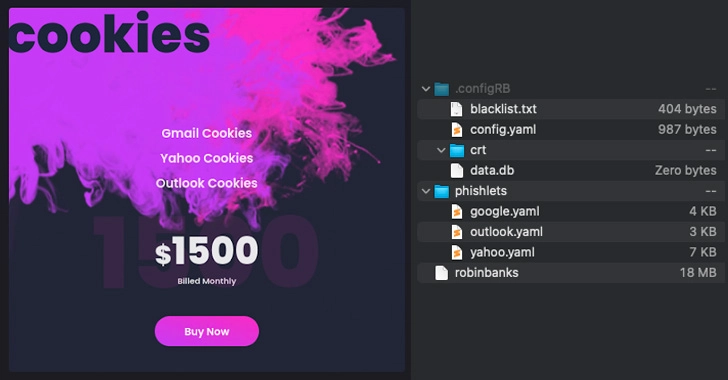

A principal das novas atualizações introduzidas é uma funcionalidade de roubo de cookies, no que é visto como uma tentativa de atender a uma clientela mais ampla, como grupos de ameaças persistentes avançadas (APT) que procuram comprometer ambientes corporativos específicos. É oferecido por US $ 1.500 por mês.

Isso é alcançado reutilizando o código do evilginx2, uma estrutura de ataque de código aberto do adversário no meio (AiTM) empregada para roubar credenciais e cookies de sessão do Google, Yahoo e Microsoft Outlook, mesmo em contas com autenticação multifator (MFA ) ativado.

Robin Banks também incorporou uma nova medida de segurança que exige que seus clientes ativem a autenticação de dois fatores (2FA) para visualizar as informações roubadas por meio do serviço ou, alternativamente, receber os dados por meio de um bot do Telegram.

Outro recurso notável é o uso do Adspect, um serviço de detecção de fraude de anúncios, para redirecionar alvos de campanhas de phishing para sites não autorizados, enquanto faz com que scanners e tráfego indesejado para sites benignos passem despercebidos.

As descobertas são apenas as mais recentes de uma série de novos serviços de PhaaS que surgiram no cenário de ameaças, incluindo Frappo, EvilProxy e Caffeine, tornando o crime cibernético mais acessível a agentes mal-intencionados amadores e experientes.

Além disso, as melhorias também ilustram a crescente necessidade de os agentes de ameaças confiarem em diferentes métodos, como AiTM e bombardeio imediato (também conhecido como fadiga de MFA) – como observado recentemente no caso do Uber – para contornar as medidas de segurança e obter acesso inicial.

“A infraestrutura do kit de phishing Robin Banks depende muito de código-fonte aberto e ferramentas prontas para uso, servindo como um excelente exemplo da redução da barreira de entrada não apenas para a realização de ataques de phishing, mas também para a criação de um PhaaS plataforma para outros usarem”, disseram os pesquisadores.

Fonte: TheHackerNews