Atores de ameaças conhecidos como ‘Stargazer Goblin‘ estabeleceram uma Distribuição como Serviço (DaaS) para malware usando mais de 3.000 contas falsas do GitHub para espalhar malware roubo de informações.

Este serviço de distribuição de malware, chamado Stargazers Ghost Network, aproveita repositórios do GitHub e sites do WordPress comprometidos para distribuir arquivos protegidos por senha contendo malware. Predominantemente, o malware envolvido são infostealers como RedLine, Lumma Stealer, Rhadamanthys, RisePro e Atlantida Stealer.

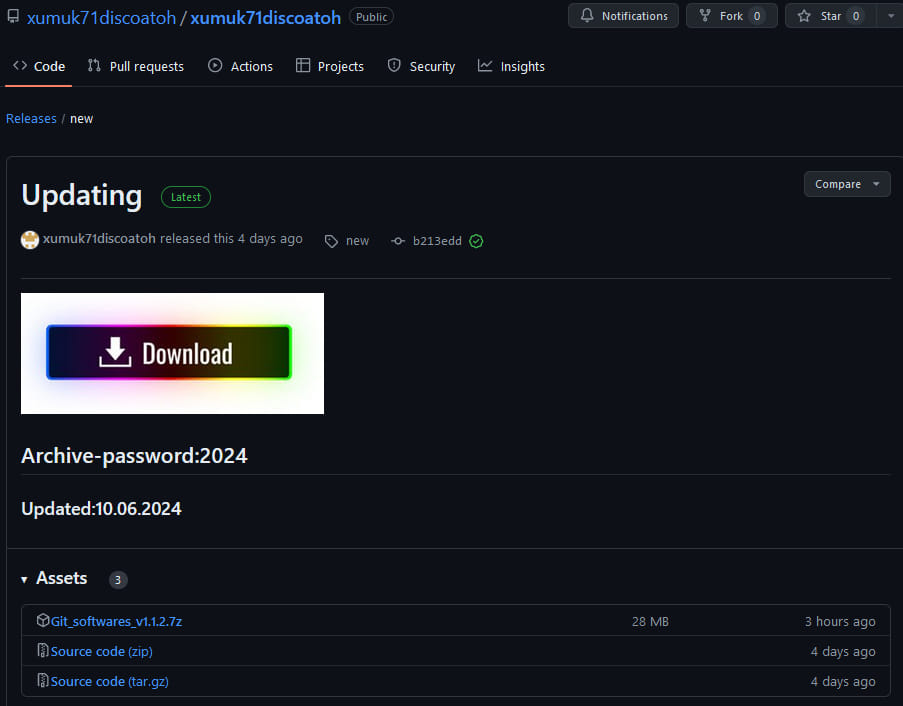

Repositório do GitHub enviando arquivo protegido por senha contendo malware

Fonte: Check Point

Dada a reputação do GitHub como uma plataforma confiável, os usuários tendem a tratá-lo com menos suspeita, aumentando a probabilidade de clicar em links dentro de seus repositórios.

Check Point Research descobriu esta operação, observando que é a primeira instância documentada de um esquema tão organizado e em larga escala operando no GitHub.

“As campanhas conduzidas pela Stargazers Ghost Network e o malware distribuído por meio deste serviço foram altamente bem-sucedidos”, afirma o relatório da Check Point Research.

Em um curto espaço de tempo, milhares de vítimas instalaram, sem saber, softwares de repositórios aparentemente legítimos. Os modelos de phishing direcionados usados pelos agentes de ameaças permitem que eles infectem vítimas com perfis e contas online específicos, tornando essas infecções particularmente valiosas.”

“Fantasmas” do GitHub espalhando malware

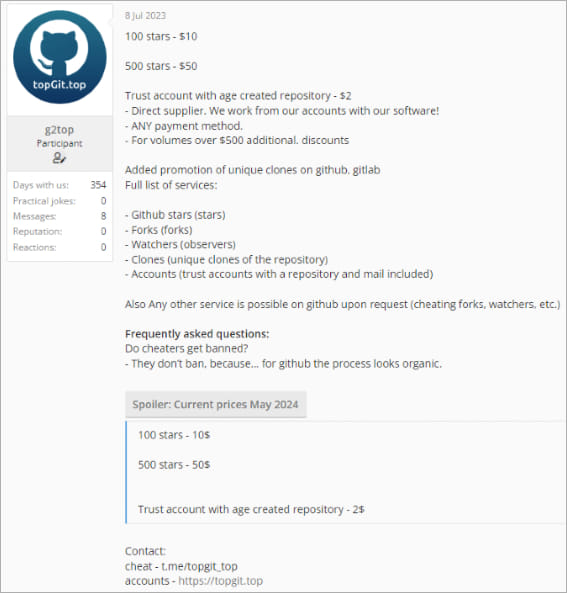

O criador da operação DaaS, Stargazer Goblin, tem promovido ativamente o serviço de distribuição de malware na dark web desde junho de 2023. No entanto, a Check Point indica que as evidências sugerem atividade desde agosto de 2022.

Anúncio do agente de ameaças na dark web

Fonte: Check Point

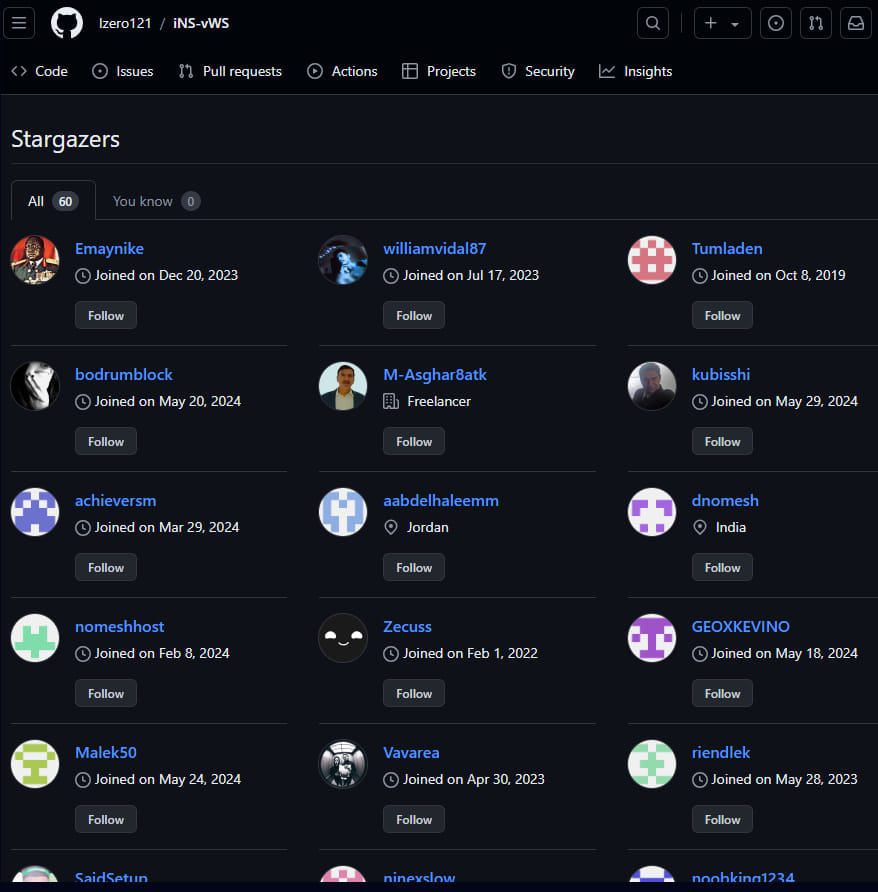

A Stargazer Goblin desenvolveu um sistema no qual eles geram centenas de repositórios usando 3.000 contas ‘fantasmas’ falsas. Essas contas estrelam, bifurcam e assinam repositórios maliciosos para aumentar sua legitimidade percebida e aumentar suas chances de aparecer na seção de tendências do GitHub.

Contas fantasmas do GitHub participando do esquema

Fonte: Check Point

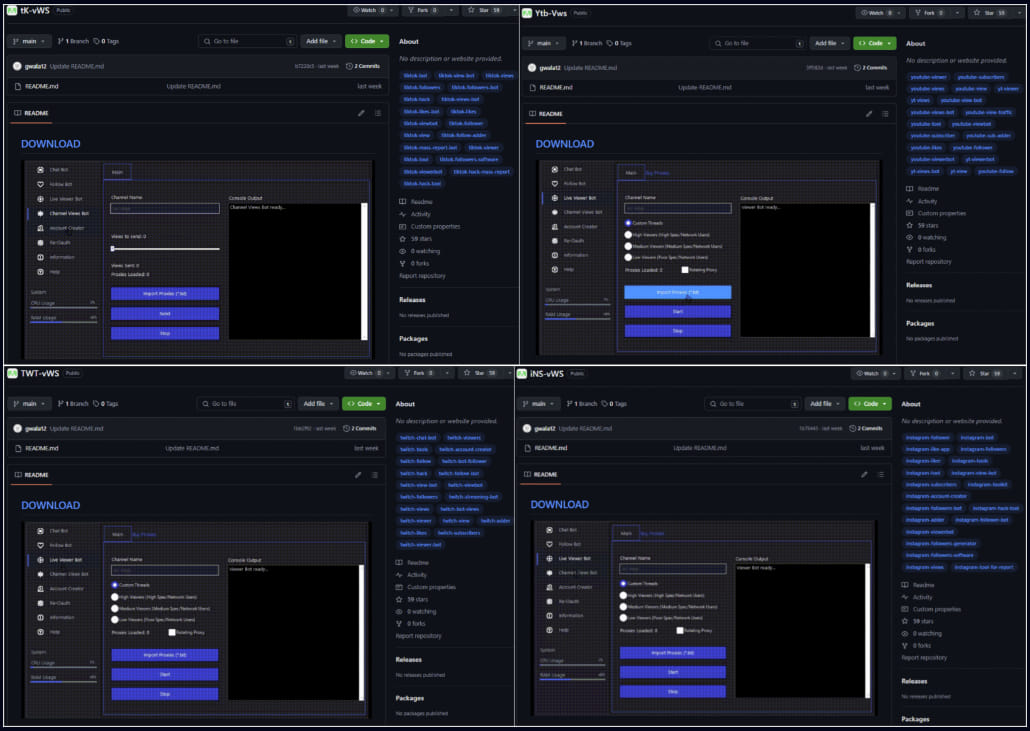

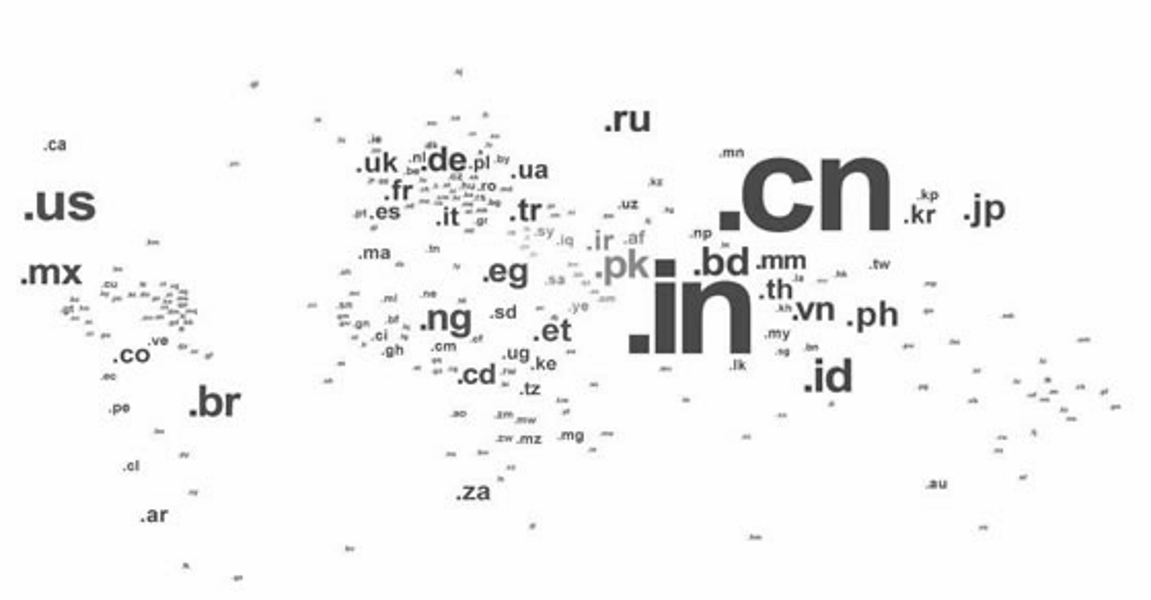

Os repositórios são rotulados com nomes de projetos e tags visando interesses específicos, como criptomoeda, jogos e mídias sociais.

Modelos de phishing direcionados a diferentes usuários de plataformas de mídia social

Fonte: Check Point

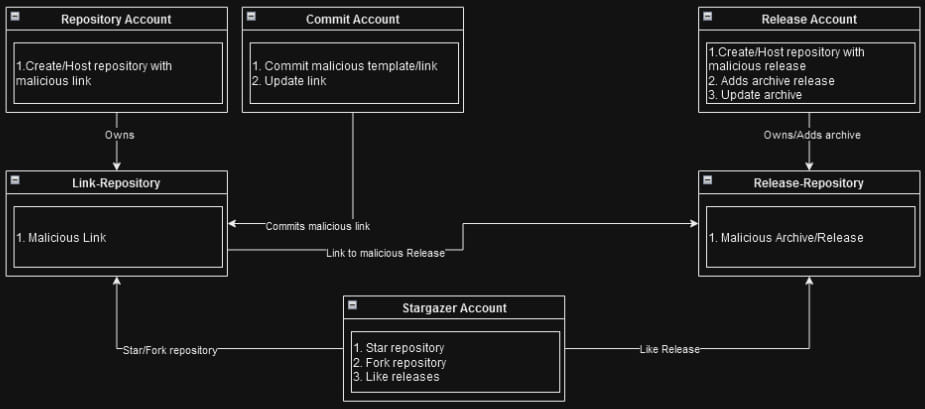

As contas ‘fantasmas’ recebem funções específicas: um grupo lida com o modelo de phishing, outro fornece aimagem de phishing e um terceiro entrega o malware, garantindo assim um nível de resiliência operacional.

“A terceira conta, que entrega o malware, é mais propensa à detecção. Quando isso ocorre, o GitHub bane toda a conta, o repositório e as versões associadas”, explica o pesquisador Antonis Terefos.

Em resposta, o Stargazer Goblin atualiza o repositório de phishing da primeira conta com um novo link para uma versão maliciosa ativa. Essa estratégia permite que a rede continue operando com o mínimo de interrupção quando uma conta que serve malware é banida.”

Visão geral das funções do Stargazers

Fonte: Check Point

A Check Point observou casos em que um vídeo do YouTube com um tutorial de software vinculado a um dos repositórios do GitHub da ‘Stargazers Ghost Network’.

Os pesquisadores sugerem que este pode ser um dos vários exemplos de canais usados para direcionar tráfego para repositórios de phishing ou sites de distribuição de malware.

Em relação à escala e lucratividade da operação, a Check Point estima que o agente da ameaça ganhou mais de US$ 100.000 desde o lançamento do serviço.

Quanto aos tipos de malware distribuídos pela Stargazers Ghost Network, a Check Point identifica RedLine, Lumma Stealer, Rhadamanthys, RisePro e Atlantida Stealer, entre outros.

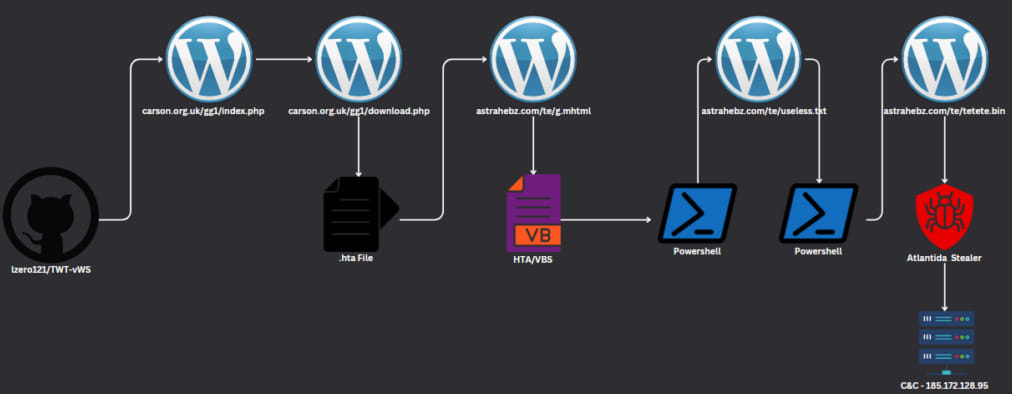

Em um exemplo de cadeia de ataque detalhado no relatório da Check Point, o repositório GitHub redireciona os visitantes para um site WordPress comprometido, onde eles baixam um arquivo ZIP contendo um arquivo HTA com VBScript.

Cadeia de ataque do Atlantida Stealer

Fonte: Check Point

O VBScript inicia a execução de dois scripts do PowerShell consecutivos, levando, por fim, à implantação do Atlantida Stealer.

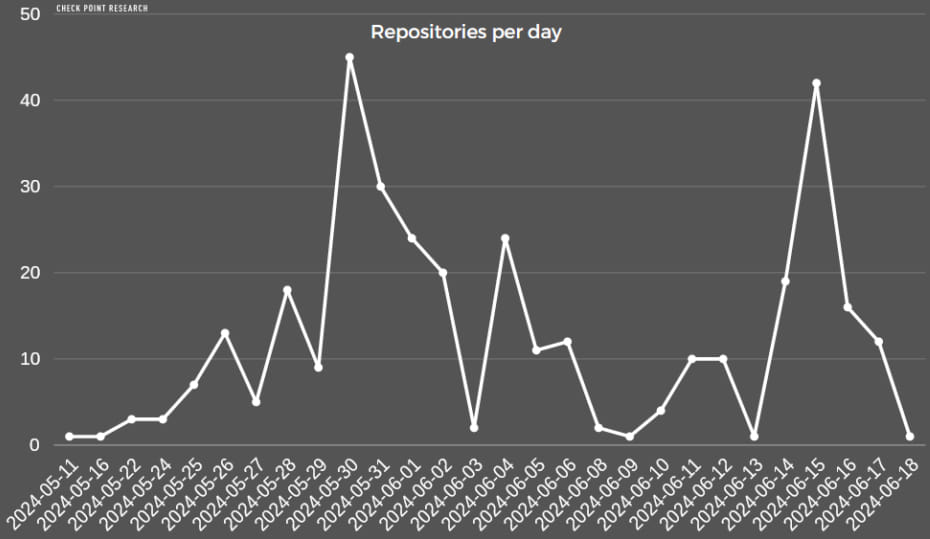

Embora o GitHub tenha removido mais de 1.500 repositórios maliciosos e falsos desde maio de 2024, a Check Point relata que mais de 200 permanecem ativos e continuam a distribuir malware.

Repositórios Stargazer adicionados diariamente no GitHub

Fonte: Check Point

Usuários que acessam repositórios do GitHub por meio de malvertising, resultados da Pesquisa do Google,vídeos do YouTube,Telegram ou mídias sociais são aconselhados a ter extremo cuidado com downloads de arquivos e as URLs em que clicam.

Isso é particularmente importante para arquivos protegidos por senha, que não podem ser escaneados por software antivírus. Para esses arquivos, é recomendado extraí-los em uma máquina virtual (VM) e escanear o conteúdo extraído com software antivírus para verificar se há malware.

Se uma VM não estiver disponível, o VirusTotal pode ser usado, pois ele solicita a senha de um arquivo protegido para escanear seu conteúdo. No entanto, o VirusTotal só pode escanear um arquivo protegido se ele contiver um único arquivo.

Fonte: BleepingComputer, Bill Toulas