Na fase mais recente da Operação Endgame, uma operação internacional de aplicação da lei, autoridades nacionais de sete países apreenderam 300 servidores e 650 domínios que cibercriminosos vinham usando para lançar ataques de ransomware.

De acordo com o site oficial da ação conjunta, “De 19 a 22 de maio, as autoridades derrubaram aproximadamente 300 servidores em todo o mundo, neutralizaram 650 domínios e emitiram mandados de prisão internacionais para 20 alvos, desferindo um golpe direto na cadeia de destruição do ransomware.”

Além disso, as autoridades apreenderam 3,5 milhões de euros em criptomoedas durante a semana da ação, elevando o valor total confiscado durante a Operação Endgame para 21,2 milhões de euros.

Trabalhando em colaboração com parceiros do setor privado, as autoridades, coordenadas pela Europol e Eurojust teve como alvo diversas operações de crimes cibernéticos, incluindo Bumblebee, Lactrodectus, Qakbot, DanaBot, Trickbot e Warmcookie.

Essas cepas de malware frequentemente servem como ferramentas para outros criminosos cibernéticos, permitindo que eles obtenham acesso às redes de vítimas que posteriormente são alvos de ataques de ransomware.

A Diretora Executiva da Europol, Catherine De Bolle, acrescentou: “Esta nova fase demonstra a capacidade das autoridades policiais de se adaptarem e atacarem novamente, mesmo com os criminosos cibernéticos se reequipando e reorganizando. Ao interromper os serviços dos quais os criminosos dependem para implantar ransomware, quebramos a cadeia de destruição na fonte.”

Acusações contra o DanaBot

Na Quinta-feira, o Departamento de Justiça dos EUA tornou Públicas as Acusações contra 16 réus que Supostamente Pertencem a uma Quadrilha russa de crimes Cibernéticos que operava o esquema de malware DanaBot.

As Autoridades Americanas Identificaram oito dos 16 Cidadãos russos Indiciados — Aleksandr Stepanov, Artem Aleksandrovich Kalinkin, Danil Khalitov, Aleksey Efremov, Kamil Sztugulewski, Ibrahim Idowu, Artem Shubin e Aleksey Khudiakov — Referindo-se aos oito Restantes por seus Pseudônimos.

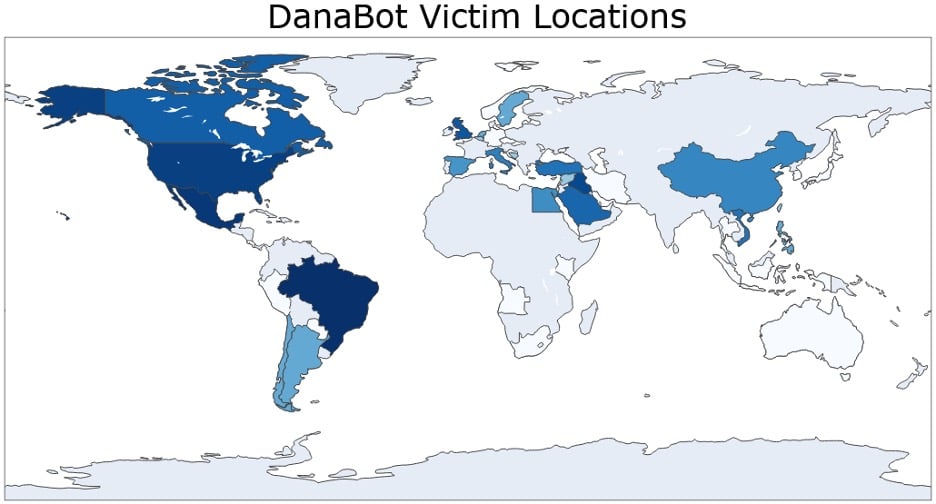

De acordo com uma Denúncia, os réus usaram a botnet para Implantar cargas de malware Adicionais, Incluindo Ransomware. Coletivamente, eles Infectaram mais de 300.000 Computadores em todo o mundo e Causaram danos que Ultrapassam US$ 50 milhões.

O malware DanaBot, ativo desde 2018, opera sob um modelo de malware como serviço. Essa Configuração permite que os Administradores aluguem acesso à sua botnet e às Ferramentas de suporte Associadas por Milhares de dólares por mês. Além disso, o malware pode sequestrar sessões bancárias, roubar dados e históricos de navegação e conceder acesso remoto completo aos sistemas comprometidos — permitindo o registro de pressionamentos de tecla e a gravação em vídeo das atividades do usuário.

Além disso, os Administradores do DanaBot Empregaram uma segunda versão da botnet para Ciberespionagem. Esta versão tem como alvo organizações militares, diplomáticas e governamentais.

“A versão alternativa da botnet registrava todas as interações com o computador infectado e enviava os dados roubados para um servidor diferente da variante do DanaBot, focada em fraudes”, observou o Departamento de Justiça. “Esta versão teria sido usada para atingir diplomatas, policiais e militares na América do Norte e na Europa.”

Imagem: Lumen

Ações Anteriores da Operação Endgame

A ação desta semana se baseia em várias fases Anteriores da Operação Endgame, Incluindo a Apreensão de mais de 100 Servidores que Hospedavam mais de 2.000 Domínios usados por várias Operações de Carregamento de malware, como IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader e SystemBC.

Em seguida, em junho de 2024, a lei Agentes de Segurança Prenderam um Especialista em Criptografia ligado às gangues de Ransomware Conti e LockBit. Esse Indivíduo ajudou o malware a escapar da Detecção por softwares Antivírus.

Em abril, a polícia Rastreou Clientes da botnet Smokeloader e deteve pelo menos cinco Indivíduos. Essas prisões foram Possíveis graças às Informações Coletadas após as Autoridades Apreenderem um banco de dados Contendo Detalhes de Cibercriminosos que haviam pago por Assinaturas do Smokeloader.

Também nesta semana, Autoridades Americanas Indiciaram o cidadão russo Rustam Rafailevich Gallyamov, líder da operação de malware Qakbot. Sua Campanha Comprometeu mais de 700.000 Computadores e Possibilitou Inúmeros ataques de Ransomware.

Além disso, a Microsoft e seus Parceiros Apreenderam Aproximadamente 2.300 Domínios no início deste mês durante uma operação de remoção da Campanha de roubo de Informações Lumma, que utiliza malware como serviço (MaaS).

Fonte: BleepingComputer, Sergiu Gatlan

Leia mais em Impreza Notícias