Desde 2022, um sofisticado malware Linux conhecido como ‘sedexp‘ tem evitado com sucesso a detecção ao alavancar uma técnica de persistência ainda não reconhecida na estrutura MITRE ATT&CK.

Descoberto por Stroz Friedberg, uma empresa de gerenciamento de risco da Aon Insurance, o malware concede a seus operadores a capacidade de estabelecer shells reversos, facilitando o acesso remoto e avançando o ataque.

“No momento em que este artigo foi escrito, a técnica de persistência empregada (regras udev) ainda não havia sido documentada pelo MITRE ATT&CK”, apontaram os pesquisadores, ressaltando que o sedexp representa uma ameaça altamente avançada, capaz de se esconder à vista de todos.

Persistindo por meio de regras udev

‘udev’ é um sistema de gerenciamento de dispositivos dentro do kernel Linux que gerencia nós de dispositivos localizados no diretório /dev. Este diretório contém arquivos que representam os componentes de hardware disponíveis no sistema, como unidades de armazenamento, interfaces de rede e unidades USB.

Arquivos de nó são criados ou removidos dinamicamente conforme os dispositivos são conectados ou desconectados. Além disso, o udev é responsável por carregar os drivers apropriados.

Regras do udev, que são arquivos de configuração baseados em texto, definem como o gerenciador de dispositivos deve lidar com certos dispositivos ou eventos. Essas regras são normalmente encontradas em ‘/etc/udev/rules.d/’ ou ‘/lib/udev/rules.d/.’

Cada regra consiste em três parâmetros principais: a ação para acionar a regra (ACTION==”add”), o nome do dispositivo (KERNEL==”sdb1″) e o comando a ser executado quando as condições especificadas forem atendidas (RUN+=”/path/to/script”).

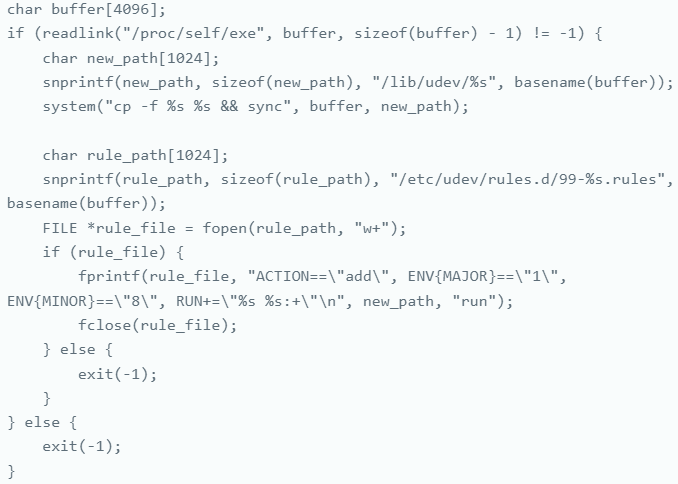

Em sistemas comprometidos, o malware sedexp adiciona a seguinte regra udev:

ACTION==”add”, ENV{MAJOR}==”1″, ENV{MINOR}==”8″, RUN+=”asedexpb run:+”

Esta regra é ativada sempre que um novo dispositivo é adicionado, verificando se seus números principais e secundários correspondem a ‘/dev/random’, um dispositivo inicializado durante a inicialização do sistema e usado como um gerador de números aleatórios por vários aplicativos e processos do sistema.

A parte final da regra (RUN+= “asedexpb run:+”) executa o script do malware, ‘asedexpb’. Ao vincular a execução do script a /dev/random, os invasores garantem que o malware seja executado com frequência.

Crucialmente, /dev/random é um componente crítico do sistema que normalmente não é monitorado por soluções de segurança, tornando-o um alvo ideal para evasão, permitindo que o malware permaneça sem ser detectado.

Estabelecendo persistência no sistema

Fonte: Aon

Principais recursos operacionais

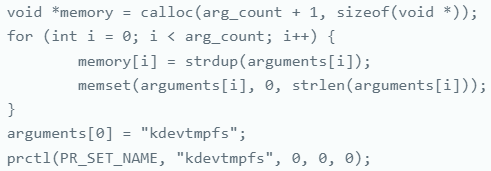

O malware disfarça seu processo como ‘kdevtmpfs’, imitando um processo legítimo do sistema, o que permite que ele se misture com atividades regulares e evite a detecção por métodos convencionais.

Nomenclatura de processos para combinar com operações do sistema

Fonte: Aon

Em termos de funcionalidade, o malware utiliza forkpty ou pipes em combinação com um processo bifurcado para estabelecer um shell reverso, fornecendo ao invasor acesso remoto ao dispositivo comprometido.

O Sedexp também usa técnicas de manipulação de memória para ocultar quaisquer arquivos que contenham a string “sedexp” de comandos padrão como ‘ls’ ou ‘find’, efetivamente ocultando sua presença no sistema.

Além disso, ele tem a capacidade de modificar o conteúdo da memória, permitindo injetar código malicioso ou alterar o comportamento de aplicativos e processos do sistema existentes.

Pesquisadores notaram que o sedexp tem sido usado ativamente na natureza desde pelo menos 2022, e sua presença foi detectada em vários sandboxes online. Apesar disso, a detecção permanece mínima — no VirusTotal, apenas dois mecanismos antivírus sinalizaram as três amostras de sedexp mencionadas no relatório como maliciosas.

De acordo com Stroz Friedberg, o malware tem sido usado para ocultar código de raspagem de cartão de crédito em servidores da web comprometidos, sugerindo seu envolvimento em ataques com motivação financeira.

Fonte: BleepingComputer, Bill Toulas