Um novo rootkit de kernel Linux secreto chamado Syslogk foi descoberto em desenvolvimento e ocultando uma carga maliciosa que pode ser comandada remotamente por um adversário usando um pacote de tráfego de rede mágico.

“O rootkit Syslogk é fortemente baseado no Adore-Ng, mas incorpora novas funcionalidades, tornando o aplicativo de modo de usuário e o rootkit do kernel difíceis de detectar”, os pesquisadores de segurança da Avast David Álvarez e Jan Neduchal disse em um relatório publicado na segunda-feira.

Adore-Ng, um rootkit de código aberto disponível desde 2004, equipa o invasor com controle total sobre um sistema comprometido. Também facilita a ocultação de processos, bem como artefatos maliciosos personalizados, arquivos e até mesmo o módulo do kernel, dificultando a detecção.

“O módulo começa conectando-se a vários sistemas de arquivos. Ele desenterra o inode para o sistema de arquivos raiz e substitui o readdir() ponteiro de função com um deles,” LWN.net observado na época. “A versão do Adore funciona como a que substitui, exceto que oculta todos os arquivos pertencentes a um usuário específico e ID de grupo.”

Além de seus recursos para ocultar o tráfego de rede de utilitários como netstat, hospedado no rootkit é um payload chamado “PgSD93ql” que nada mais é do que um trojan backdoor compilado baseado em C chamado Rekoobe e é acionado ao receber um pacote mágico.

“Rekoobe é um pedaço de código implantado em servidores legítimos”, disseram os pesquisadores. “Neste caso, ele está embutido em um servidor SMTP falso, que gera um shell quando recebe um comando especialmente criado.”

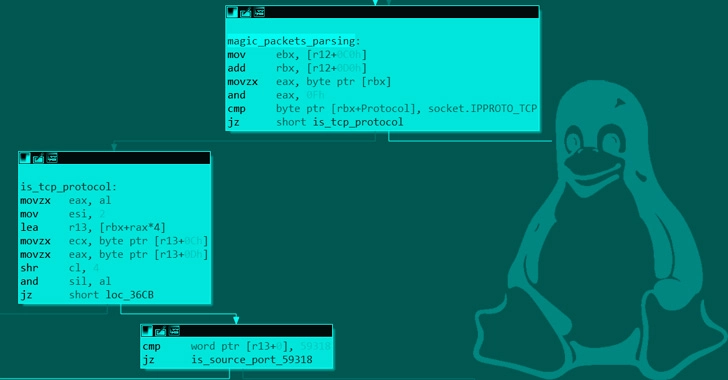

Especificamente, o Syslogk foi projetado para inspecionar pacotes TCP contendo o número da porta de origem 59318 para iniciar o malware Rekoobe. Parar a carga útil, por outro lado, exige que o pacote TCP atenda aos seguintes critérios –

- O campo reservado do cabeçalho TCP está definido como 0x08

- A porta de origem está entre 63400 e 63411 (inclusive)

- A porta de destino e o endereço de origem são os mesmos que foram usados ao enviar o pacote mágico para iniciar o Rekoobe e

- Contém uma chave (“D9sd87JMaij”) que é codificada no rootkit e localizada em um deslocamento variável do pacote mágico

Por sua vez, o Rekoobe se disfarça como um servidor SMTP aparentemente inócuo, mas na realidade é baseado em um projeto de código aberto chamado Tiny SHell e incorpora furtivamente um comando backdoor para gerar um shell que possibilita a execução de comandos arbitrários.

O Syslogk se soma a uma lista crescente de malwares Linux evasivos recém-descobertos, como BPFDoor e Symbiote, destacando como os criminosos cibernéticos estão cada vez mais visando servidores Linux e infraestrutura em nuvem para lançar campanhas de ransomware, ataques de criptojacking e outras atividades ilícitas.

“Rootkits são peças perigosas de malware”, disseram os pesquisadores. “Os rootkits do kernel podem ser difíceis de detectar e remover porque esses malwares são executados em uma camada privilegiada.”

Fonte: TheHackerNews