Uma campanha de spear phishing visando o Ministério das Relações Exteriores da Jordânia foi observada lançando um novo backdoor furtivo apelidado de Saitama.

Pesquisadores do Malwarebytes e Fortinet FortiGuard Labs atribuiu a campanha a um agente de espionagem cibernética iraniano rastreado sob o apelido APT34, citando semelhança com campanhas anteriores organizadas pelo grupo.

“Como muitos desses ataques, o e-mail continha um anexo malicioso”, disse o pesquisador da Fortinet Fred Gutierrez disse. “No entanto, a ameaça anexada não era um malware comum. Em vez disso, tinha os recursos e técnicas normalmente associados a ameaças persistentes avançadas (APTs).”

O APT34, também conhecido como OilRig, Helix Kitten e Cobalt Gypsy, é conhecido por estar ativo desde pelo menos 2014 e tem um histórico de impressionantes setores de telecomunicações, governo, defesa, petróleo e financeiro no Oriente Médio e Norte da África (MENA ) por meio de ataques de phishing direcionados.

No início de fevereiro, a ESET empatada o grupo para uma operação de coleta de inteligência de longa duração destinada a organizações diplomáticas, empresas de tecnologia e organizações médicas em Israel, Tunísia e Emirados Árabes Unidos.

A mensagem de phishing recém-observada contém um documento do Microsoft Excel armado, abrindo que solicita que uma vítima em potencial habilite macros, levando à execução de uma macro maliciosa do Visual Basic Application (VBA) que descarta a carga de malware (“update.exe”).

Além disso, a macro se encarrega de estabelecer a persistência para o implante, adicionando uma tarefa agendada que se repete a cada quatro horas.

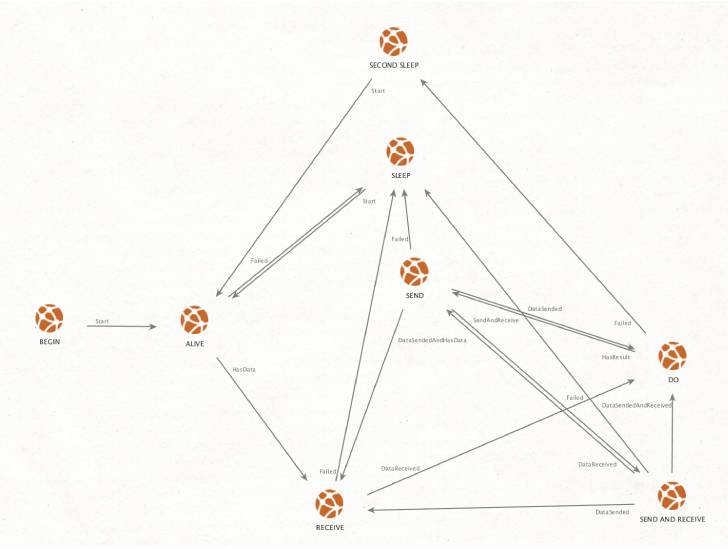

Um binário baseado em .NET, Saitama aproveita o protocolo DNS para suas comunicações de comando e controle (C2) como parte de um esforço para disfarçar seu tráfego, enquanto emprega um “máquina de estado finito” para executar comandos recebidos de um servidor C2.

“No final, isso basicamente significa que esse malware está recebendo tarefas dentro de uma resposta DNS”, explicou Gutierrez. O tunelamento DNS, como é chamado, possibilita codificar os dados de outros programas ou protocolos em consultas e respostas DNS.

No estágio final, os resultados da execução do comando são posteriormente enviados de volta ao servidor C2, com os dados exfiltrados incorporados a uma solicitação de DNS.

“Com a quantidade de trabalho investido no desenvolvimento desse malware, ele não parece ser do tipo que executa uma vez e depois se exclui, como outros ladrões de informações furtivos”, disse Gutierrez.

“Talvez para evitar qualquer detecção comportamental, esse malware também não cria nenhum método de persistência. Em vez disso, ele se baseia na macro do Excel para criar persistência por meio de uma tarefa agendada.”

Fonte: TheHackerNews