Os hackers norte-coreanos começaram a explorar uma variante Linux recém-descoberta do malware FASTCash para se infiltrar nos sistemas de pagamento de instituições financeiras, permitindo saques de dinheiro não autorizados.

Enquanto as versões anteriores do FASTCash se concentravam nos sistemas Windows e IBM AIX (Unix), um relatório recente do pesquisador de segurança HaxRob descobre uma variante Linux não detectada que tem como alvo específico as distribuições Ubuntu 22.04 LTS.

Histórico de roubo de dinheiro

CISA emitiu pela primeira vez um aviso sobre o esquema de saque em caixas eletrônicos FASTCash em dezembro de 2018, vinculando as operações ao grupo de hackers norte-coreano patrocinado pelo estado, ‘Hidden Cobra.’

Suas investigações revelaram que esses cibercriminosos têm implantado o FASTCash desde pelo menos 2016, executando ataques simultâneos de saque em caixas eletrônicos em 30 ou mais países, com cada operação resultando em dezenas de milhões de dólares roubados.

Em 2020, os EUA. O Cyber Command reiterou a ameaça, conectando o ressurgimento da atividade do FASTCash 2.0 ao APT38, também conhecido como Lazarus.

Em 2021, foram anunciadas acusações contra três norte-coreanos acusados de orquestrar esses esquemas, responsáveis por roubar mais de US$ 1,3 bilhão de instituições financeiras em todo o mundo.

Saque do Linux

A variante mais recente descoberta pelo HaxRob foi carregada pela primeira vez no VirusTotal em junho de 2023, exibindo semelhanças operacionais significativas com variantes anteriores do Windows e AIX.

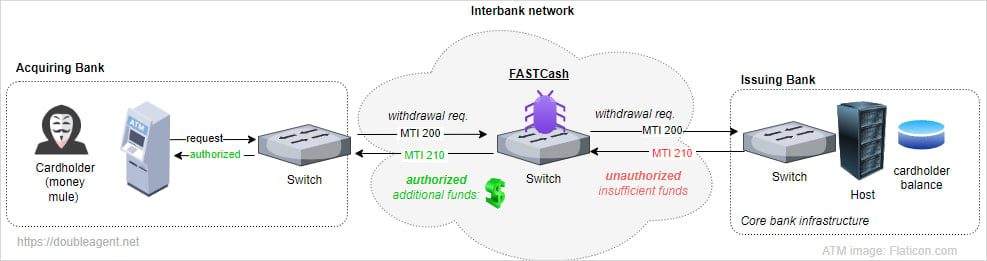

Este malware é entregue como uma biblioteca compartilhada que é injetada em um processo em execução em um servidor de switch de pagamento usando a chamada de sistema ‘ptrace‘, permitindo que ele se conecte a funções de rede.

Os switches de pagamento atuam como intermediários, facilitando a comunicação entre terminais ATMs/PoS e os sistemas centrais do banco ao rotear solicitações e respostas de transações.

O malware intercepta e altera mensagens de transação ISO8583, que são padrão no setor financeiro para processamento de cartões de débito e crédito.

Ele tem como alvo específico mensagens de transação relacionadas a fundos insuficientes, substituindo a resposta “recusar” por “aprovar”.

FASTCash operational overview

Source: doubleagent.net

Além disso, a mensagem manipulada inclui uma quantia aleatória entre 12.000 e 30.000 liras turcas (US$ 350 – US$ 875) para autorizar a transação fraudulenta.

Uma vez que a mensagem adulterada é enviada aos sistemas centrais do banco com códigos de aprovação (DE38, DE39) e o valor (DE54), a transação é aprovada, e uma mula de dinheiro trabalhando com os hackers saca dinheiro de um caixa eletrônico.

No momento da descoberta, a variante Linux do FASTCash não foi detectada no VirusTotal, permitindo que os hackers realizassem suas transações sem serem notados pelas ferramentas de segurança típicas.

HaxRob também observou que uma nova versão do Windows foi enviada ao VirusTotal em setembro de 2024, indicando que os hackers estão atualizando ativamente seu kit de ferramentas de malware.

Fonte: BleepingComputer, Bill Toulas