Dois malwares desenvolvidos com foco em espionagem nuclear, militar e eleitoral foram descobertos coletando conversas do WhatsApp, representantes do exército e do governo no Paquistão e na Caxemira, território no norte da Índia, que sofre com disputas territoriais há décadas.

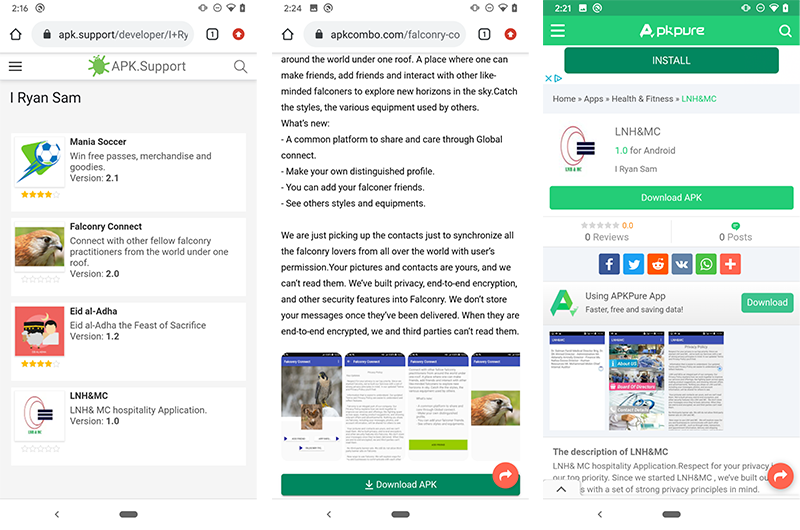

O malware, apelidado de Hornbill e SunBird, foi identificado pela Lookout, uma empresa norte-americana de segurança da informação, camuflado em vários aplicativos – aparentemente ingênuos – disponíveis nas lojas de aplicativos Android, APK Pure, APK Combo e APK Support.

De acordo com os pesquisadores, há evidências de que o malware foi desenvolvido por cibercriminosos em favor do governo e do exército indianos, especificamente para comprometer as conversas do WhatsApp de autoridades do Paquistão e da Caxemira.

“Acreditamos com grande confiança que essas ferramentas de vigilância são usadas pelo grupo de Ameaça Persistente Avançada (APT), Confucius, que apareceu pela primeira vez em 2013 como um ator pró-Índia patrocinado pelo estado, perseguindo principalmente o Paquistão e outros alvos do sul da Ásia”, escreveu Lookout pesquisadores.

Os pesquisadores explicam que o principal alvo do Hornbill e do SunBird são os militares paquistaneses, as autoridades nucleares e as autoridades eleitorais da Caxemira. O malware coleta principalmente registros de conversas com imagens, arquivos e áudios; contatos e metadados (número de telefone, IMEI, ID do Android, modelo, fabricante e versão do sistema operacional). Ambos os malwares são capazes de filmar as telas dos smartphones das vítimas, além de acessar as câmeras (frontal e traseira), além de extrair o registro completo da conversa.

Malware tradicional

Lookout nomeou o primeiro malware do Hornbill, em homenagem a um pássaro comum em Chandigar, um estado indiano onde os pesquisadores acreditam que ele tenha sido desenvolvido. O SunBird, também indiano, tem esse nome porque é baseado em malware tradicional, o SunService.

O malware no qual o Hornbill se baseia foi encontrado pela primeira vez em janeiro de 2018. O antessessor SunBird, em janeiro de 2017. “Estamos confiantes de que o SunBird e o Hornbill são duas ferramentas usadas pelo mesmo ator, talvez para fins de vigilância diferentes”, escreveram eles.

“O Hornbill e o SunBird têm semelhanças e diferenças na maneira como operam em um dispositivo infectado […] Embora o SunBird tenha funcionalidade de trojan de acesso remoto (RAT), o Hornbill é uma ferramenta de vigilância discreta usada para extrair um conjunto selecionado de dados de interesse para seu operador”, afirma Apurva Kumar, engenheiro de inteligência de segurança e Kristin Del Rosso, pesquisadora de inteligência de segurança da Lookout.

Segundo os pesquisadores, não há como identificar quantas pessoas foram infectadas no total. Mas só em 2019, pelo menos 156 pessoas foram infectadas com o SunBird. No entanto, embora tenha sido desenvolvido com foco no Paquistão e na Caxemira, usuários de “pelo menos 14 países diferentes” também foram infectados.

Fonte: Look out.