Os hackers estão cada vez mais visando usuários do Windows com o malicioso framework Winos4.0, que é distribuído por meio de aplicativos relacionados a jogos aparentemente inofensivos.

Este kit de ferramentas serve como uma alternativa aos frameworks de pós-exploração Sliver e Cobalt Strike, e foi documentado pela Trend Micro em um relatório deste verão detalhando ataques a usuários chineses.

Naquela época, um agente de ameaça conhecido como Void Arachne, ou Silver Fox, atraiu vítimas oferecendo vários softwares, como VPNs e um navegador Google Chrome modificado, especialmente adaptado para o mercado chinês e empacotado com o componente malicioso.

Um relatório divulgado hoje pela empresa de segurança cibernética Fortinet destaca um desenvolvimento nessa atividade, revelando que os hackers agora estão usando jogos e arquivos relacionados a jogos para continuar mirando usuários chineses.

Arquivos maliciosos infectando usuários com Winos4.0

Fonte: Fortinet

Quando esses instaladores aparentemente legítimos são executados, eles baixam um arquivo DLL de “ad59t82g[.]com” para iniciar um processo de infecção de vários estágios.

No primeiro estágio, um arquivo DLL (you.dll) baixa arquivos adicionais, configura o ambiente de execução e estabelece persistência adicionando entradas ao Registro do Windows.

No segundo estágio, o shellcode injetado carrega APIs, recupera detalhes de configuração e estabelece uma conexão com o servidor de comando e controle (C2).

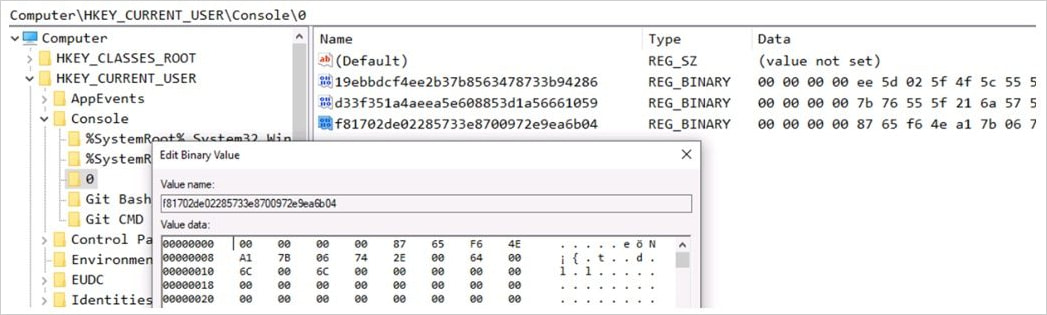

No terceiro estágio, outra DLL (上线模块.dll) recupera dados codificados adicionais do servidor C2, armazena-os no registro em “HKEY_CURRENT_USER\Console\0” e atualiza os endereços C2.

Módulos de malware adicionados ao Registro

Fonte: Fortinet

No estágio final da cadeia de ataque, o módulo de login (登录模块.dll) é carregado para realizar as principais atividades maliciosas:

- Coleta detalhes do sistema e do ambiente, incluindo endereço IP, informações do sistema operacional e especificações da CPU.

- Verifica se há algum software antivírus e de monitoramento em execução no host.

- Coleta informações sobre extensões específicas de carteira de criptomoeda usadas pelo vítima.

- Mantém uma conexão backdoor persistente com o servidor C2, permitindo que o invasor emita comandos e recupere mais dados.

- Exfiltra dados por meio de captura de telas, monitoramento da atividade da área de transferência e roubo de documentos.

Cadeia de ataque Winos4.0 completa

Fonte: Fortinet

Winos4.0 verifica o sistema em busca de várias ferramentas de segurança, incluindo Kaspersky, Avast, Avira, Symantec, Bitdefender, Dr.Web, Malwarebytes, McAfee, AhnLab, ESET, Panda Security e o agora descontinuado Microsoft Security Essentials.

Ao detectar esses processos, o malware pode determinar se está operando em um ambiente monitorado e altera seu comportamento ou interrompe a execução completamente.

Hackers têm utilizado o framework Winos4.0 por vários meses, e o surgimento de novas campanhas sugere seu papel crescente em operações maliciosas.

A Fortinet caracteriza o framework como uma ferramenta poderosa capaz de controlar sistemas comprometidos, com recursos semelhantes ao Cobalt Strike e ao Sliver. Indicadores de comprometimento (IoCs) são fornecidos em relatórios de Fortinet e Trend Micro.

Fonte: BleepingComputer, Bill Toulas

.jpeg)