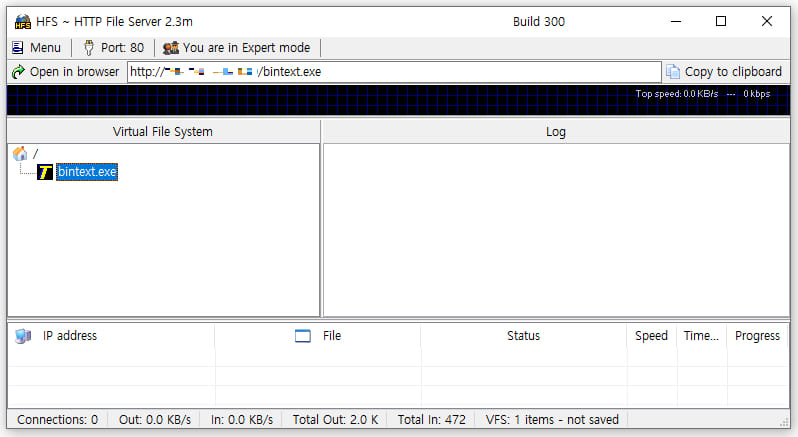

Os hackers estão explorando versões desatualizadas do Servidor de Arquivos HTTP (HFS) da Rejetto para implantar malware e ferramentas de mineração de criptomoedas.

De acordo com pesquisadores de ameaças do AhnLab, os invasores estão aproveitando o CVE-2024-23692, uma vulnerabilidade crítica que permite a execução de comandos arbitrários sem autenticação.

Essa falha afeta versões de software de até 2,3 milhões inclusive. Rejetto emitiu um aviso em seu site, alertando os usuários que as versões 2.3m a 2.4 são “perigosas e não devem mais ser usadas” devido a um bug que permite que invasores “controlem seu computador” sem nenhuma correção disponível atualmente.

Rejetto HFS 2.3m

Source: ASEC

Ataques observados

O AhnLab Security Intelligence Center (ASEC) detectou ataques direcionados à versão 2.3m do HFS, uma versão ainda amplamente usada por usuários individuais, pequenas equipes, instituições educacionais e desenvolvedores para testes de compartilhamento de arquivos em rede.

Os pesquisadores acreditam que os invasores estão explorando a CVE-2024-23692, uma vulnerabilidade identificada pelo pesquisador de segurança Arseniy Sharoglazov em agosto passado e divulgada publicamente em um relatório técnico em maio.

CVE-2024-23692 é uma vulnerabilidade de injeção de modelo que permite que invasores remotos não autenticados executem comandos arbitrários enviando uma solicitação HTTP especialmente criada ao sistema afetado.

Após a divulgação, um módulo Metasploit e explorações de prova de conceito foram disponibilizados, marcando o início da exploração ativa, segundo a ASEC.

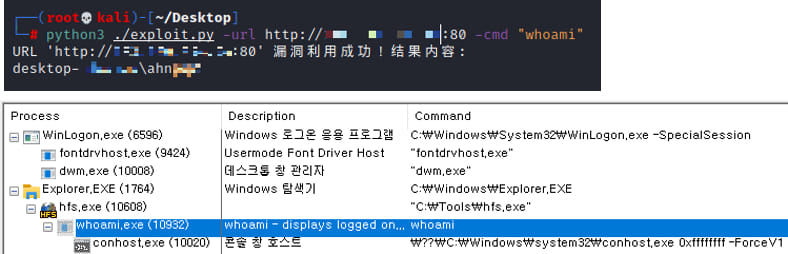

Durante esses ataques, os hackers coletam informações do sistema, instalam backdoors e implantam vários tipos de malware. Eles executam comandos como “whoami” e “arp” para coletar dados sobre o sistema e o usuário, identificar dispositivos conectados e planejar ações futuras.

Atividade maliciosa conduzida através do processo HFS

Source: ASEC

Em vários casos, os invasores encerram o processo HFS após adicionar um novo usuário ao grupo de administradores para evitar que outros agentes de ameaças o explorem.

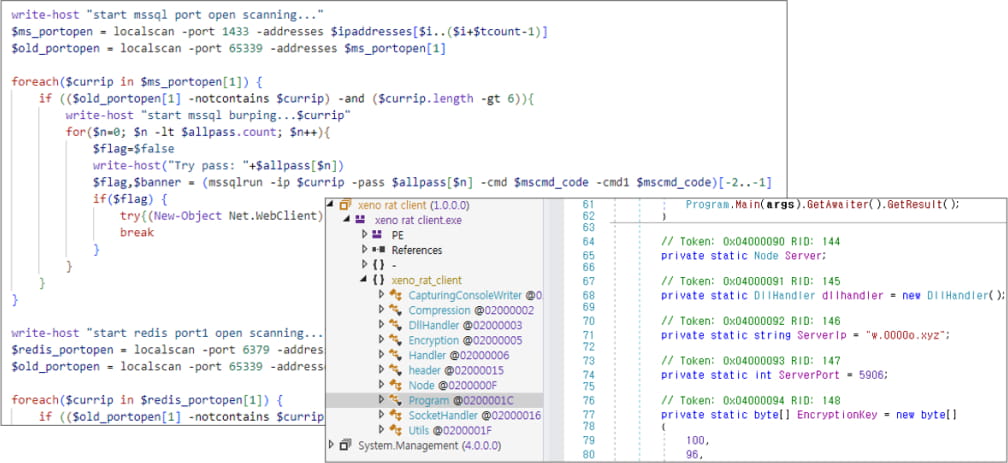

Nas etapas subsequentes dos ataques, a ASEC observou a instalação da ferramenta XMRig para mineração da criptomoeda Monero. Os pesquisadores relataram que o XMRig foi implantado em pelo menos quatro ataques distintos, sendo um atribuído ao grupo de ameaças LemonDuck.

Outras cargas entregues a sistemas comprometidos incluem:

- XenoRAT: implantado junto com o XMRig para acesso e controle remoto.

- Gh0stRAT: Utilizado para controle remoto e exfiltração de dados de sistemas violados.

- PlugX: um backdoor frequentemente associado a agentes de ameaças que falam chinês, usado para manter acesso persistente.

- GoThief: Um ladrão de informações que aproveita o Amazon AWS para exfiltrar dados. Ele captura capturas de tela, coleta informações de arquivos da área de trabalho e transmite dados para um servidor externo de comando e controle (C2).

XenoRAT e ferramenta de scanner do LemonDuck

Fonte: ASEC

Os pesquisadores do AhnLab continuam detectando ataques na versão 2.3m do HFS. Como o servidor deve estar exposto online para que o compartilhamento de arquivos ocorra, é provável que os hackers continuem visando versões vulneráveis.

A versão recomendada do produto é 0.52.x, que, apesar da numeração inferior, é a versão HFS mais recente do desenvolvedor. Esta versão é baseada na web, requer configuração mínima e suporta HTTPS, DNS dinâmico e autenticação para o painel administrativo.

O relatório da empresa fornece um conjunto de indicadores de comprometimento, incluindo hashes para o malware instalado em sistemas violados, endereços IP para servidores de comando e controle do invasor e URLs de download do malware usado nos ataques.

Fonte: BleepingComputer, Bill Toulas