A Mandiant descobriu um novo método que usa QR Code para ignorar a tecnologia de isolamento do navegador e habilitar operações de comando e controle.

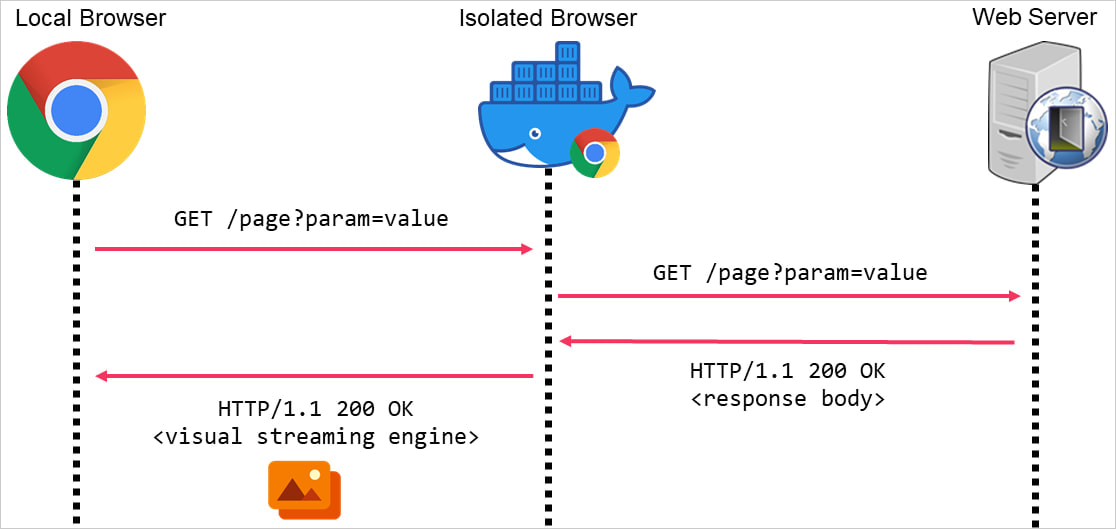

O isolamento do navegador, uma tecnologia de segurança crescente, direciona todas as solicitações do navegador local por meio de navegadores remotos hospedados em um ambiente de nuvem ou máquinas virtuais.

O navegador remoto executa quaisquer scripts ou conteúdo na página da web visitada e envia o fluxo de pixels renderizados da página de volta para o navegador local. Essa abordagem exibe a aparência da página enquanto protege o dispositivo local de código malicioso.

Servidores de comando e controle frequentemente dependem de HTTP para comunicação, o que solicita o isolamento remoto do navegador para filtrar o tráfego malicioso, tornando esses métodos de comunicação ineficazes.

A nova técnica da Mandiant ignora essas restrições. Apesar de algumas limitações práticas, ela destaca as imperfeições nas proteções de segurança do navegador existentes e ressalta a necessidade de estratégias de “defesa em profundidade” que incorporem medidas de segurança adicionais.

Histórico sobre C2s e Isolamento do Navegador

Os canais C2 facilitam as comunicações maliciosas entre Invasores e Sistemas Comprometidos, permitindo que atores remotos Controlem Dispositivos Violados, Executem Comandos, Exfiltrem dados e muito mais.

Os navegadores, projetados para Interagir Continuamente com Servidores Externos, acionam medidas de isolamento em Ambientes Críticos de Segurança para Bloquear Invasores de acessar dados Confidenciais do sistema.

As equipes de Segurança Conseguem isso Executando o Navegador em um Ambiente de sandbox Separado Hospedado na nuvem, uma máquina virtual local ou no local.

Quando o Isolamento está ativo, o navegador isolado Processa Solicitações HTTP de entrada e Transmite apenas o Conteúdo visual da página para o navegador local. Isso garante que scripts ou Comandos na Resposta HTTP nunca cheguem ao alvo.

Ao impedir que Invasores acessem Diretamente Respostas HTTP ou injetem Comandos Maliciosos, o Isolamento Complica as Comunicações C2 Secretas.

Visão geral do Isolamento do Navegador

Fonte: Mandiant

Truque de bypass da Mandiant

Pesquisadores da Mandiant Desenvolveram uma nova técnica para ignorar Mecanismos de Isolamento Existentes em Navegadores Modernos.

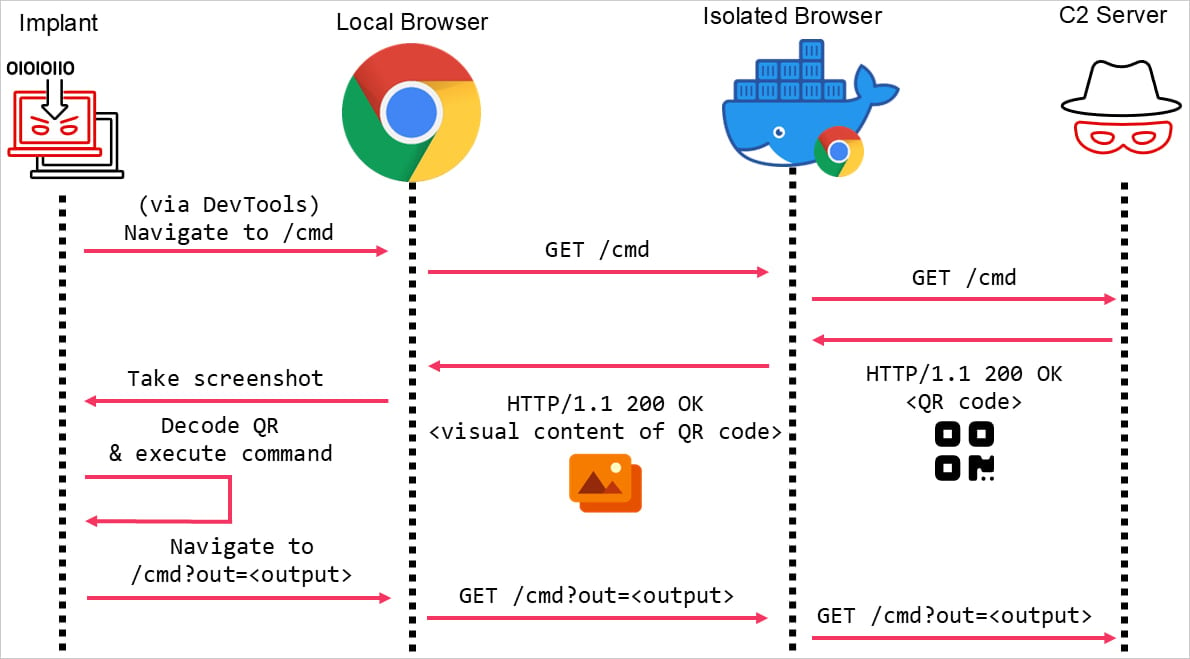

Em vez de Incorporar Comandos em Respostas HTTP, os Invasores os Codificam em um QR Code exibido Visualmente em uma página da web. Como o Isolamento do Navegador não remove a Renderização visual de uma página da web, os QR Codes chegam ao cliente que iniciou a Solicitação.

No estudo da Mandiant, o malware que Controla o Navegador local da “vítima” — um cliente sem interface Previamente Infectado — captura o QR Code Recuperado e o Decodifica para extrair as Instruções.

Ignorando o Isolamento do Navegador usando um QR Code

Fonte: Mandiant

A prova de Conceito da Mandiant mostra o ataque ao mais recente Navegador da web Google Chrome, Aproveitando o recurso C2 externo do Cobalt Strike, uma Ferramenta de teste de Penetração Amplamente abusada, para Integrar o Implante.

Não é Perfeito

O PoC Demonstra que o ataque é viável, mas a técnica tem falhas que limitam sua Aplicabilidade no mundo real.

Primeiro, o fluxo de dados é Restrito a um máximo de 2.189 bytes — cerca de 74% da Capacidade máxima dos QR Codes. Os Tamanhos dos pacotes devem Diminuir ainda mais se o Interpretador do malware Encontrar Problemas para ler os QR Code.

Segundo, a Latência Representa um desafio, pois cada Solicitação leva cerca de 5 Segundos. Isso reduz as taxas de Transferência de dados para cerca de 438 bytes por segundo, Tornando a técnica Inadequada para enviar grandes cargas úteis ou Habilitar proxy SOCKS.

Por fim, a Mandiant Reconhece que seu estudo não levou em conta medidas de Segurança Adicionais, como Verificações de Reputação de Domínio, Varredura de URL, Prevenção de perda de dados e Heurística de Solicitação, que Poderiam Bloquear ou Neutralizar o ataque em alguns casos.

Apesar de ter baixa largura de banda, a técnica C2 baseada em QR Code da Mandiant Continua sendo uma ameaça Potencial se não for tratada. Os Administradores em Ambientes Críticos são Aconselhados a Monitorar padrões de tráfego Anormais e Navegadores sem interface em Execução no modo de Automação.

Fonte: BleepingComputer, Bill Toulas