Os hackers estão abusando do utilitário Linux PRoot de código aberto em ataques BYOF (Bring Your Own Filesystem) para fornecer um repositório consistente de ferramentas maliciosas que funcionam em muitas distribuições do Linux.

Um ataque Bring Your Own Filesystem ocorre quando os agentes de ameaças criam um sistema de arquivos malicioso em seus próprios dispositivos que contém um conjunto padrão de ferramentas usadas para conduzir ataques.

Esse sistema de arquivos é baixado e montado em máquinas comprometidas, fornecendo um kit de ferramentas pré-configurado que pode ser usado para comprometer ainda mais um sistema Linux.

“Primeiro, os agentes de ameaças constroem um sistema de arquivos malicioso que será implantado. Esse sistema de arquivos malicioso inclui tudo o que a operação precisa para ter sucesso”, explica um novo relatório da Sysdig.

“Fazer essa preparação neste estágio inicial permite que todas as ferramentas sejam baixadas, configuradas ou instaladas no próprio sistema do invasor, longe dos olhares indiscretos das ferramentas de detecção”.

Sysdig diz que os ataques normalmente levam à mineração de criptomoedas, embora cenários mais prejudiciais sejam possíveis.

Os pesquisadores também alertam sobre a facilidade com que essa nova técnica pode facilitar o dimensionamento de operações maliciosas contra terminais Linux de todos os tipos.

Abusando do utilitário Linux PRoot

PRoot é um utilitário de código aberto que combina os comandos ‘chroot’, ‘mount –bind’ e ‘binfmt_misc’, permitindo aos usuários configurar um sistema de arquivos raiz isolado no Linux.

Por padrão, os processos do PRoot estão confinados no sistema de arquivos convidado; no entanto, a emulação QEMU pode ser usada para misturar a execução de programas de host e convidados.

Além disso, os programas de dentro do sistema de arquivos convidado podem usar o mecanismo integrado de montagem/ligação para acessar arquivos e diretórios do sistema host.

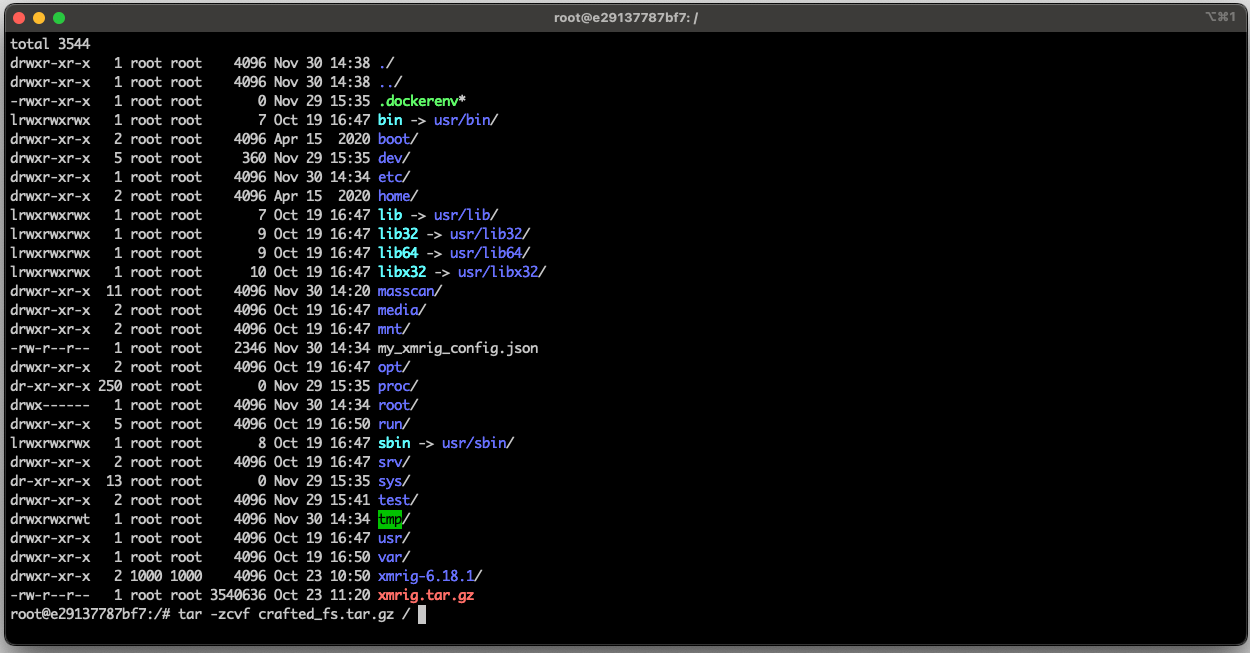

Os ataques vistos pelo Sysdig usam o PRoot para implantar um sistema de arquivos malicioso em sistemas já comprometidos que incluem ferramentas de verificação de rede como “masscan” e “nmap”, o criptominerador XMRig e seus arquivos de configuração.

O sistema de arquivos contém tudo o que é necessário para o ataque, compactado em um arquivo tar compactado com Gzip com todas as dependências necessárias, baixado diretamente de serviços confiáveis de hospedagem em nuvem, como o DropBox.

O sistema de arquivos convidado malicioso (Sysdig)

Como o PRoot é compilado estaticamente e não requer nenhuma dependência, os agentes de ameaças simplesmente baixam o binário pré-compilado do GitLab e o executam no sistema de arquivos baixado e extraído do invasor para montá-lo.

Na maioria dos casos vistos pelo Sysdig, os invasores descompactaram o sistema de arquivos em ‘/tmp/Proot/’ e então ativaram o criptominerador XMRig.

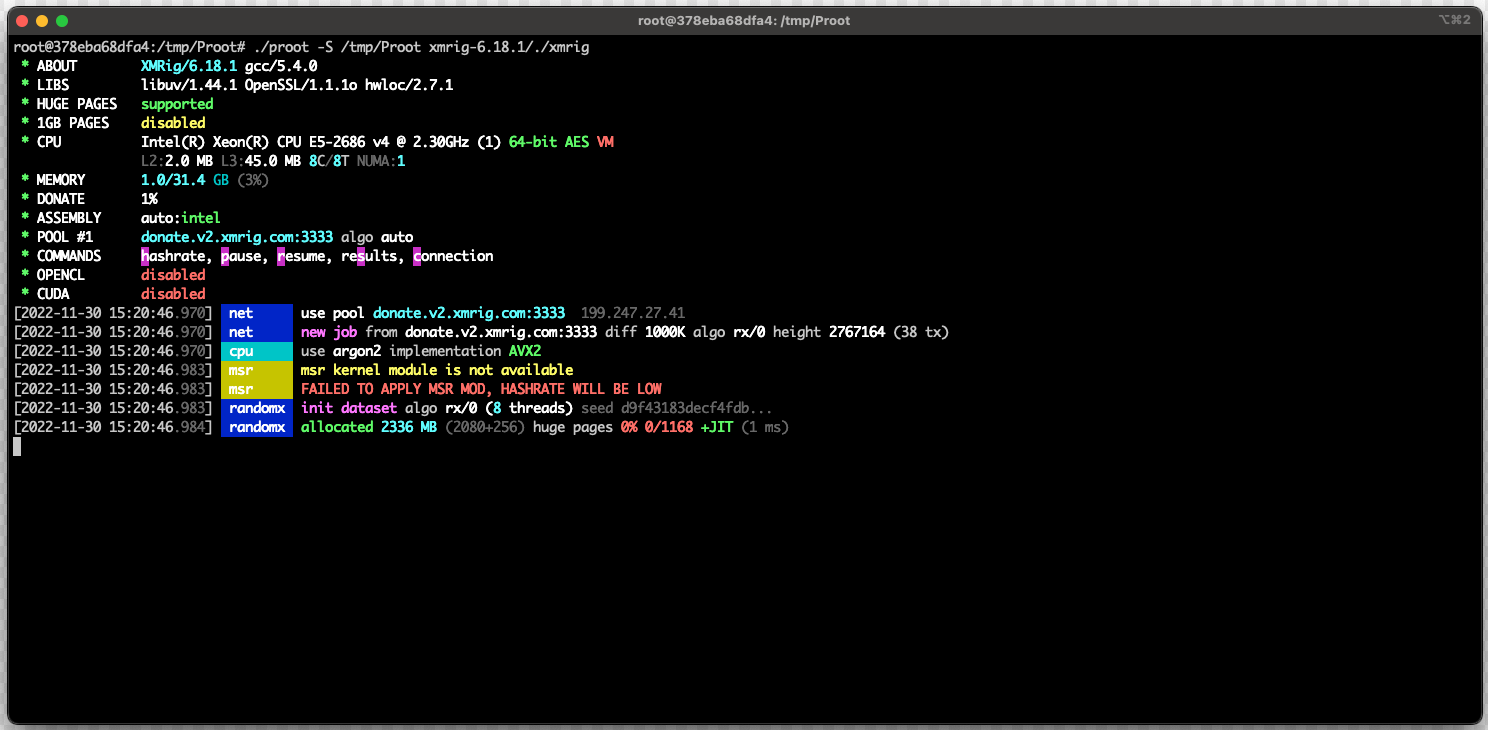

“Quaisquer dependências ou configurações também estão incluídas no sistema de arquivos, portanto, o invasor não precisa executar nenhum comando de configuração adicional”, explica Sysdig

“O invasor inicia o PRoot, aponta para o sistema de arquivos malicioso descompactado e especifica o binário XMRig a ser executado.”

Iniciando o XMRig no sistema de arquivos convidado para minerar usando a GPU do host (Sysdig)

Como Sysdig destaca no relatório, os agentes de ameaças podem facilmente usar o PRoot para baixar outras cargas úteis além do XMRig, potencialmente causando danos mais graves ao sistema violado.

A presença de “mascan” no sistema de arquivos malicioso implica uma postura agressiva dos invasores, provavelmente indicando que eles planejam invadir outros sistemas da máquina comprometida.

Simplificando ataques

O abuso do PRoot por hackers torna esses ataques pós-exploração independentes de plataforma e de distribuição, aumentando as chances de sucesso e a furtividade dos agentes da ameaça.

Além disso, os sistemas de arquivos PRoot pré-configurados permitem que os invasores usem um kit de ferramentas em várias configurações de sistema operacional sem precisar portar seu malware para a arquitetura de destino ou incluir dependências e ferramentas de construção.

“Usando o PRoot, há pouca consideração ou preocupação com a arquitetura ou distribuição do alvo, pois a ferramenta suaviza as lutas de ataque frequentemente associadas à compatibilidade executável, configuração do ambiente e execução de malware e/ou minerador”, explica Sysdig.

“Ele permite que os invasores se aproximem da filosofia de “escreva uma vez, execute em qualquer lugar”, que é um objetivo há muito buscado”.

Os ataques apoiados pelo PRoot tornam a configuração do ambiente irrelevante para os hackers, permitindo que eles expandam suas operações maliciosas rapidamente.

Fonte: BleepingComputer, Bill Toulas