Hackers estão mirando outros hackers com uma ferramenta OnlyFans fraudulenta que alega ajudar a roubar contas, mas, em vez disso, infecta criminosos cibernéticos com o Lumma Stealer, um malware que rouba informações.

A operação, descoberta pela Veriti Research, serve como um exemplo característico das linhas tênues entre ser um predador ou uma presa no mundo do crime cibernético, onde reviravoltas irônicas e traições são abundantes.

“Verificando” uma infecção Lumma

OnlyFans é uma plataforma de conteúdo adulto baseada em assinatura altamente popular, onde os criadores podem ganhar dinheiro com usuários (chamados de “fãs”) que pagam pelo acesso ao seu conteúdo.

Os criadores podem compartilhar vídeos, imagens, mensagens e transmissões ao vivo com assinantes, que pagam uma taxa recorrente ou fazem pagamentos únicos por conteúdo exclusivo.

Devido à sua popularidade, as contas OnlyFans geralmente se tornam alvos de cibercriminosos que tentam sequestrá-las para roubar pagamentos de fãs, extorquir o proprietário da conta por resgate ou vazar fotos privadas.

As ferramentas de verificação são criadas para validar grandes conjuntos de credenciais de login roubadas (nomes de usuário e senhas), confirmando se os detalhes correspondem a alguma conta OnlyFans e se ainda são válidos.

Sem essas ferramentas, os cibercriminosos teriam que testar manualmente milhares de pares de credenciais, um processo tedioso e impraticável que tornaria o esquema inviável.

No entanto, essas ferramentas geralmente são criadas por outros cibercriminosos, levando os hackers a confiar em sua segurança, o que às vezes sai pela culatra.

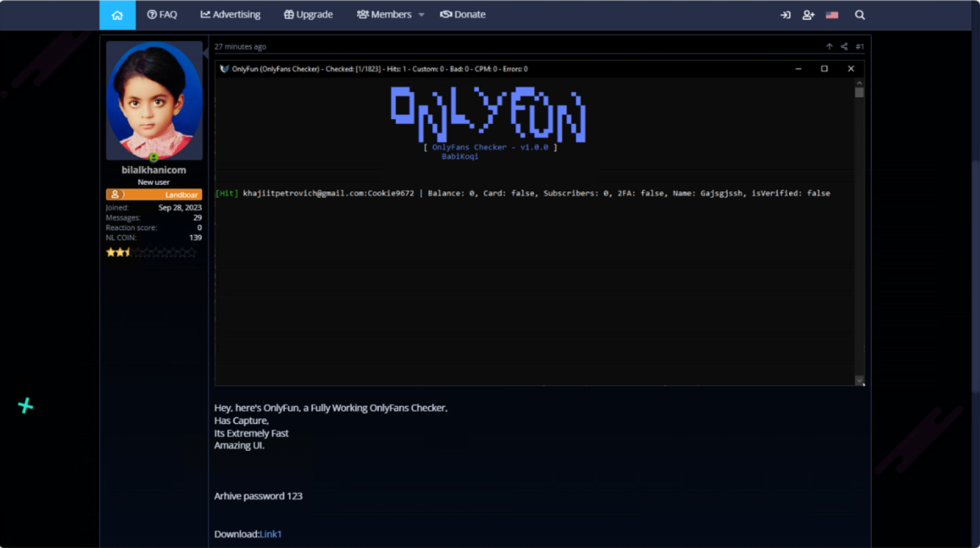

A Veriti descobriu um caso em que uma ferramenta de verificação do OnlyFans, alegando verificar credenciais,verificar saldos de contas, confirmar métodos de pagamento e avaliar privilégios de criador, na verdade instalou o malware de roubo de informações Lumma.

Anúncio do verificador do agente de ameaças em um fórum de hackers

Fonte: Veriti

A carga útil, chamada “brtjgjsefd.exe“, é recuperada de um repositório do GitHub e carregada no computador da vítima.

Lumma é um malware como serviço (MaaS) de roubo de informações que foi alugado para criminosos cibernéticos desde 2022 por US$ 250 a US$ 1.000 por mês, distribuído por vários canais, como malvertising, comentários do YouTube, torrents e, mais recentemente, comentários do GitHub.

É um sofisticado ladrão de informações com técnicas avançadas de evasão e a capacidade de restaurar tokens de sessão expirados do Google. O Lumma é conhecido principalmente por roubar códigos de autenticação de dois fatores, carteiras de criptomoedas, senhas, cookies e detalhes de cartão de crédito armazenados no navegador e no sistema de arquivos da vítima.

O Lumma também funciona como um carregador, capaz de entregar cargas úteis adicionais ao sistema comprometido e executar scripts do PowerShell.

Uma operação de engano mais ampla

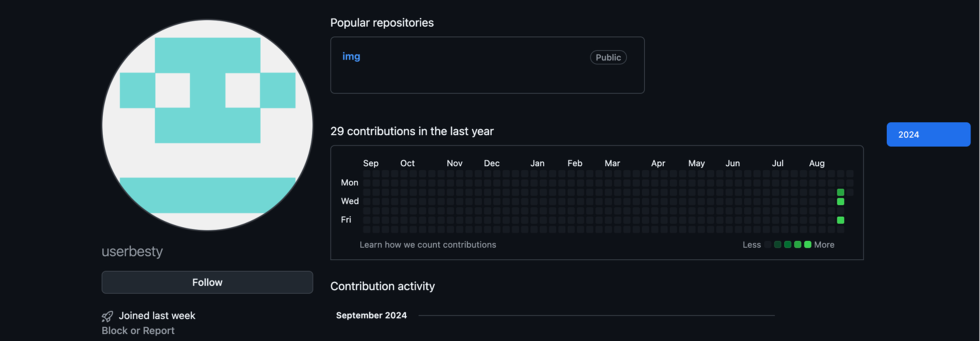

A Veriti descobriu que quando a carga útil do Lumma Stealer é ativada, ela se conecta a uma conta do GitHub sob o nome “UserBesty“, que o cibercriminoso por trás desta campanha usa para hospedar cargas úteis maliciosas adicionais.

Repositório GitHub malicioso

Fonte: Veriti

O repositório GitHub contém especificamente executáveis que imitam verificadores para contas Disney+, Instagram e um suposto construtor de botnet Mirai:

- Ladrões de contas Disney+ são atraídos com “DisneyChecker.exe”

- Hackers do Instagram são atraídos por “InstaCheck.exe”

- Aspirantes a criadores de botnet são atraídos com “ccMirai.exe”

Após uma investigação mais aprofundada sobre as comunicações do malware, os pesquisadores da Veriti descobriram um conjunto de domínios “.shop” funcionando como servidores de comando e controle (C2), que enviam instruções para Lumma e receber dados exfiltrados.

Esta campanha não é a primeira instância de cibercriminosos visando outros hackers em ataques maliciosos.

Em março de 2022, hackers atacaram outros hackers usando ladrões de área de transferência disfarçados de RATs crackeados e ferramentas de construção de malware para roubar criptomoedas.

Mais tarde naquele ano, um desenvolvedor de malware fez backdoor em sua própria criação para roubar credenciais, carteiras de criptomoedas e dados de contas VPN de outros cibercriminosos.

Fonte: BleepingComputer, Bill Toulas