O grupo de hackers patrocinado pelo estado chinês Volt Typhoon é responsável por ataques que exploram uma vulnerabilidade de dia zero no Versa Director, permitindo que eles carreguem um webshell personalizado para roubar credenciais e se infiltrar em redes corporativas.

O Versa Director é uma plataforma de gerenciamento usada por ISPs e MSPs para supervisionar conexões WAN virtuais criadas por meio de serviços SD-WAN.

Esta vulnerabilidade, identificada como CVE-2024-39717, está vinculada a um recurso que permite que administradores carreguem ícones personalizados para a GUI do Versa Director. Infelizmente, a falha permitiu que invasores com privilégios de administrador carregassem arquivos Java maliciosos disfarçados de imagens PNG, que poderiam ser executados remotamente.

De acordo com um aviso divulgado ontem, a Versa confirma que as versões do Director 21.2.3, 22.1.2 e 22.1.3 são afetadas. A vulnerabilidade pode ser resolvida atualizando para a versão mais recente, 22.1.4. Além disso, os administradores são instados a revisar os protocolos de proteção do sistema e as recomendações de firewall do fornecedor.

A Versa informou ao BleepingComputer que eles classificam essa vulnerabilidade como uma falha de escalonamento de privilégios, pois foi explorada para roubar credenciais de usuários que efetuam login no sistema. No entanto, outras formas de malware poderiam ter sido implantadas para realizar uma variedade de atividades maliciosas no dispositivo.

Explorado para violar redes

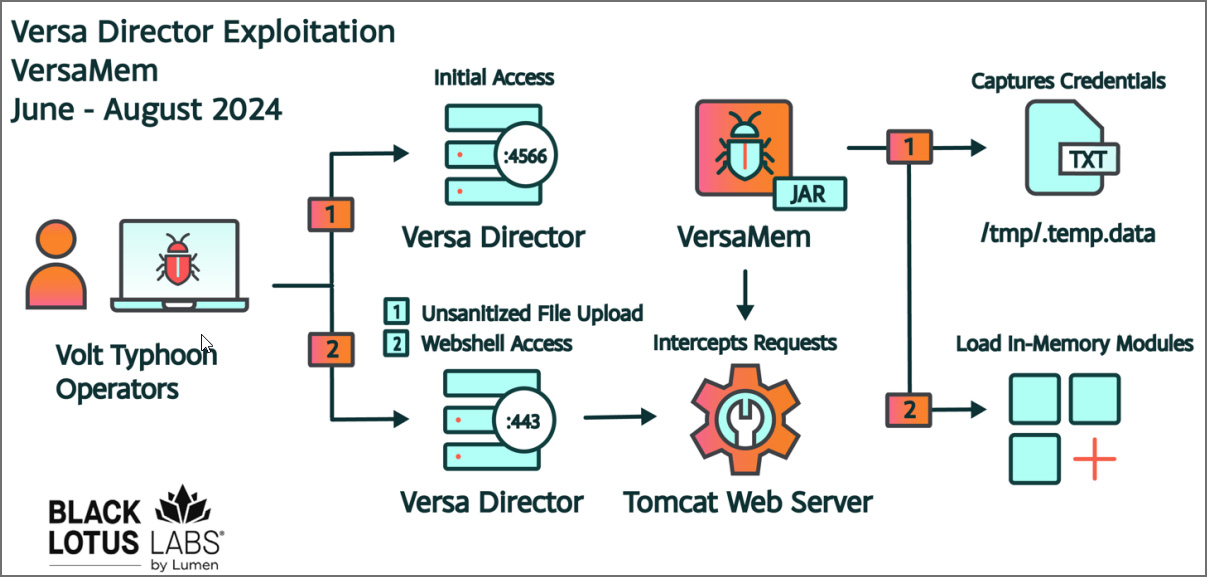

Pesquisadores do Black Lotus Labs da Lumen descobriram a vulnerabilidade de dia zero do Versa em 17 de junho, após a descoberta de um binário Java malicioso chamado ‘VersaTest.png’, que havia sido carregado de Cingapura para o VirusTotal.

Após a análise, o arquivo foi identificado como um shell da web Java personalizado, internamente chamado de “Director_tomcat_memShell”, mas chamado de “VersaMem” pelos pesquisadores. Este malware, que atualmente tem zero detecções no VirusTotal, é criado especificamente para Versa Directors.

Após examinar a telemetria global, o Black Lotus Labs identificou o tráfego originado de roteadores SOHO, explorando a vulnerabilidade do Versa como um dia zero para implantar o shell da web, datando de 12 de junho de 2024.

Avaliamos o curto período de tempo do tráfego TCP para a porta 4566 imediatamente seguido por sessões moderadas a grandes de tráfego HTTPS pela porta 443 de um endereço IP de nó não Versa (por exemplo, dispositivo SOHO) como uma assinatura provável de exploração bem-sucedida.” Black Lotus Labs

Embora a vulnerabilidade exija privilégios de administrador, os pesquisadores relatam que os agentes da ameaça conseguiram obter esses privilégios elevados explorando uma porta Versa Director exposta utilizada para emparelhamento de nós de alta disponibilidade (HA).

O Versa confirmou ao BleepingComputer que os agentes da ameaça aproveitou essa vulnerabilidade para roubar credenciais seguindo estas etapas:

- Acesse a porta HA exposta usando um cliente NCS e crie uma conta com privilégios Provider-Data-Center-Admin ou Provider-Data-Center-System-Admin.

- Explore a vulnerabilidade de dia zero usando a conta criada na Etapa 1 para implantar o shell da web JAR malicioso, o que facilita o roubo de credenciais.

- (Opcional) Exclua a conta criada na Etapa 1.

- Capture credenciais de usuários legítimos que efetuaram login posteriormente após a Etapa 2.

A Versa enfatizou que a vulnerabilidade não poderia ter sido explorada se a porta HA tivesse sido protegida de acordo com suas diretrizes de firewall. Quando questionada sobre o motivo pelo qual a porta estava aberta por padrão, a Versa explicou que ela é essencial para o recurso de alta disponibilidade.

O Black Lotus Labs relatou a vulnerabilidade ao Versa em 20 de julho, e a empresa notificou os clientes em particular em 26 de julho.

O web shell personalizado do VersaMem é projetado principalmente para coletar credenciais de usuários legítimos para se infiltrar na rede interna visada. Essas senhas roubadas são criptografadas e armazenadas no arquivo /tmp/.temp.data para recuperação posterior pelos invasores.

Além disso, o web shell pode carregar discretamente o bytecode Java na memória enviado pelos invasores, que é então executado no servidor web Tomcat em execução no dispositivo Versa Director comprometido.

Fluxo de ataque do Volt Typhoon no Versa Director

Fonte: Black Lotus Labs da Lumen

O Black Lotus Labs informou ao BleepingComputer que eles estão cientes de quatro organizações nos EUA e uma na Índia afetadas pela vulnerabilidade de dia zero, com os agentes da ameaça violando a rede com sucesso em pelo menos uma instância.

“A análise da nossa telemetria global revelou que dispositivos de pequeno escritório/escritório doméstico (SOHO) controlados por atores estavam explorando essa vulnerabilidade de dia zero em quatro vítimas baseadas nos EUA e uma vítima internacional nos setores de provedores de serviços de Internet (ISP), provedores de serviços gerenciados (MSP) e tecnologia da informação (TI) já em 12 de junho de 2024”, declarou o Black Lotus Labs.

Os clientes podem verificar se seus dispositivos foram comprometidos inspecionando o diretório /var/versa/vnms/web/custom_logo/ para quaisquer arquivos suspeitos. O Black Lotus Labs da Lumen aconselha os administradores a revisar os dispositivos para contas recém-criadas e restringir o acesso à porta HA.

Os pesquisadores forneceram uma lista abrangente de indicadores de comprometimento (IoCs) relacionados a esta campanha, juntamente com etapas adicionais para mitigar ataques em seu relatório.

Volt Typhoon

Os pesquisadores atribuíram esses ataques ao Volt Typhoon, também conhecido como Bronze Silhouette, com base em suas táticas, técnicas e procedimentos estabelecidos.

O Volt Typhoon é um grupo de hackers patrocinado pelo estado chinês, famoso por sequestrar roteadores SOHO e dispositivos VPN para realizar ataques furtivos em organizações visadas.

Os agentes de ameaças utilizam roteadores, firewalls e dispositivos VPN comprometidos para mascarar seu tráfego malicioso dentro do tráfego de rede legítimo, ajudando seus ataques a escapar da detecção.

Em dezembro de 2023, o Black Lotus Labs revelou que o Volt Typhoon estava comprometendo roteadores SOHO, dispositivos VPN e câmeras IP para construir a ‘KV-botnet’, que eles usaram para lançar ataques em redes selecionadas. Os dispositivos comprometidos nesta campanha incluíram firewalls Netgear ProSAFE, roteadores Cisco RV320, roteadores DrayTek Vigor e câmeras IP Axis.

Um mês depois, a CISA e o FBI emitiram um comunicado conjunto pedindo aos fabricantes de roteadores para pequenos escritórios/escritórios domésticos (SOHO) que reforçassem a segurança de seus dispositivos contra os ataques do Volt Typhoon.

No mesmo dia, o FBI anunciou que havia interrompido o botnet KV do Volt Typhoon, que havia sido empregado para atacar infraestrutura crítica nos EUA.

Em fevereiro, o Volt Typhoon explorou uma vulnerabilidade de execução remota de código no FortiOS SSL VPN, instalando malware personalizado e afetando mais de 20.000 dispositivos Fortinet no processo.

Fonte: BleepingComputer, Lawrence Abrams