Uma campanha de ciberespionagem indescritível e sofisticada orquestrada pelo grupo Winnti, apoiado pela China, conseguiu voar sob o radar desde pelo menos 2019.

Apelidada de “Operação CuckooBees” pela empresa israelense de segurança cibernética Cybereason, a enorme operação de roubo de propriedade intelectual permitiu que o agente da ameaça exfiltrasse centenas de gigabytes de informações.

Os alvos incluíam empresas de tecnologia e manufatura localizadas principalmente no leste da Ásia, Europa Ocidental e América do Norte.

“Os invasores visaram a propriedade intelectual desenvolvida pelas vítimas, incluindo documentos confidenciais, projetos, diagramas, fórmulas e dados proprietários relacionados à fabricação”, os pesquisadores disse.

“Além disso, os invasores coletaram informações que podem ser usadas para futuros ataques cibernéticos, como detalhes sobre as unidades de negócios da empresa-alvo, arquitetura de rede, contas e credenciais de usuários, e-mails de funcionários e dados de clientes”.

Winnti, também rastreado por outros fornecedores de segurança cibernética sob os nomes APT41, Axiom, Barium e Bronze Atlas, é conhecido por estar ativo desde pelo menos 2007.

“A intenção do grupo é roubar propriedade intelectual de organizações em economias desenvolvidas e com confiança moderada de que isso é em nome da China para apoiar a tomada de decisões em vários setores econômicos chineses”, Secureworks observações em um perfil de ameaça do ator.

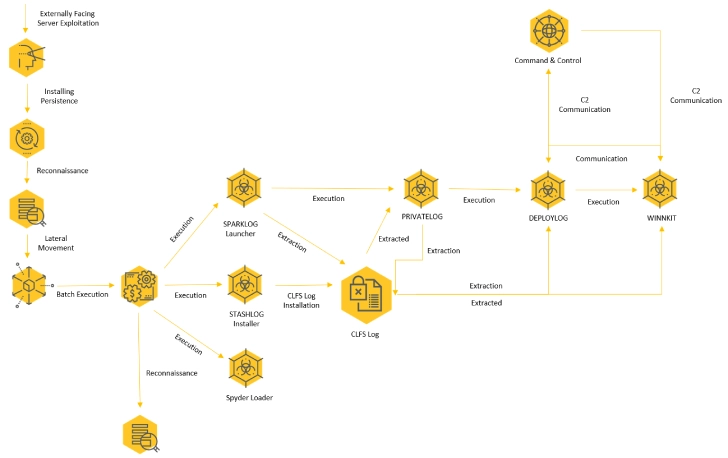

A cadeia de infecção em várias fases documentada pela Cybereason envolve a exploração de servidores voltados para a Internet para implantar um shell da Web com o objetivo de realizar atividades de reconhecimento, movimentação lateral e exfiltração de dados.

É complexo e intrincado, seguindo uma abordagem de “castelo de cartas” em que cada componente do killchain depende de outros módulos para funcionar, tornando a análise extremamente difícil.

“Isso demonstra o pensamento e o esforço que foram colocados tanto no malware quanto nas considerações de segurança operacional, tornando quase impossível analisar a menos que todas as peças do quebra-cabeça sejam montadas na ordem correta”, explicaram os pesquisadores.

A coleta de dados é facilitada por meio de um carregador modular chamado Spyder, que é usado para descriptografar e carregar cargas adicionais. Também são usados quatro payloads diferentes — STASHLOG, SPARKLOG, PRIVATELOG e DEPLOYLOG — que são implantados sequencialmente para eliminar o WINNKIT, um rootkit no nível do kernel.

Crucial para a discrição da campanha é o uso de técnicas “raramente vistas”, como o abuso do Windows Common Log File System (CLFS) para esconder as cargas, permitindo que o grupo de hackers oculte suas cargas e evitar a detecção por produtos de segurança tradicionais.

Curiosamente, partes da sequência de ataque foram detalhadas anteriormente pela Mandiant em setembro de 2021, apontando o uso indevido do CLFS para ocultar cargas úteis de segundo estágio na tentativa de contornar a detecção.

A empresa de segurança cibernética atribuiu o malware a um ator desconhecido, mas alertou que ele poderia ter sido implantado como parte de uma atividade altamente direcionada.

“Como o formato do arquivo não é amplamente usado ou documentado, não há ferramentas disponíveis que possam analisar arquivos de log CLFS”, Mandiant disse na época. “Isso oferece aos invasores a oportunidade de ocultar seus dados como registros de log de maneira conveniente, porque eles são acessíveis por meio de funções da API”.

O WINNKIT, por sua vez, tem um carimbo de data/hora de compilação de maio de 2019 e quase detecção zero rate no VirusTotal, destacando a natureza evasiva do malware que permitiu que os autores permanecessem desconhecidos por anos.

O objetivo final das invasões, avaliaram os pesquisadores, é extrair informações proprietárias, documentos de pesquisa, código-fonte e projetos para várias tecnologias.

“Winnti é um dos grupos mais industriosos que operam em nome dos interesses alinhados ao estado chinês”, disse a Cybereason. “A ameaça [ator] empregou uma elaborada cadeia de infecção em vários estágios que foi fundamental para permitir que o grupo permanecesse indetectado por tanto tempo”.

Fonte: TheHackerNews