Pesquisadores de segurança divulgaram recentemente um novo bypass do Secure Boot, identificado como CVE-2025-3052, que permite que invasores desativem recursos de segurança em PCs e servidores e instalem malware bootkit.

Essa falha afeta quase todos os sistemas que confiam no certificado “UEFI CA 2011” da Microsoft — essencialmente todos os hardwares compatíveis com o Secure Boot.

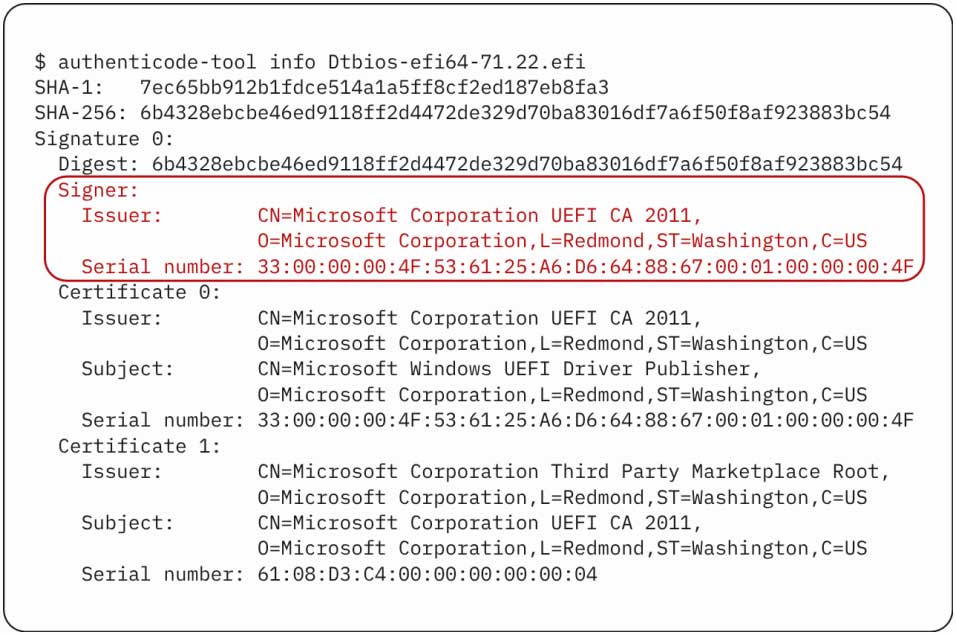

O pesquisador Binarly, Alex Matrosov, descobriu a falha CVE-2025-3052 após encontrar um utilitário de atualização do BIOS assinado com o certificado de assinatura UEFI da Microsoft.

Originalmente projetado para tablets robustos, o utilitário pode ser executado em qualquer sistema habilitado para Secure Boot, pois possui o certificado UEFI da Microsoft.

À medida que a investigação avançava, os pesquisadores descobriram que o módulo vulnerável circulava livremente desde pelo menos o final de 2022. Mais tarde, em 2024, alguém o publicou no VirusTotal, onde a Binarly o identificou.

A Binarly relatou a falha ao CERT/CC em 26 de fevereiro de 2025. A Microsoft mitigou o CVE-2025-3052 hoje, como parte do lançamento do Patch Tuesday de junho de 2025.

No entanto, durante esse Processo, a Microsoft Percebeu que a falha afetava 13 módulos Adicionais. Como Resultado, eles foram adicionados ao banco de dados de revogação.

“Durante o processo de triagem, a Microsoft determinou que o problema não afetava apenas um módulo, como se acreditava inicialmente, mas, na verdade, 14 módulos diferentes”, explica Binarly.

“Por esse motivo, o dbx atualizado lançado durante o Patch Tuesday, em 10 de junho de 2025, contém 14 novos hashes.”

O bypass do Secure Boot

A falha decorre de um Utilitário Legítimo de Atualização do BIOS, Assinado com o Certificado UEFI CA 2011 da Microsoft, no qual a maioria dos Sistemas Modernos que Utilizam Firmware UEFI confia.

Módulo Vulnerável Assinado com o Certificado Microsoft UEFI CA 2011

Fonte: Binarly

Este Utilitário lê uma Variável NVRAM Gravável pelo usuário, chamada IhisiParamBuffer, sem validar seu Conteúdo. Consequentemente, se um invasor obtiver Direitos de Administrador no sistema Operacional, poderá Modificar essa Variável para gravar dados Arbitrários em locais de memória durante o Processo de Inicialização UEFI — bem antes do sistema Operacional, ou mesmo do kernel, ser Carregado.

Aproveitando essa Vulnerabilidade, a Binarly Desenvolveu um exploit de prova de Conceito (PoC) que zera a Variável global gSecurity2, Responsável por impor a Inicialização Segura.

“Para nossa prova de conceito (PoC), optamos por sobrescrever a variável global gSecurity2”, explica o relatório da Binarly.

Esta variável contém um ponteiro para o Protocolo de Arquitetura Security2, que a função LoadImage usa para impor o Secure Boot. Ao defini-lo como zero, desabilitamos efetivamente o Secure Boot, permitindo a execução de quaisquer módulos UEFI não assinados.

Após Desabilitar o Secure Boot, os Invasores podem Instalar malware bootkit que se esconde do sistema Operacional e Desativa Recursos de Segurança Adicionais.

Para lidar com o CVE-2025-3052, a Microsoft Adicionou os hashes dos módulos Afetados à lista de Revogação de dbx do Secure Boot. Tanto a Binarly quanto a Microsoft Recomendam Fortemente que os Usuários Instalem o arquivo dbx Atualizado Imediatamente por meio das Atualizações de Segurança de hoje para Proteger seus Dispositivos.

Além disso, Pesquisadores Divulgaram hoje outro bypass do Secure Boot. Ele afeta Firmware Compatível com UEFI baseado no Insyde H2O, e Nikolaj Schlej o relatou. Essa falha, Denominada Hydroph0bia e Rastreada como CVE-2025-4275, foi Relatada ao Insyde, que a Corrigiu 90 dias após a Divulgação.

A Binarly também Divulgou um vídeo Demonstrando como seu PoC pode Desabilitar o Secure Boot e exibir uma Mensagem Personalizada antes do Carregamento do sistema Operacional.

Fonte: BleepingComputer, Lawrence Abrams

Leia mais em Impreza News