Hackers implantaram o novo malware GodLoader, explorando os recursos do amplamente adotado mecanismo de jogo Godot para ignorar a detecção e comprometer mais de 17.000 sistemas em três meses.

Conforme descoberto pela Check Point Research durante sua análise, cibercriminosos utilizam este carregador de malware para atingir jogadores em todas as principais plataformas, incluindo Windows, macOS, Linux, Android e iOS.

O malware também aproveita a versatilidade do Godot e os recursos de script de sua linguagem GDScript para executar código arbitrário e evitar a detecção. Ao incorporar scripts nocivos nos arquivos .pck do mecanismo de jogo, que normalmente são usados para empacotar ativos de jogo, os invasores podem disfarçar suas atividades maliciosas.

Uma vez ativados, os arquivos comprometidos executam códigos maliciosos nos dispositivos das vítimas, permitindo que os invasores roubem credenciais confidenciais ou implantem cargas úteis adicionais, como o minerador de criptomoedas XMRig. A configuração deste minerador foi hospedada em um arquivo Pastebin privado carregado em maio, que recebeu 206.913 visitas durante toda a campanha.

“Desde pelo menos 29 de junho de 2024, os cibercriminosos têm explorado o Godot Engine para executar código GDScript personalizado, acionando comandos maliciosos e distribuindo malware. Esse método escapou amplamente da detecção pela maioria das ferramentas antivírus no VirusTotal, impactando potencialmente mais de 17.000 máquinas em questão de meses”, informou a Check Point .

“Godot tem uma comunidade próspera e em expansão de desenvolvedores que apreciam sua natureza de código aberto e funcionalidade robusta. Mais de 2.700 desenvolvedores contribuíram para o mecanismo”, enquanto “plataformas como Discord, YouTube e outros canais de mídia social hospedam cerca de 80.000 seguidores engajados com as últimas atualizações sobre o mecanismo Godot.”

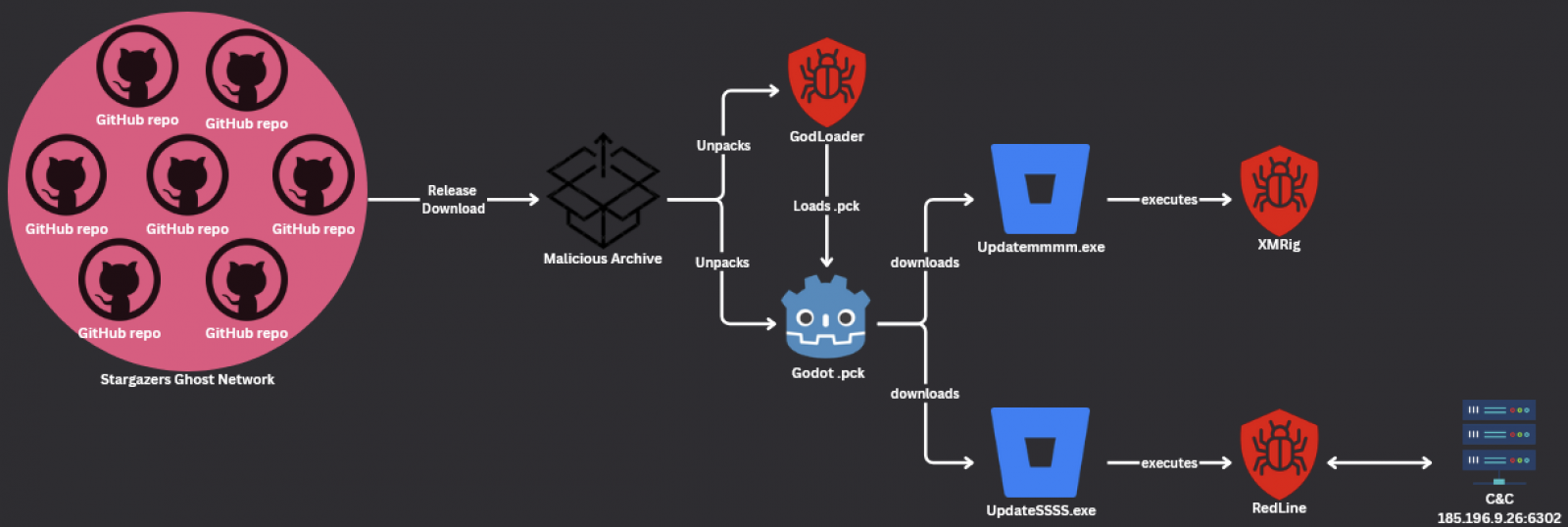

Cadeia de ataque (Check Point)

Os invasores distribuíram o malware GodLoader por meio da Stargazers Ghost Network, uma plataforma de Distribution-as-a-Service (DaaS) de malware que disfarça suas operações por meio de repositórios GitHub aparentemente legítimos.

Entre setembro e outubro de 2024, os invasores aproveitaram mais de 200 repositórios gerenciados por mais de 225 contas Stargazer Ghost para entregar malware aos sistemas dos alvos, explorando a confiança das vítimas em plataformas de código aberto e repositórios de software de aparência legítima.

Durante esta campanha, a Check Point identificou quatro ondas distintas de ataque visando desenvolvedores e jogadores entre 12 de setembro e 3 de outubro. As vítimas foram atraídas para baixar ferramentas comprometidas e jogos.

Embora os pesquisadores de segurança tenham encontrado apenas amostras do GodLoader visando sistemas Windows, eles criaram um código de exploração GDScript de prova de conceito para demonstrar o quão facilmente o malware poderia ser adaptado para ataques em sistemas Linux e macOS.

O Stargazer Goblin, o grupo por trás da plataforma Stargazers Ghost Network DaaS, foi documentado pela primeira vez pela Check Point em junho de 2023 promovendo este serviço de malware na dark web. No entanto, as evidências sugerem que o grupo está ativo desde pelo menos agosto de 2022, gerando mais de US$ 100.000 em receita desde o lançamento do serviço.

O Stargazers Ghost Network utiliza mais de 3.000 contas “fantasmas” do GitHub para construir redes de centenas de repositórios usados para distribuir malware. Esses repositórios — principalmente entregando ladrões de informações como RedLine, Lumma Stealer, Rhadamanthys, RisePro e Atlantida Stealer — são artificialmente impulsionados por meio de estrela, bifurcação e assinatura para colocá-los na seção de tendências do GitHub, aumentando sua credibilidade percebida.

Atualização em 27 de novembro, 18:19 EST: O mantenedor do Godot Engine e membro da equipe de segurança Rémi Verschelde forneceu a seguinte declaração após a publicação.

Como afirma o relatório da Check Point Research, a vulnerabilidade não é específica do Godot. O Godot Engine é um sistema de programação com uma linguagem de script. É semelhante, por exemplo, aos tempos de execução Python e Ruby. É possível escrever programas maliciosos em qualquer linguagem de programação. Não acreditamos que o Godot seja particularmente mais ou menos adequado para fazer isso do que outros programas semelhantes.

Usuários que apenas têm um jogo ou editor Godot instalado em seu sistema não estão especificamente em risco. Incentivamos as pessoas a executarem apenas software de fontes confiáveis.

Para mais alguns detalhes técnicos:

O Godot não registra um manipulador de arquivo para arquivos “.pck”. Isso significa que um agente malicioso sempre tem que enviar o tempo de execução do Godot junto com um arquivo .pck. O usuário sempre terá que descompactar o tempo de execução junto com o .pck para o mesmo local e então executar o tempo de execução. Não há como um agente malicioso criar um “exploit de um clique”, exceto outras vulnerabilidades de nível de sistema operacional. Se tal vulnerabilidade de nível de sistema operacional fosse usada, o Godot não seria uma opção particularmente atraente devido ao tamanho do tempo de execução.

Isso é semelhante a escrever software malicioso em Python ou Ruby, o agente malicioso terá que enviar um python.exe ou ruby.exe junto com seu programa malicioso.

Fonte: BleepingComputer, Sergiu Gatlan