O Mad Liberator, um grupo de extorsão de dados recentemente rastreado, está mirando especificamente em usuários do AnyDesk executando uma tela de atualização do Microsoft Windows falsificada para desviar a atenção enquanto desvia dados do dispositivo alvo.

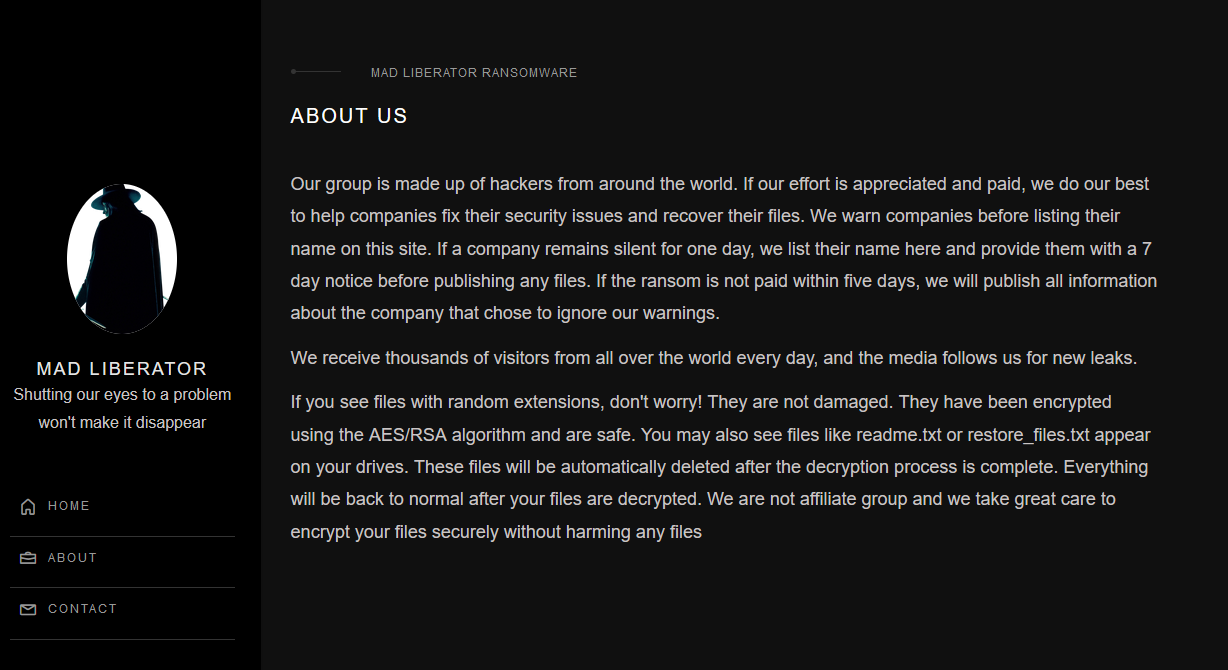

As operações do grupo surgiram em julho e, embora os pesquisadores ainda não tenham observado nenhum incidente de criptografia de dados, a gangue afirma em seu site de vazamento empregar algoritmos AES/RSA para bloquear arquivos.

Página “Sobre” do Mad Liberator

Fonte: BleepingComputer

Visando usuários do AnyDesk

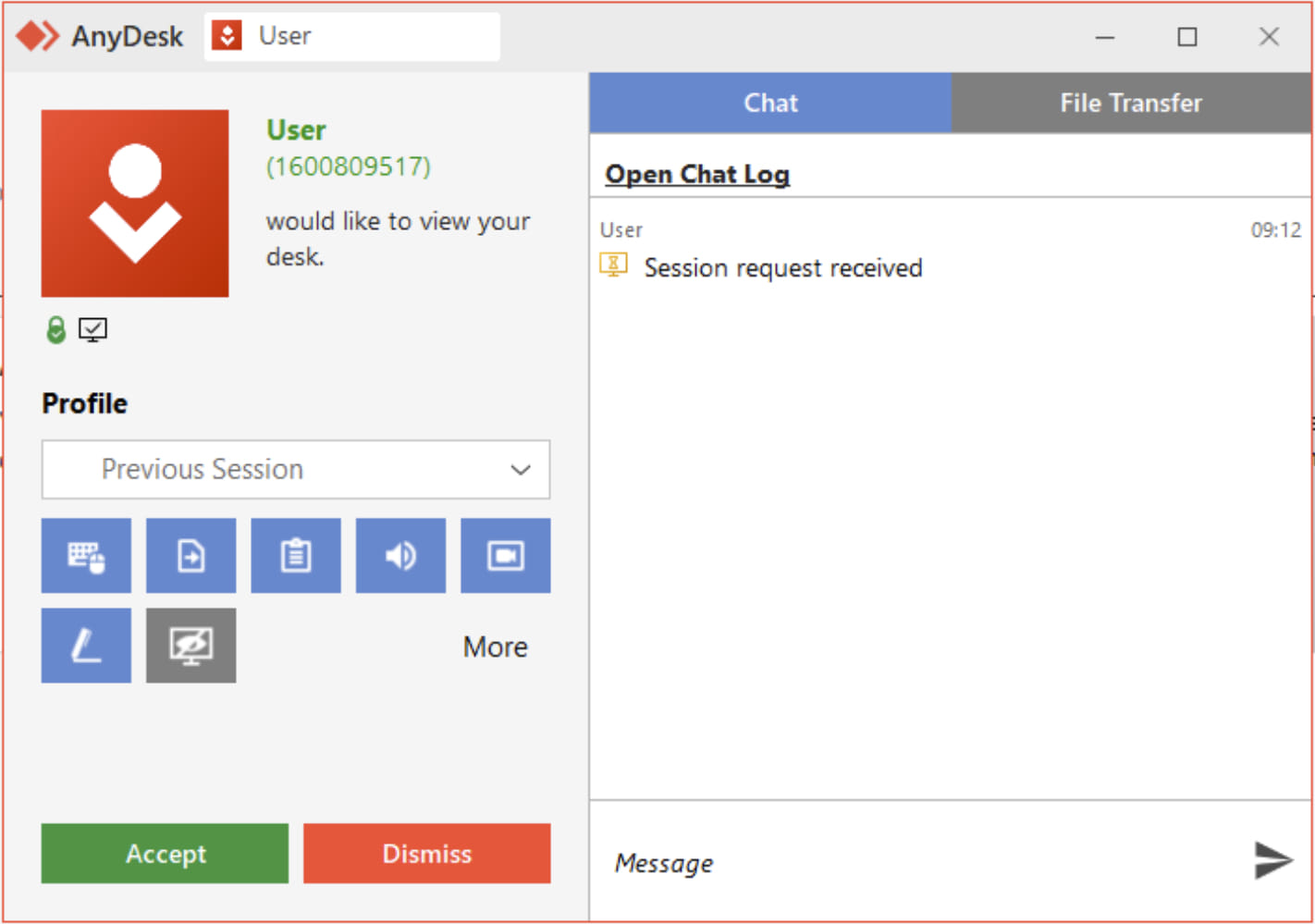

Em um relatório detalhado da empresa de segurança cibernética Sophos, pesquisadores descrevem como a gangue Mad Liberator inicia seus ataques iniciando uma conexão não solicitada a um computador por meio do aplicativo de acesso remoto AnyDesk, que é amplamente usado por equipes de TI para gerenciar ambientes corporativos.

Embora o método pelo qual o Mad Liberator seleciona seus alvos permaneça obscuro, uma teoria é que a gangue tenta aleatoriamente IDs de conexão do AnyDesk até que uma solicitação de conexão seja aceita. No entanto, essa teoria não foi definitivamente comprovada.

Solicitação de conexão no AnyDesk

Fonte: Sophos

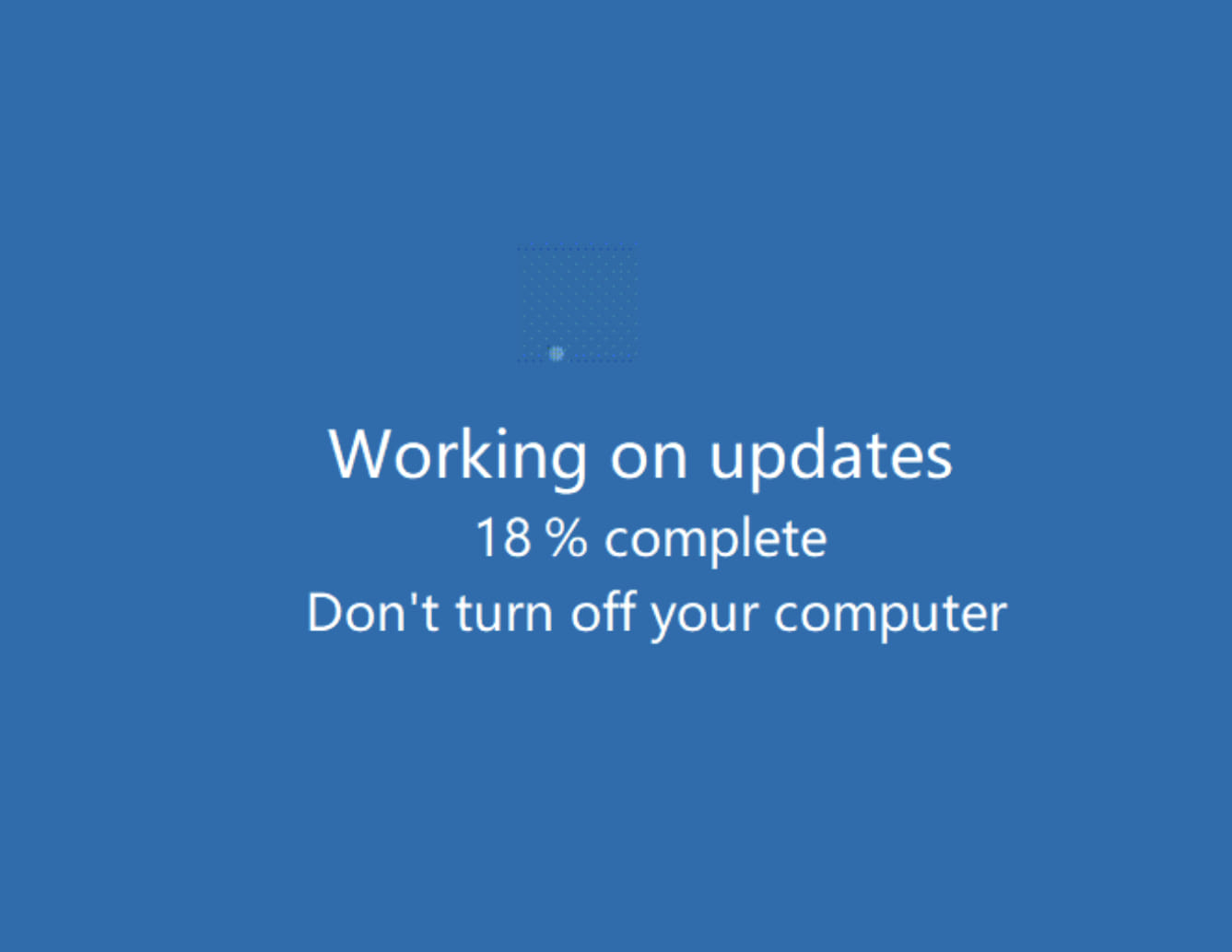

Assim que a conexão é aprovada, os invasores implantam um binário chamado ‘Microsoft Windows Update’, que aciona uma tela inicial falsa do Windows Update, projetada para enganar a vítima.

Tela de abertura falsa do Windows Update

Fonte: Sophos

O único propósito desse estratagema é distrair o usuário enquanto os agentes da ameaça utilizam a ferramenta de transferência de arquivos do AnyDesk para exfiltrar dados. Os dados roubados normalmente incluem informações de contas do OneDrive, compartilhamentos de rede e armazenamento local.

Durante essa atualização em etapas do Windows, o teclado da vítima é deliberadamente desabilitado para evitar qualquer interrupção no processo de exfiltração.

Pesquisadores da Sophos observaram que, em ataques com duração de aproximadamente quatro horas, o Mad Liberator não criptografou nenhum dado após a exfiltração.

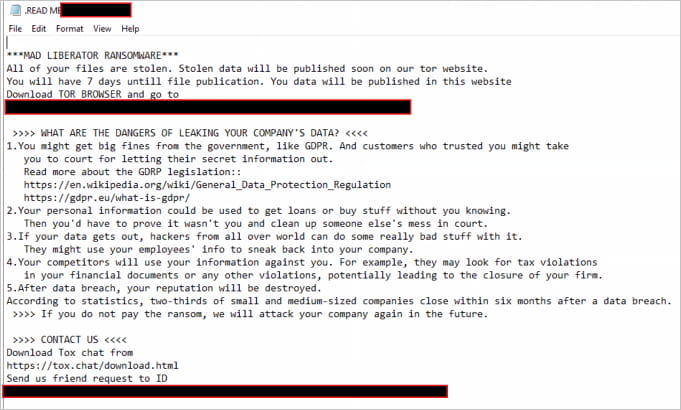

No entanto, os invasores deixaram notas de resgate em diretórios de rede compartilhados, provavelmente para garantir que sua presença fosse notada, especialmente em ambientes corporativos.

Nota de resgate lançada em dispositivos violados

Fonte: Sophos

O relatório também menciona que a Sophos não encontrou nenhuma evidência de interação anterior entre a gangue e seus alvos antes que a conexão AnyDesk fosse estabelecida, e nenhuma tentativa de phishing foi observada apoiando esses ataques.

Em relação às táticas de extorsão do Mad Liberator, o grupo afirma em seu site darknet que contata as empresas violadas diretamente, oferecendo-se para “ajudá-las” a resolver problemas de segurança e recuperar arquivos criptografados — desde que as empresas atendam às suas demandas financeiras.

Se a organização visada não responder em 24 horas, a ganguepublicamente lista o nome da empresa em seu site de extorsão. A vítima recebe então mais sete dias para entrar em contato com os invasores.

Se a empresa não cumprir dentro de cinco dias após o ultimato ser emitido, o Mad Liberatorpublica os arquivos roubados em seu site. Até agora, seu site de vazamento lista nove empresas vitimadas.

Fonte: BleepingComputer