Uma empresa da Fortune 50 supostamente pagou um resgate impressionante de US$ 75 milhões ao grupo de ransomware Dark Angels, conforme detalhado em um relatório do Zscaler ThreatLabz.

“A vítima do início de 2024 pagou à Dark Angels um recorde de US$ 75 milhões, superando qualquer quantia conhecida anteriormente. Essa quantia sem precedentes provavelmente inspirará outros invasores a imitar as táticas bem-sucedidas do grupo, que descrevemos abaixo”, afirma o Relatório de Ransomware Zscaler de 2024.

Este resgate recorde foi corroborado pela Chainalysis, uma empresa de inteligência de criptografia, que confirmou o pagamento em uma postagem no X.

Antes deste incidente, o maior resgate conhecido o pagamento do resgate foi de US$ 40 milhões, pago pela seguradora gigante CNA após um ataque de ransomware Evil Corp.

A Zscaler não revelou a identidade da empresa que pagou o resgate de US$ 75 milhões, mas confirmou que era uma empresa da Fortune 50 visada no início 2024.

Um ataque cibernético notável a uma empresa da Fortune 50 em fevereiro de 2024 envolveu a Cencora, uma gigante farmacêutica classificada em 10º lugar. Nenhum grupo de ransomware assumiu publicamente a responsabilidade, sugerindo um possível pagamento de resgate.

O BleepingComputer entrou em contato com a Cencora para perguntar sobre um possível pagamento aos Dark Angels, mas ainda não recebeu uma resposta.

Quem são os Dark Angels

Dark Angels é uma operação de ransomware que surgiu em maio de 2022, tornando-se rapidamente uma ameaça global ao mirar empresas em todo o mundo.

Semelhante a outros grupos de ransomware operados por humanos, os Dark Angels se infiltram em redes corporativas e se movem lateralmente para obter privilégios administrativos. Durante esse processo, eles também exfiltram dados confidenciais de servidores comprometidos, que usam para aumentar a pressão sobre suas vítimas durante as negociações de resgate.

Depois que eles ganham o controle do controlador de domínio do Windows, os invasores implantam seu ransomware para criptografar todos os dispositivos conectados na rede.

Inicialmente, o grupo utilizou criptografadores Windows e VMware ESXi baseados no código-fonte vazado do ransomware Babuk. No entanto, eles mais tarde fizeram a transição para um criptografador Linux, usado anteriormente pelo Ragnar Locker desde 2021. As operações do Ragnar Locker foram interrompidas pela polícia em 2023.

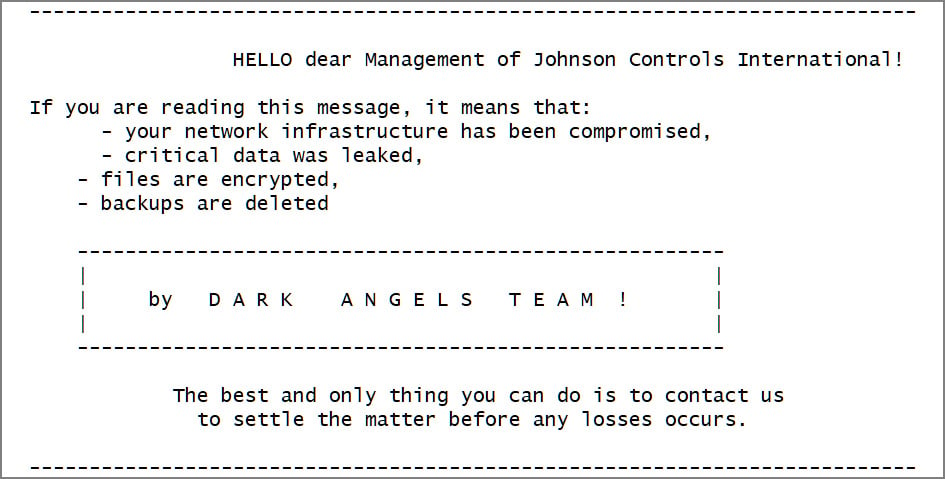

Dark Angels empregou este criptografador Linux em um ataque à Johnson Controls , criptografando os servidores VMware ESXi da empresa. Durante este incidente, eles alegaram ter roubado 27 TB de dados e exigiram um resgate de US$ 51 milhões .

Nota de resgate Dark Angels

Fonte: BleepingComputer

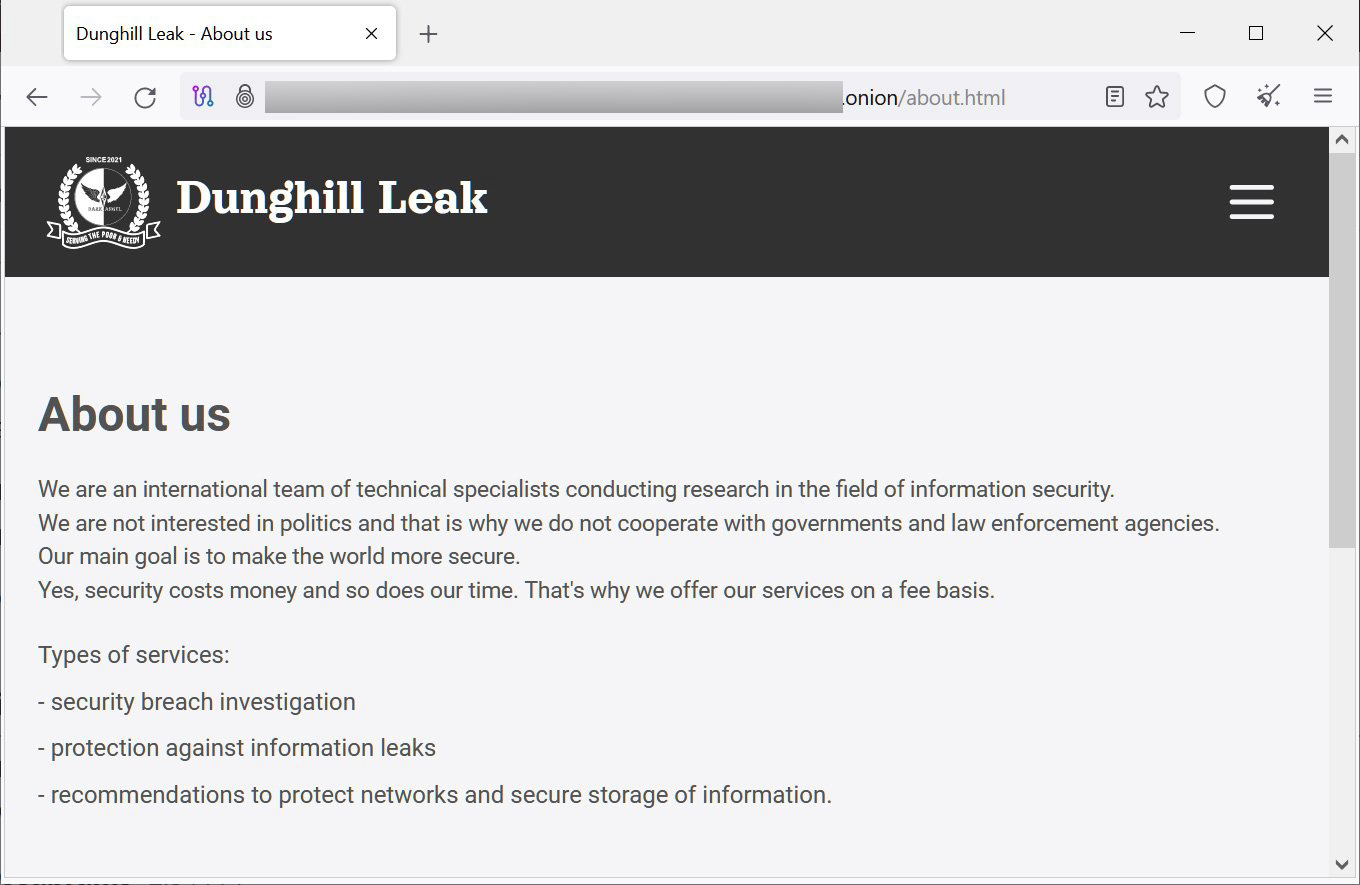

O grupo também administra um site de vazamento de dados chamado ‘Dunghill Leaks‘, onde eles ameaçam publicar dados roubados se um resgate não for pago.

Site de vazamento de dados ‘Dunghill’ Leaks da Dark Angel

Fonte: BleepingComputer

De acordo com o Zscaler ThreatLabz, a Dark Angels segue uma estratégia de “Big Game Hunting“, focando em alguns alvos de alto valor para garantir resgates substanciais em vez de atacar inúmeras entidades menores.

“O grupo Dark Angels adota uma estratégia altamente direcionada, geralmente atacando uma grande organização por vez”, observam os pesquisadores do Zscaler ThreatLabz.

Essa abordagem contrasta fortemente com os métodos da maioria dos grupos de ransomware, que geralmente visam vítimas indiscriminadamente e dependem de redes afiliadas de corretores de acesso inicial e testadores de penetração.”

Chainalysis observa que a tática Big Game Hunting se tornou cada vez mais prevalente entre gangues de ransomware nos últimos anos.

Fonte: BleepingComputer, Lawrence Abrams