Uma ferramenta red-team conhecida como EDRSilencer foi identificada em atividades maliciosas, onde está sendo usada para detectar ferramentas de segurança e suprimir seus alertas para consoles de gerenciamento.

Pesquisadores de segurança cibernética da Trend Micro relataram que os invasores estão cada vez mais incorporando o EDRSilencer em suas operações para evitar a detecção.

“Nossa telemetria interna revelou que os agentes de ameaças estão tentando integrar o EDRSilencer em seus ataques, redirecionando-o como um método para contornar medidas de segurança”, afirmou a Trend Micro.

“Silenciando” produtos EDR

Ferramentas de detecção e resposta de endpoint (EDR) são soluções de segurança projetadas para monitorar e proteger dispositivos de ameaças cibernéticas.

Essas ferramentas aproveitam análises avançadas e inteligência atualizada regularmente para detectar ameaças conhecidas e emergentes, respondendo automaticamente enquanto enviam relatórios detalhados aos defensores sobre a origem, o impacto e a disseminação da ameaça.

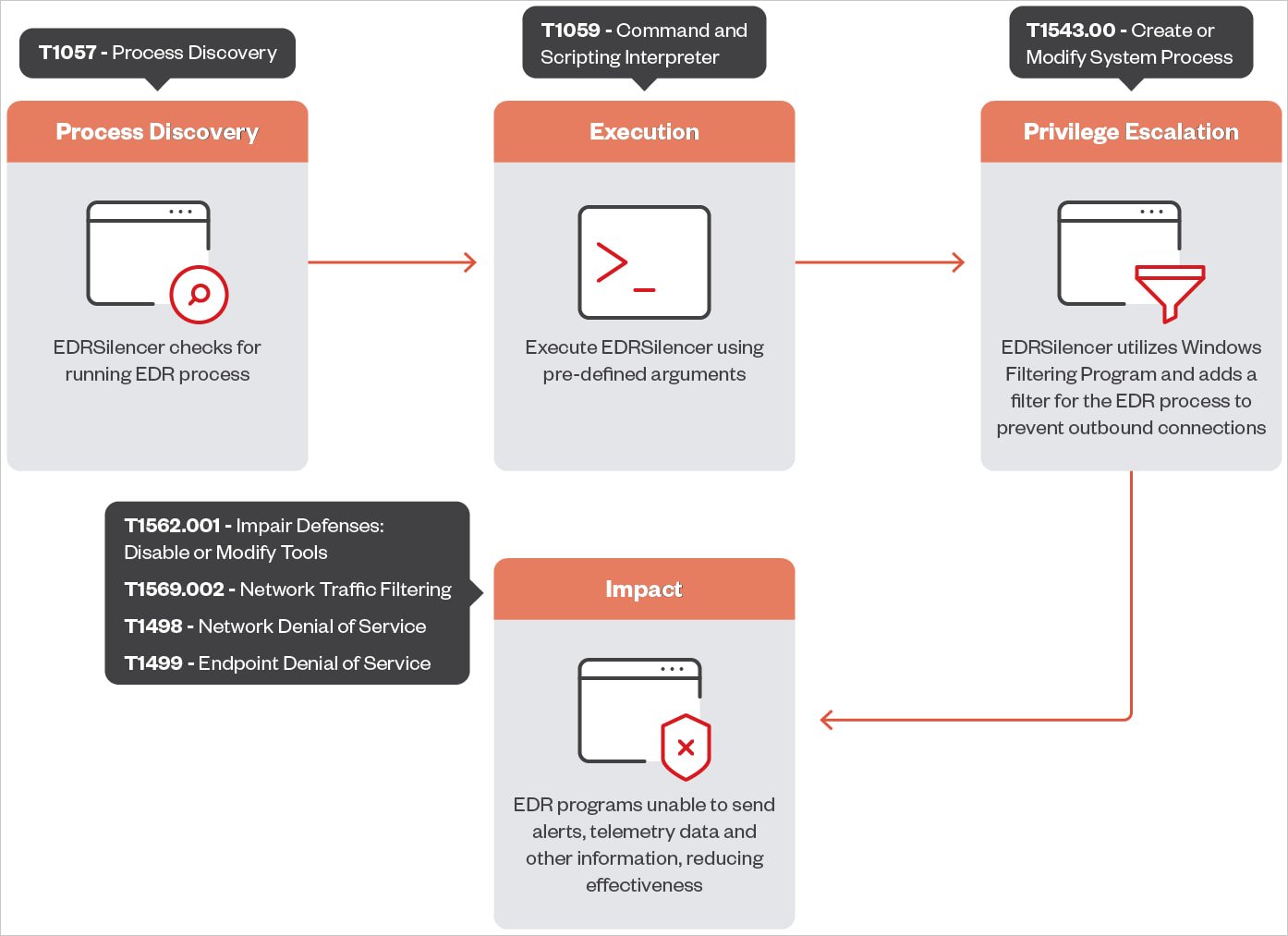

O EDRSilencer é uma ferramenta de código aberto inspirada no MdSec NightHawk FireBlock, uma ferramenta proprietária de teste de penetração. Ele detecta processos EDR ativos e utiliza a Windows Filtering Platform (WFP) para monitorar, bloquear ou modificar o tráfego de rede em protocolos de comunicação IPv4 e IPv6.

O WFP é comumente usado em produtos de segurança, como firewalls e software antivírus, com seus filtros sendo persistentes em toda a plataforma.

Ao definir regras personalizadas, os invasores podem interromper o fluxo constante de dados entre uma ferramenta EDR e seu servidor de gerenciamento, impedindo efetivamente a entrega de alertas e telemetria detalhada.

Em sua versão mais recente, o EDRSilencer pode detectar e bloquear 16 ferramentas EDR modernas, incluindo:

- Microsoft Defender

- SentinelOne

- FortiEDR

- Palo Alto Networks Traps/Cortex XDR

- Cisco Secure Endpoint (anteriormente AMP)

- ElasticEDR

- Carbon Black EDR

- TrendMicro Apex One

Bloqueando o tráfego de executáveis codificados

Fonte: Trend Micro

Testes da Trend Micro revelaram que algumas ferramentas EDR ainda podem transmitir relatórios porque certos executáveis não estão incluídos na lista codificada do EDRSilencer.

No entanto, o EDRSilencer permite que invasores adicionem filtros para processos específicos fornecendo caminhos de arquivo, permitindo que eles estendam a lista de processos alvos e afetem mais ferramentas de segurança.

“Após identificar e bloquear processos adicionais não cobertos na lista codificada, as ferramentas EDR falharam em enviar logs, confirmando a eficácia da ferramenta”, Trend Micro observou em seu relatório.

“Isso permite que malware ou outras atividades maliciosas passem despercebidas, aumentando o risco de ataques bem-sucedidos sem intervenção”, acrescentaram os pesquisadores.

EDRSilencer attack chain

Fonte: Trend Micro

Para combater o EDRSilencer, a Trend Micro sugere detectar a ferramenta como malware e evitar que ela desabilite as medidas de segurança.

Além disso, eles recomendam implementar controles de segurança multicamadas para isolar sistemas críticos, usando soluções de segurança com análise comportamental e detecção de anomalias, monitorando indicadores de comprometimento de rede e aplicando o princípio do menor privilégio para limitar a exposição.

Fonte: BleepingComputer, Bill Toulas

.jpg)