O governo dos EUA divulgou na quinta-feira um aviso de segurança cibernética descrevendo várias campanhas de intrusão conduzidas por cibercriminosos russos patrocinados pelo Estado de 2011 a 2018 que visaram o setor de energia nos EUA e além.

“O [Serviço de Segurança Federal] conduziu uma campanha em vários estágios na qual eles obtiveram acesso remoto às redes do setor de energia dos EUA e internacionais, implantaram malware focado em ICS e coletaram e exfiltraram dados corporativos e relacionados a ICS”, o governo dos EUA disse, atribuindo os ataques a um ator do APT conhecido como Urso Energético.

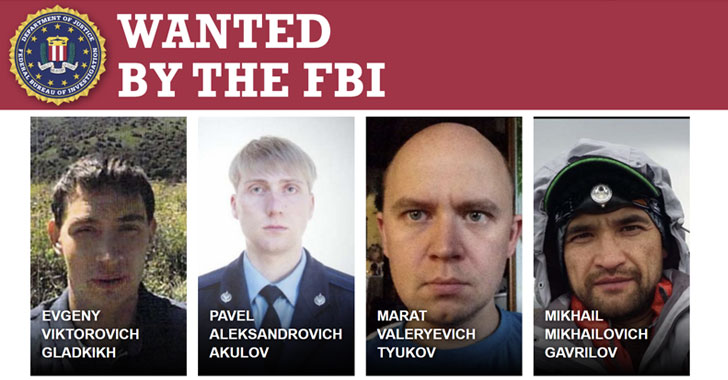

Além disso, o Departamento de Justiça acusou quatro funcionários do governo russo, incluindo três oficiais do Serviço Federal de Segurança da Rússia e um programador de computador do Instituto Central de Pesquisa Científica de Química e Mecânica (TsNIIKhM), por suas funções na condução os ataques a refinarias de petróleo, instalações nucleares e empresas de energia.

Os quatro cidadãos russos são Pavel Aleksandrovich Akulov (36), Mikhail Mikhailovich Gavrilov (42) e Marat Valeryevich Tyukov (39) e Evgeny Viktorovich Gladkikh (36). Mas na ausência de um tratado de extradição entre os EUA e a Rússia, as chances de que os quatro indivíduos sejam julgados nos EUA são pequenas.

Diz-se que a campanha global do setor de energia de sete anos aproveitou os e-mails de spear phishing, atualizações de software trojanizadas e redirecionamentos para sites não autorizados (também conhecidos como watering hole) para obter acesso inicial, usando-o para implantar trojans de acesso remoto como < a href=”https://malpedia.caad.fkie.fraunhofer.de/details/win.havex_rat” target=”_blank” rel=”noopener”>Havex em sistemas comprometidos.

Os ataques ao setor de energia, que ocorreram em duas fases, envolveram a implantação de malware em cerca de 17.000 dispositivos únicos nos EUA e no exterior entre 2012 e 2014, além de atingir 3.300 usuários em mais de 500 empresas e entidades americanas e internacionais de 2014 a 2017.

Também detalhado pelas agências de segurança é uma campanha de 2017 projetada por atores cibernéticos ligados ao TsNIIKhM com o objetivo de manipular os sistemas de controle industrial de uma refinaria de petróleo sem nome localizada no Oriente Médio, aproveitando um malware chamado TRITON.

“O TRITON foi projetado para atingir especificamente os sistemas de segurança Triconex Tricon da Schneider Electric e é capaz de interromper esses sistemas”, disseram a Agência de Segurança Cibernética e Infraestrutura (CISA), o Federal Bureau of Investigation (FBI) e o Departamento de Energia (DOE) .

Coletivamente, alega-se que as campanhas de hackers destacaram milhares de computadores, em centenas de empresas e organizações, em aproximadamente 135 países, o FBI disse.

“O potencial dos ataques cibernéticos para interromper, se não paralisar, a entrega de serviços críticos de energia para hospitais, residências, empresas e outros locais essenciais para sustentar nossas comunidades é uma realidade no mundo de hoje”, disse o procurador dos EUA Duston Slinkard para o Distrito de Kansas . “Devemos reconhecer que há indivíduos que buscam ativamente causar estragos no sistema de infraestrutura vital de nossa nação, e devemos permanecer vigilantes em nosso esforço para impedir tais ataques”.

Fonte: TheHackerNews