De acordo com o relatório Application Security da Cloudflare para 2024, os agentes de ameaças rapidamente transformam em armas explorações de prova de conceito (PoC), às vezes dentro de 22 minutos do lançamento público. O relatório, que abrange atividades de maio de 2023 a março de 2024, destaca tendências de ameaças emergentes.

A Cloudflare, processando uma média de 57 milhões de solicitações HTTP por segundo, continua a observar o aumento da atividade de varredura para CVEs divulgados, seguido por injeções de comando e tentativas de transformar PoCs em armas.

As falhas mais visadas durante esse período incluíram CVE-2023-50164 e CVE-2022-33891 em produtos Apache, CVE-2023-29298, CVE-2023-38203 e CVE-2023-26360 em Coldfusion e CVE-2023-35082 em MobileIron.

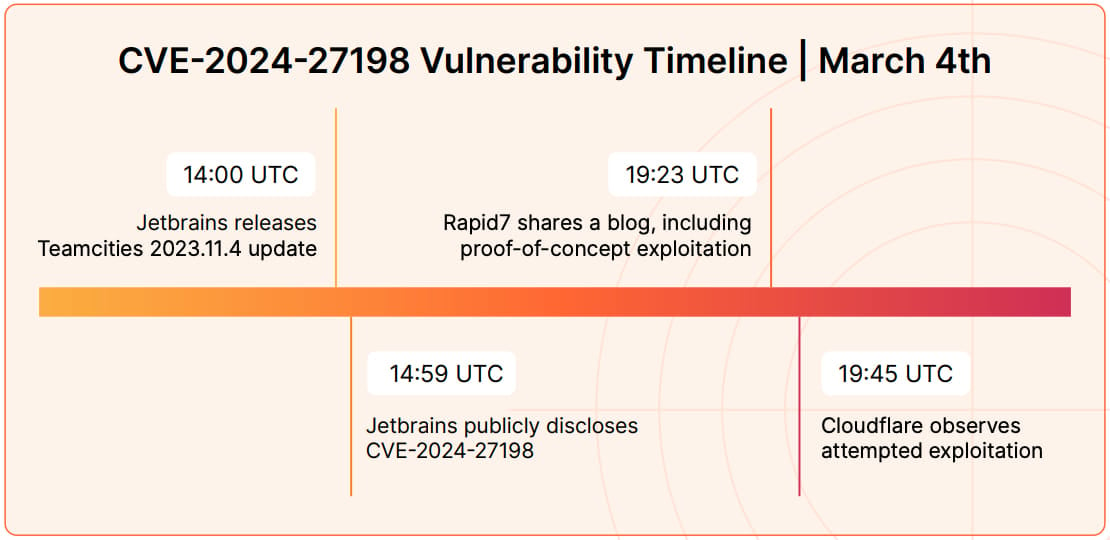

Um exemplo de armamento acelerado é o CVE-2024-27198, uma falha de bypass de autenticação no JetBrains TeamCity. A Cloudflare observou um incidente em que um invasor usou um exploit PoC 22 minutos após seu lançamento, dando aos defensores quase nenhum tempo para responder.

Velocidade de exploração de CVE

Fonte: Cloudflare

A empresa de internet afirma que a única maneira de combater essa rápida exploração é usar assistência de IA para desenvolver rapidamente regras de detecção eficazes.

“A exploração de CVEs divulgados geralmente supera a criação de regras WAF e a implantação de patches por humanos”, explica a Cloudflare.

“Esse desafio também afeta nossa equipe interna de analistas de segurança responsável por manter o WAF Managed Ruleset, o que nos leva a combinar assinaturas escritas por humanos com uma abordagem baseada em aprendizado de máquina para equilibrar baixos falsos positivos e tempos de resposta rápidos.”

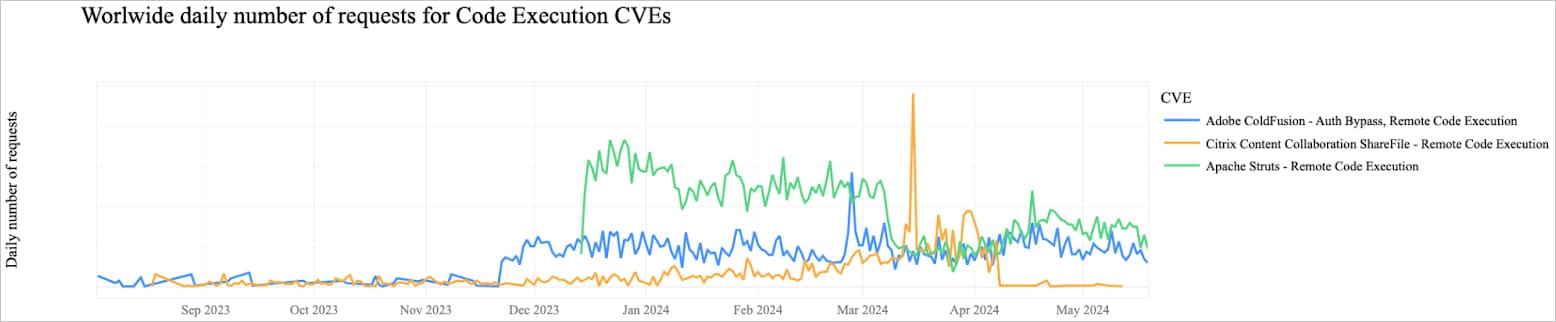

A Cloudflare observa que isso se deve em parte a certos agentes de ameaças especializados em categorias e produtos CVE específicos, permitindo que explorem rapidamente novas vulnerabilidades.

Tentativas de exploração de RCE com foco em produtos específicos

Fonte: Cloudflare

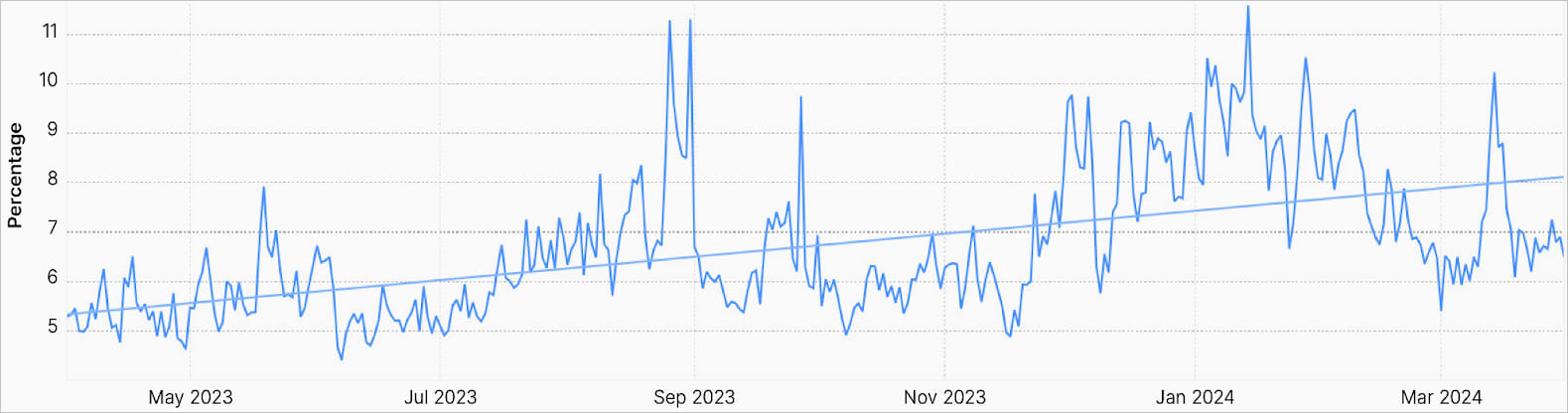

6,8% de todo o tráfego da Internet é DDoS

Outro destaque marcante no relatório da Cloudflare é que 6,8% de todo o tráfego diário da Internet consiste em ataques de negação de serviço distribuída (DDoS), visando aplicativos e serviços online para torná-los inacessíveis a usuários legítimos.

Porcentagem de tráfego HTTP mitigado

Fonte: Cloudflare

Isso marca um aumento significativo em relação aos 6% registrados no período de 12 meses anterior (2022-2023), indicando um aumento no volume geral de ataques DDoS.

A Cloudflare relata que, durante grandes eventos de ataque global, o tráfego malicioso pode ser responsável por até 12% de todo o tráfego HTTP.

“No primeiro trimestre de 2024, com foco apenas em solicitações HTTP, a Cloudflare bloqueou uma média de 209 bilhões de ameaças cibernéticas diariamente, um aumento de 86,6% em relação ao ano anterior”, afirma a Cloudflare.

O relatório em PDF da empresa, disponível para download aqui, oferece mais recomendações para defensores e insights detalhados sobre as estatísticas compiladas.

Fonte: BleepingComputer, Bill Toulas