Um novo operador de Ransomware chamado ‘Mora_001’ está explorando ativamente duas vulnerabilidades da Fortinet para obter acesso não autorizado a dispositivos de firewall e implantar uma cepa de Ransomware personalizada conhecida como SuperBlack.

Para ser mais específico, as duas vulnerabilidades, ambas desvios de autenticação, são CVE-2024-55591 e CVE-2025-24472, que A Fortinet divulgou em janeiro e fevereiro, respectivamente.

A Fortinet divulgou pela primeira vez o CVE-2024-55591 em 14 de janeiro e confirmou que os invasores já o haviam explorado como um dia zero. Além disso, Arctic Wolf relatou que invasores estavam usando essa falha desde novembro de 2024 para violar firewalls FortiGate.

Curiosamente, em 11 de fevereiro, a Fortinet adicionou inesperadamente CVE-2025-24472 ao seu aviso de janeiro, o que confundiu muitos e os levou a acreditar que invasores haviam explorado a falha recentemente. No entanto, a Fortinet garantiu ao BleepingComputer que eles corrigiram esse bug em janeiro de 2024 e, naquele momento, os invasores não o exploraram.

“Não temos conhecimento de CVE-2025-24472 ter sido explorado”, A Fortinet informou ao BleepingComputer na época.

No entanto, um novo relatório de Pesquisadores da Forescout revelaram que descobriram os ataques SuperBlack no final de janeiro de 2025, com o agente da ameaça explorando CVE-2025-24472 já em 2 de fevereiro de 2025.

“Embora A Forescout em si não relatou diretamente a exploração 24472 à Fortinet, uma das organizações afetadas com as quais trabalhamos estava compartilhando as descobertas de nossa investigação com a equipe PSIRT da Fortinet“, disse Forescout ao BleepingComputer.

Pouco depois, A Fortinet atualizou seu aviso em 11 de fevereiro para reconhecer CVE-2025-24472 como ativamente explorado.

A BleepingComputer entrou em contato com a Fortinet para obter mais esclarecimentos sobre o assunto, mas ainda estamos Aguardando uma resposta.

Ataques do SuperBlack Ransomware

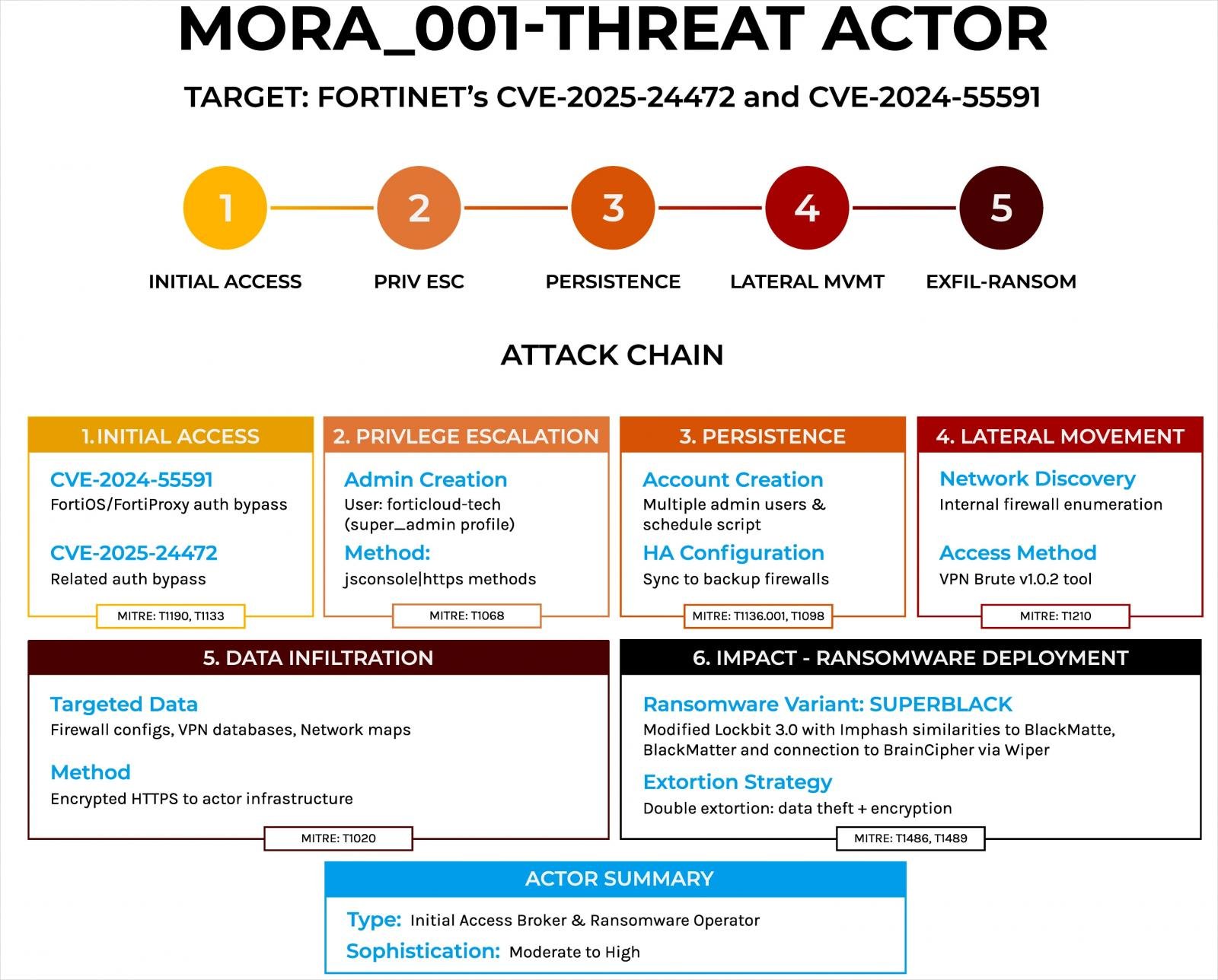

Forescout relata que o operador do Mora_001 Ransomware segue uma cadeia de ataque altamente estruturada que permanece consistente entre as vítimas.

Primeiro, o invasor explora duas falhas da Fortinet para ganhar privilégios de ‘super_admin’. Eles conseguem isso realizando ataques baseados em WebSocket por meio da interface jsconsole ou enviando solicitações HTTPS diretas para interfaces de Firewall expostas.

Em seguida, o invasor cria novas contas de administrador chamadas forticloud-tech, fortigate-firewall e Adnimistrator. Eles modificam tarefas de automação para recriar automaticamente essas contas se alguém as remover, garantindo persistência.

Visão geral da cadeia de ataque de Mora_001

Fonte: Forescout

Depois disso, o invasor mapeia a rede e tenta movimento lateral utilizando credenciais VPN roubadas, contas VPN adicionadas recentemente, Instrumentação de Gerenciamento do Windows (WMIC), SSH e autenticação TACACS+/RADIUS.

Depois de estabelecer o controle, Mora_001 rouba dados usando uma ferramenta personalizada antes de prosseguir para criptografar arquivos. Eles priorizam o direcionamento de servidores de arquivos e bancos de dados, bem como controladores de domínio para aumentar a eficácia de sua estratégia de dupla extorsão.

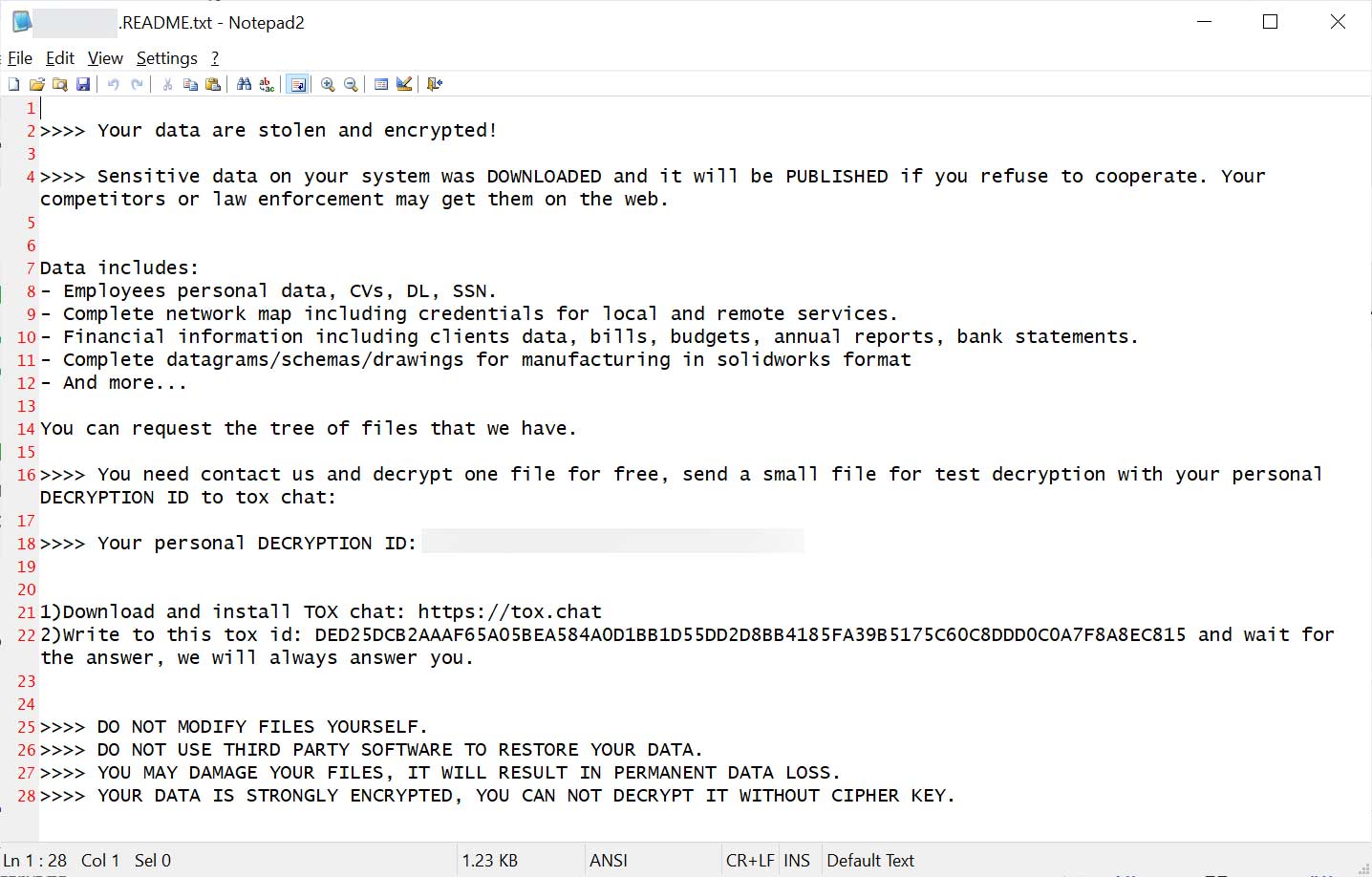

Após concluir o processo de criptografia, o invasor coloca notas de resgate no sistema da vítima. Para complicar a análise forense, eles então implantam um limpador personalizado chamado ‘WipeBlack’ para apagar todos os rastros do executável do Ransomware.

Nota de resgate do SuperBlack

Fonte: Forescout

Link do SuperBlack com o LockBit

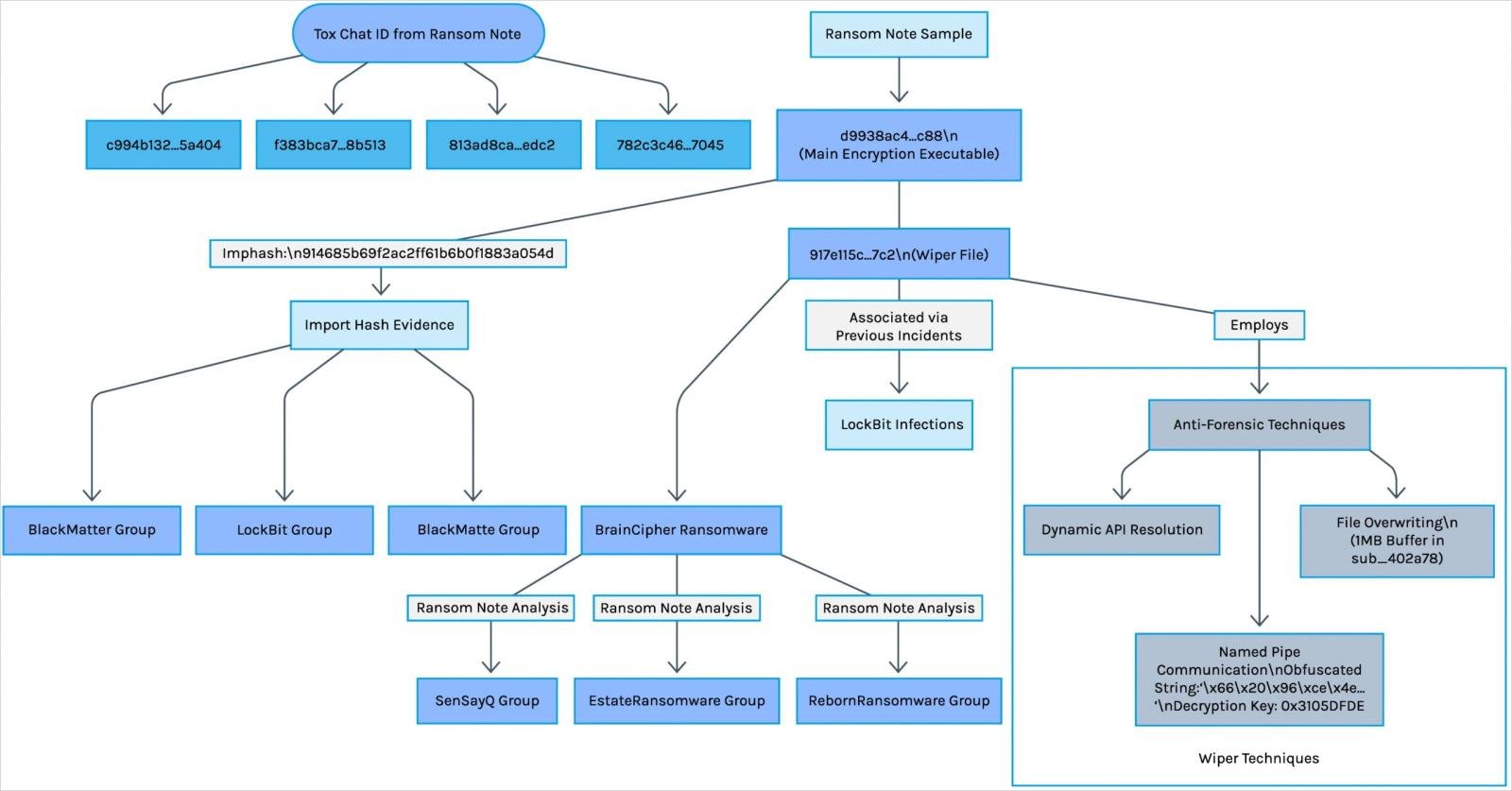

Forescout descobriu evidências extensas sugerindo fortes conexões entre a operação SuperBlack Ransomware e o LockBit Ransomware, embora o SuperBlack pareça operar de forma independente.

A primeira indicação desse link é que o SuperBlack Encryptor em O VirusTotal foi criado usando o construtor vazado do LockBit 3.0. Ele mantém a mesma estrutura de payload e métodos de criptografia do LockBit, mas tem toda a marca original removida.

Diagrama de Relacionamento com base nas Evidências Disponíveis

Fonte: Forescout

Além disso, a nota de resgate do SuperBlack contém um ID de bate-papo TOX Associado a Operações LockBit. Esse detalhe implica que Mora_001 pode ser um antigo Afiliado LockBit ou um Ex-membro de sua equipe principal Responsável por Gerenciar Pagamentos de resgate e Negociações.

Além disso, a conexão é Reforçada por Extensas Sobreposições de Endereços IP com Operações LockBit Anteriores. Além disso, o Limpador Personalizado WipeBlack também foi usado por BrainCipher Ransomware, EstateRansomware e SenSayQ Ransomware — todos Vinculados ao LockBit.

Finalmente, Forescout Forneceu uma lista Abrangente de Indicadores de Comprometimento (IoC) Vinculados a ataques do SuperBlack Ransomware no final do Relatório.

Fonte: BleepingComputer, Bill Toulas