Um pesquisador de segurança cibernética está aconselhando os usuários a atualizar o Adobe Acrobat Reader imediatamente após uma correção ter sido lançada ontem para uma execução remota de código zero-day (CVE-2024-41869) que tem uma exploração pública de prova de conceito in-the-wild.

A falha é uma vulnerabilidade crítica de “uso após liberação” que pode levar à execução remota de código ao abrir um documento PDF especialmente criado.

Um bug de “uso após liberação” ocorre quando um programa tenta acessar dados de um local de memória que já foi liberado ou liberado, levando a um comportamento inesperado, como travamentos ou congelamentos.

Se um invasor puder injetar código malicioso nessa memória liberada e o programa acessá-la posteriormente, isso poderá permitir a execução de código malicioso no dispositivo visado.

Essa falha foi corrigida nas versões mais recentes do Acrobat Reader e do Adobe Acrobat.

Exploração de PoC descoberta em junho

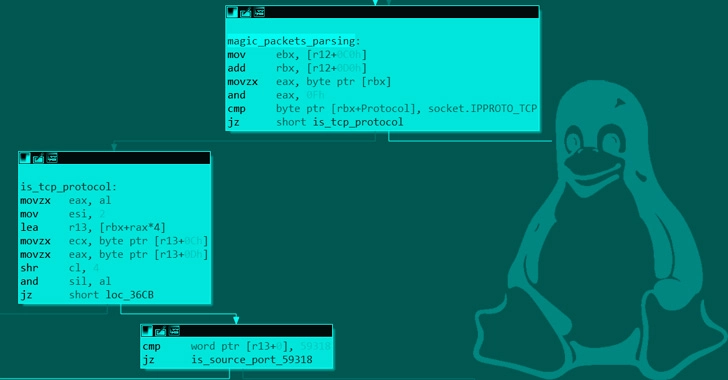

O Acrobat Reader zero-day foi descoberto em junho por meio do EXPMON, uma plataforma baseada em sandbox desenvolvida pelo pesquisador de segurança cibernética Haifei Li para detectar exploits avançados, incluindo zero-days e exploits difíceis de detectar (desconhecidos).

“Eu criei o EXPMON porque notei que não havia sistemas de detecção e análise baseados em sandbox focados especificamente em detectar ameaças de uma perspectiva de exploit ou vulnerabilidade”, Li explicou ao BleepingComputer.

“A maioria dos outros sistemas se concentra na detecção de malware. A perspectiva de exploit/vulnerabilidade é crucial para uma detecção mais avançada ou precoce.”

“Por exemplo, se nenhum malware for descartado ou executado devido a condições específicas, ou se o ataque não usar malware, os sistemas tradicionais não detectariam tais ameaças. Os exploits operam de forma diferente do malware, então uma abordagem distinta é necessária para detectá-los.”

O dia zero foi descoberto após a EXPMON analisar um grande número de amostras enviadas de uma fonte pública. Entre elas, havia um PDF contendo um exploit de prova de conceito que desencadeou uma falha.

Embora o exploit PoC ainda seja um trabalho em andamento e não inclua uma carga maliciosa, foi confirmado que ele explora um bug “use after free”, que poderia ser aproveitado para execução remota de código.

Depois que Li revelou a falha para a Adobe, uma atualização de segurança foi lançada em agosto. No entanto, a atualização não resolveu totalmente o problema, e o bug ainda poderia ser desencadeado ao fechar certos diálogos.

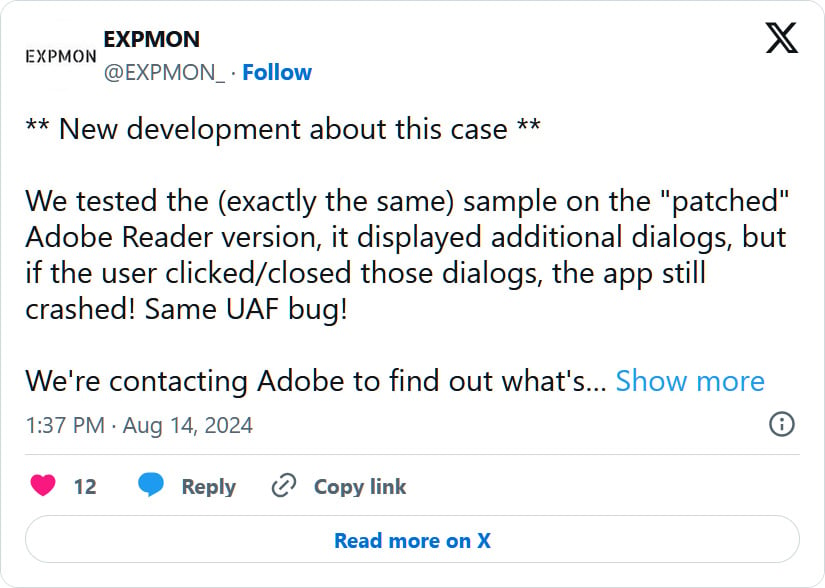

“Testamos a mesma amostra na versão ‘corrigida’ do Adobe Reader. Ela exibia diálogos adicionais, mas se o usuário clicasse ou fechasse, o aplicativo ainda travava! Mesmo bug do UAF!” tuíte a conta EXPMON X.

Ontem, a Adobe lançou uma nova atualização de segurança que finalmente corrige o bug, agora rastreado como CVE-2024-41869.

Li planeja compartilhar detalhes sobre como o bug foi detectado no blog do EXPMON, com mais informações técnicas em um próximo relatório da Check Point Research.

Fonte: BleepingComputer, Lawrence Abrams