Uma onda de ataques de carregador de malware Gootkit tem como alvo o setor de saúde australiano, aproveitando ferramentas legítimas como o VLC Media Player.

Gootkit, também chamado de Gootloader, é conhecido por empregar táticas de envenenamento de otimização de mecanismos de pesquisa (SEO) (também conhecidas como spamdexing) para acesso inicial. Ele normalmente funciona comprometendo e abusando da infraestrutura legítima e semeando esses sites com palavras-chave comuns.

Como outros malwares desse tipo, o Gootkit é capaz de roubar dados do navegador, realizar ataques de adversário no navegador (AitB), keylogging, fazer capturas de tela e outras ações maliciosas.

As novas descobertas da Trend Micro revelam que as palavras-chave “hospital”, “saúde”, “médico” e “acordo empresarial” foram associadas a vários nomes de cidades na Austrália, marcando a expansão de um malware além dos escritórios de advocacia e contabilidade.

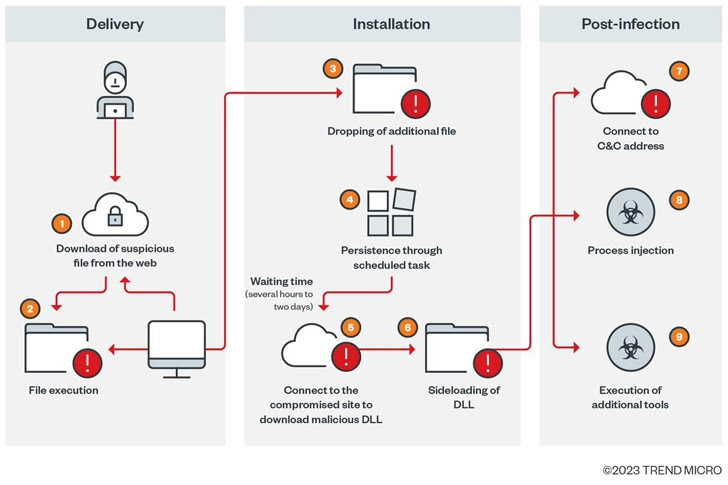

O ponto de partida do ataque cibernético é direcionar os usuários que pesquisam pelas mesmas palavras-chave para um blog WordPress infectado que os induz a baixar arquivos ZIP com malware.

“Ao acessar o site, o usuário é apresentado a uma tela que foi feita para parecer um fórum legítimo”, disseram os pesquisadores da Trend Micro. “Os usuários são levados a acessar o link para que o arquivo ZIP malicioso possa ser baixado.”

Além do mais, o código JavaScript usado para realizar esse truque é injetado em um arquivo JavaScript válido em seções aleatórias no site violado.

O arquivo ZIP baixado, por sua vez, também contém um arquivo JavaScript que, após a execução, não apenas emprega ofuscação para evitar a análise, mas também é usado para estabelecer persistência na máquina por meio de uma tarefa agendada.

A cadeia de execução subsequentemente leva a um script do PowerShell projetado para recuperar arquivos de um servidor remoto para atividade pós-exploração, que começa somente após um período de espera que varia de algumas horas a até dois dias.

“Essa latência, que claramente separa o estágio inicial da infecção do segundo estágio, é uma característica distintiva da operação do Gootkit loader”, disseram os pesquisadores.

Após o tempo de espera, dois payloads adicionais são descartados – msdtc.exe e libvlc.dll – o primeiro é um binário legítimo do VLC Media Player usado para carregar o componente Cobalt Strike DLL, seguido pelo download de mais ferramentas para facilitar a descoberta.

“Os agentes maliciosos por trás do [Gootkit] estão implementando ativamente sua campanha”, disseram os pesquisadores. “As ameaças direcionadas a setores de trabalho, indústrias e áreas geográficas específicas estão se tornando mais agressivas”.

Quelle: TheHackerNews